Cet article d’aide vous aide à configurer l’authentification SAML au niveau du forfait, accessible uniquement aux utilisateurs de votre forfait. Pour une configuration SAML qui s’applique à tous les utilisateurs Smartsheet de votre domaine, reportez-vous au guide de configuration de l’authentification SAML au niveau du domaine.

Les administrateurs système et l’administrateur informatique peuvent configurer le protocole SAML pour l’authentification unique dans Smartsheet.

À titre d’information

À partir du 5 février 2024, vous ne pourrez plus créer de nouvelles configurations SAML au niveau du forfait. Toutefois, vous conservez la possibilité de créer, mettre à jour, supprimer ou lire les configurations SAML existantes au niveau du forfait. De plus, vous avez maintenant la possibilité de configurer l’authentification SAML au niveau du domaine.

Les étapes à suivre

- Configurez le fournisseur d’identité (IdP) de votre organisation pour communiquer avec Smartsheet.

Ajoutez un enregistrement au DNS (Domain Name System) public de votre organisation. Vous devrez peut-être faire appel à un technicien interne pour vous aider à configurer cette fonctionnalité et à assurer sa maintenance.

Pour parvenir à configurer SAML SSO avec Smartsheet pour le gouvernement américain, vous devez appliquer quelques exigences et paramètres.

Rappels importants

- Smartsheet prend en charge l’authentification unique initiée par un prestataire de services. Si vous configurez une authentification unique initiée par un fournisseur d’identité (IdP), collaborez avec celui-ci.

- Vous pouvez utiliser plusieurs IdP d’authentification unique en même temps.

- Si l’administrateur système d’un forfait Entreprise valide votre domaine et définit une configuration SAML au niveau du domaine, cette dernière remplace toutes les configurations au niveau du forfait pour les utilisateurs de ce domaine.

Prérequis

- Les clients se trouvant aux États-Unis auront besoin des métadonnées de Smartsheet suivantes : www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata.xml

- Les clients se trouvant dans l’Union européenne auront besoin des métadonnées de Smartsheet suivantes : www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata-eu.xml

Configurez une partie de confiance au sein de votre IdP, en utilisant les métadonnées fournies. Le processus de configuration d’une partie de confiance peut varier pour chaque IdP. Consultez la documentation de votre IdP pour en savoir plus.

L’algorithme SHA1 pour les certificats est obsolète en raison de ses failles de sécurité. Vérifiez que vous n’utilisez pas de certificats SSL signés à l’aide de SHA1.

Processus d’échange SAML

Smartsheet exige les attributs suivants lors du processus d’échange SAML :

- Identifiant persistant : urn:oasis:names:tc:SAML:2.0:nameid-format:persistent

- Adresse e-mail : http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

Les attributs suivants sont recommandés, mais facultatifs :

Prénom : http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

Ceci représente le prénom de l’utilisateur.

Nom de famille : http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

Ceci représente le nom de l’utilisateur.

Il est possible que certains services SAML demandent des informations supplémentaires lorsque vous les configurez avec Smartsheet :

- URL Assertion Consumer Service (ACS) : https://sso.smartsheet.com/Shibboleth.sso/SAML2/POST

- Pour les forfaits de l’UE, utilisez https://sso.smartsheet.eu/Shibboleth.sso/SAML2/POST

- Audience Restriction (Restriction d’audience ) : https://sso.smartsheet.com/saml

- Pour les forfaits de l’UE, utilisez https://sso.smartsheet.eu/saml

Remarques sur le processus d’échange

- Saisissez les adresses e-mail en minuscules. Les majuscules peuvent empêcher la correspondance des e-mails entre votre fournisseur SAML et Smartsheet.

- La première assertion doit contenir un identifiant persistant, qui est identique pour toutes les personnes qui se connectent. Votre adresse e-mail peut être un identifiant persistant, mais la revendication d’adresse e-mail doit néanmoins être transmise dans le processus d’assertion. Les revendications d’e-mails doivent être en minuscules. Pour obtenir un exemple d’assertion et une liste complète des formats de revendication pris en charge par Smartsheet, consultez l’article Assertion SAML : exemples de revendications prises en charge dans Smartsheet.

- L’identifiant persistant peut être défini dans l’élément NameID (subject) de l’assertion.

- Si l’assertion n’a pas d’élément NameID (subject), vous pouvez utiliser l’un des attributs définis dans l’article dédié aux revendications prises en charge.

- Assurez-vous de supprimer la revendication d’attribut http://schemas.xmlsoap.org/ws/2005/05/identity/claims/Name des attributs préremplis dans Azure.

Configurer Smartsheet.com pour l’utiliser avec votre IdP SAML

Vous devez répondre aux exigences avant de poursuivre la configuration SAML.

Ouvrir le formulaire Administration SAML

Pour établir une connexion entre votre IdP et Smartsheet :

- Dans Centre d’administration, sélectionnez l’icône Menu en haut à gauche.

- Accédez à Paramètres > Authentification.

Sélectionnez Gérer les options de SSO fédérée.

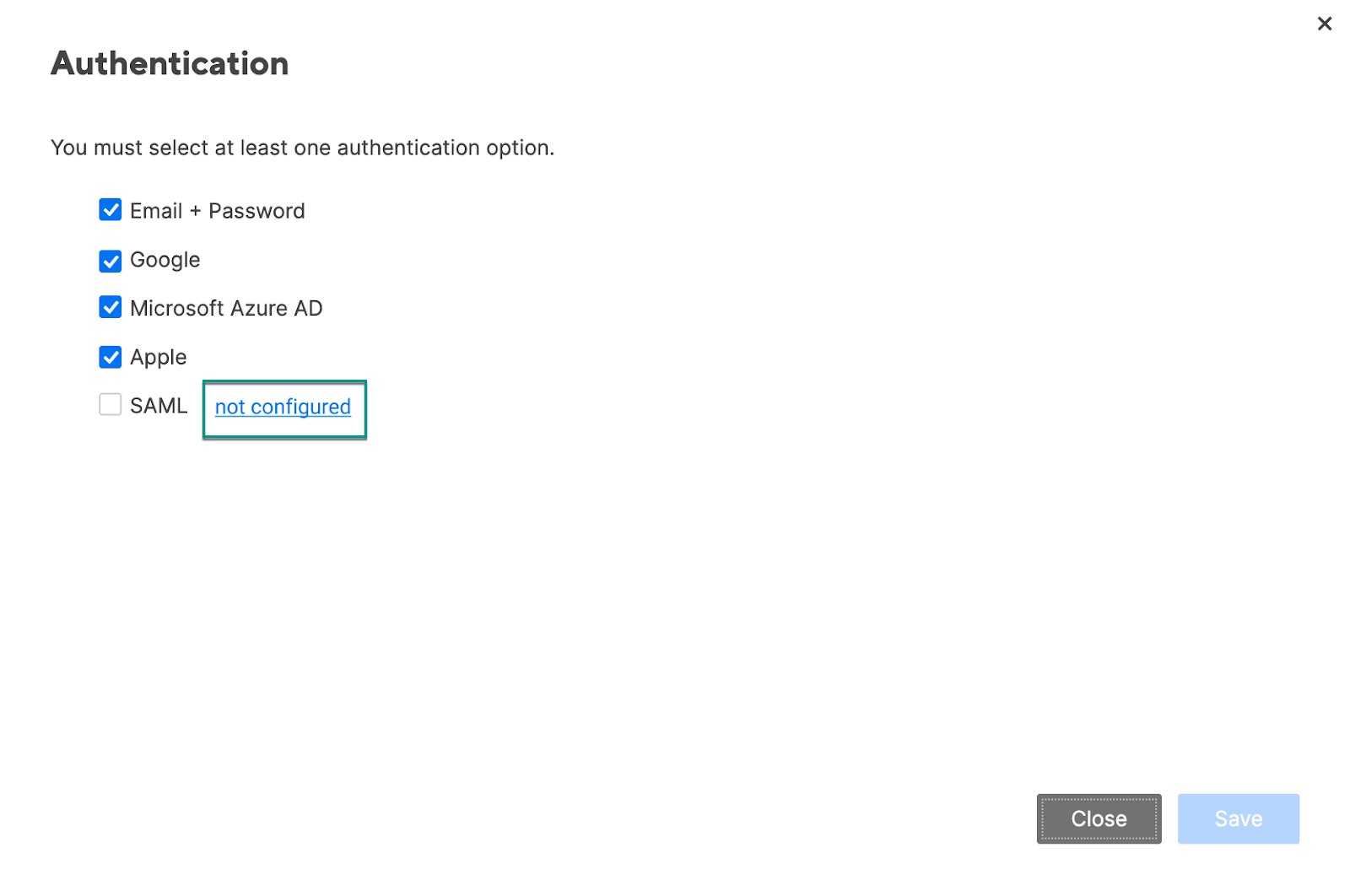

Le formulaire Authentification apparaît.

Sélectionnez non configuré. Après avoir suivi ces étapes, le formulaire Administration SAML apparaît.

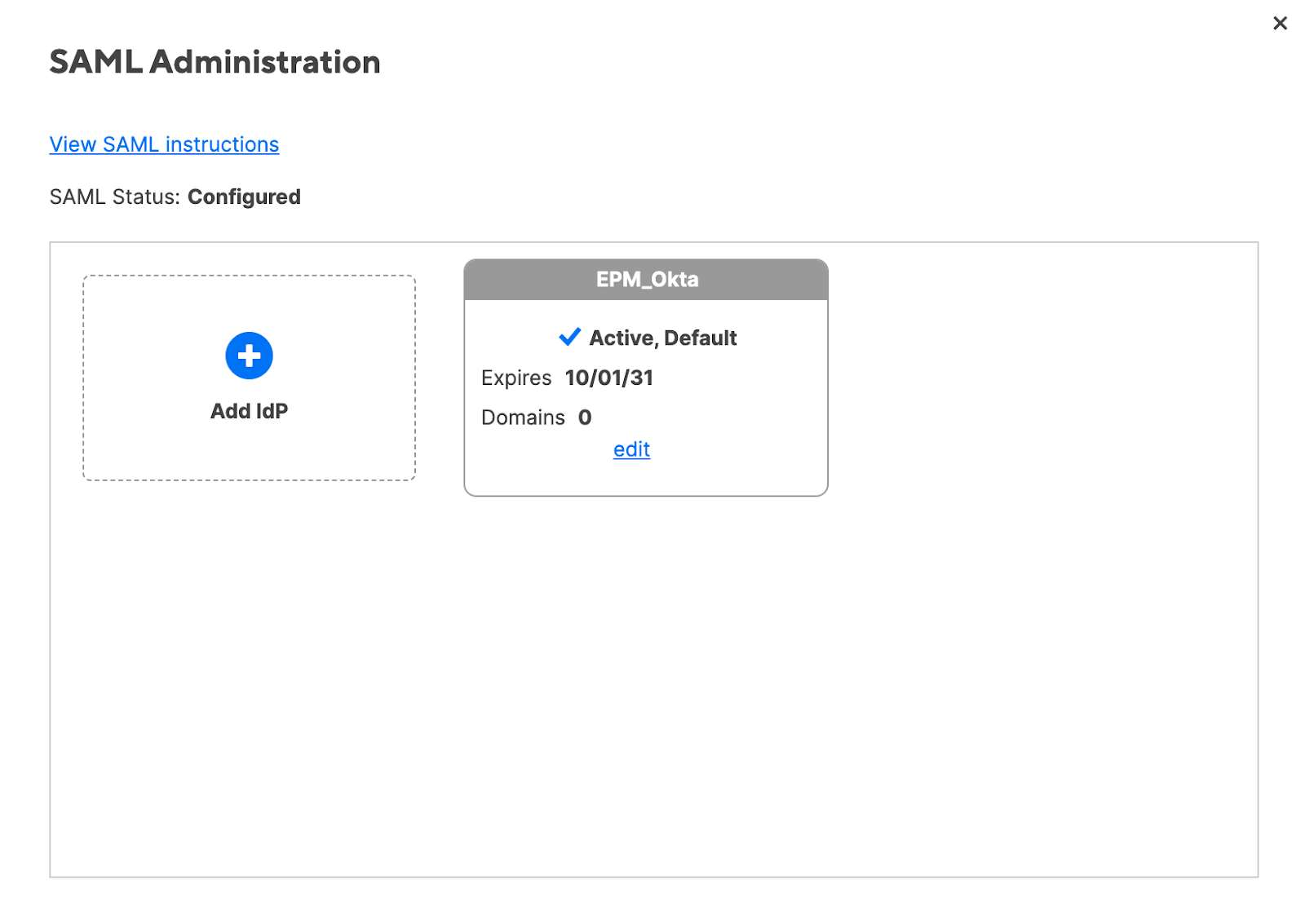

Brandfolder Image

Si c’est la première fois que vous définissez la configuration SAML dans Smartsheet, le bouton non configuré vous conduit à la page de configuration SAML au niveau du domaine. Si vous devez encore définir la configuration SAML au niveau du forfait, contactez l’assistance Smartsheet.

Configurer l’authentification unique avec votre IdP

Procédez comme suit pour configurer SAML avec un ou plusieurs IdP :

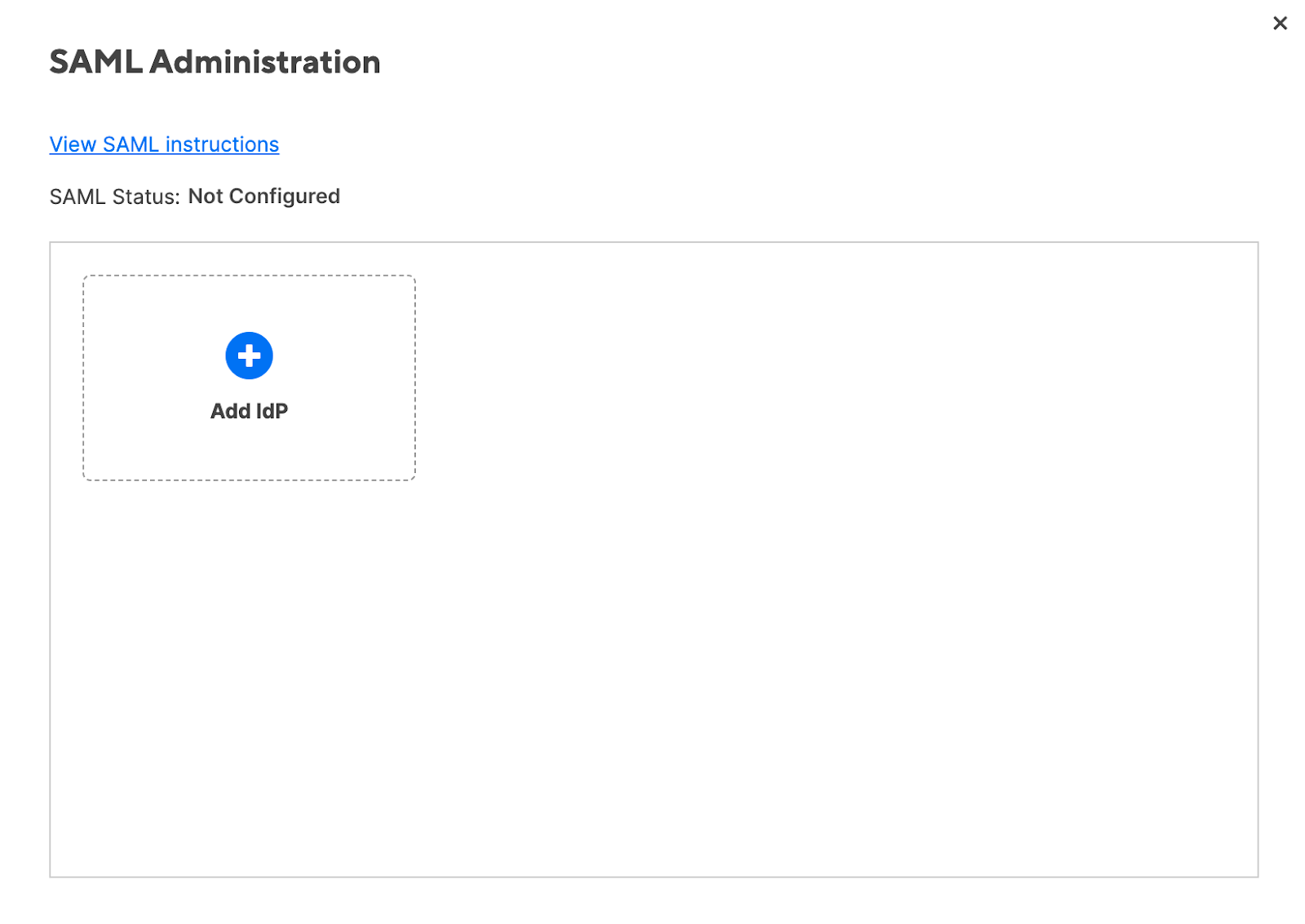

Sélectionnez Ajouter un IdP.

Brandfolder Image

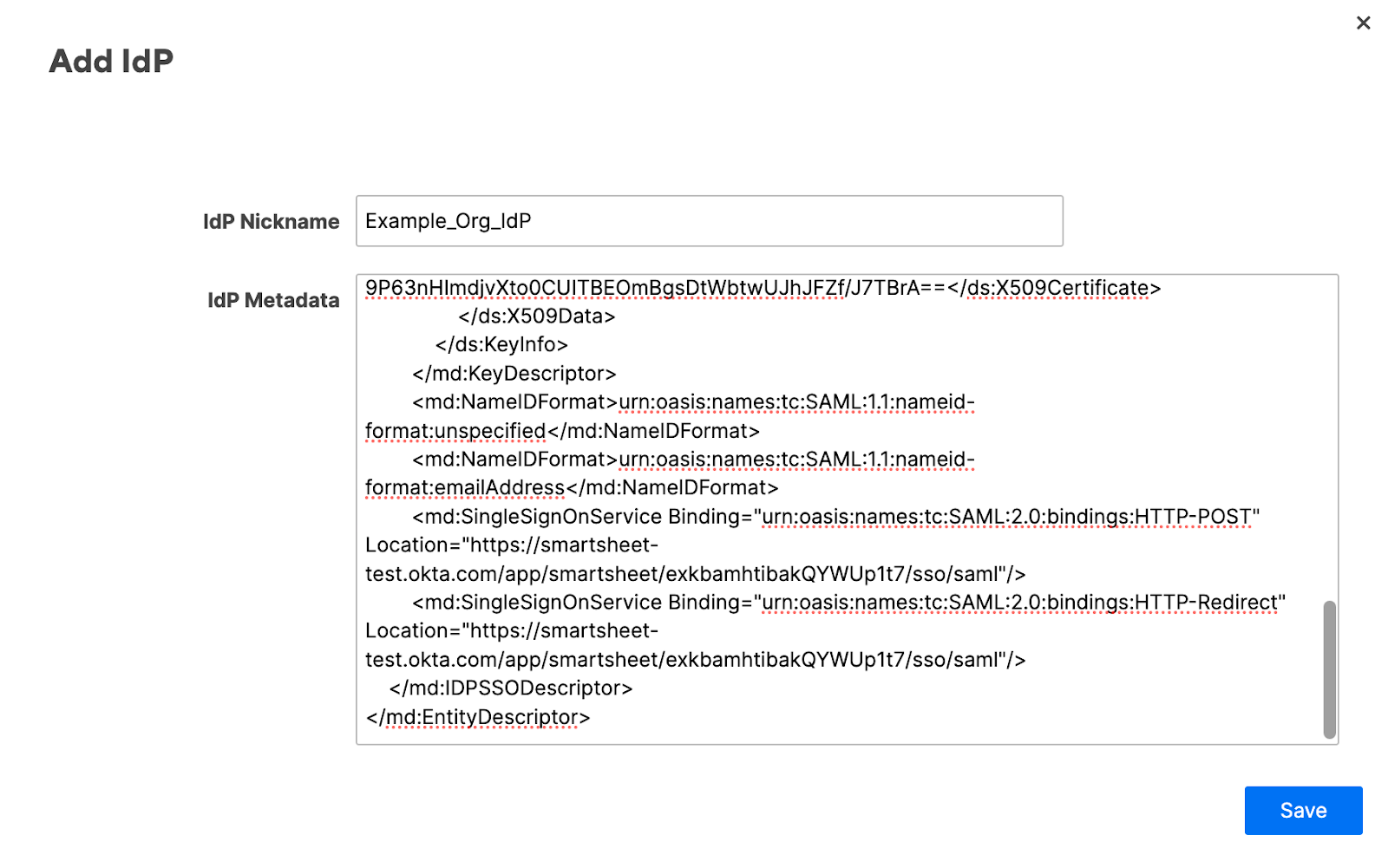

Saisissez un alias pour votre IdP.

Consultez la documentation de votre IdP pour savoir comment obtenir les métadonnées concernées.

- Obtenez les métadonnées de l’IdP et copiez-les.

Dans la zone de texte Métadonnées de l’IdP, copiez les métadonnées de l’IdP.

Brandfolder Image

- Copiez l’URL d’authentification unique et collez-la dans votre IdP.

- Sélectionnez Enregistrer. Après avoir enregistré les modifications apportées, Smartsheet valide les métadonnées.

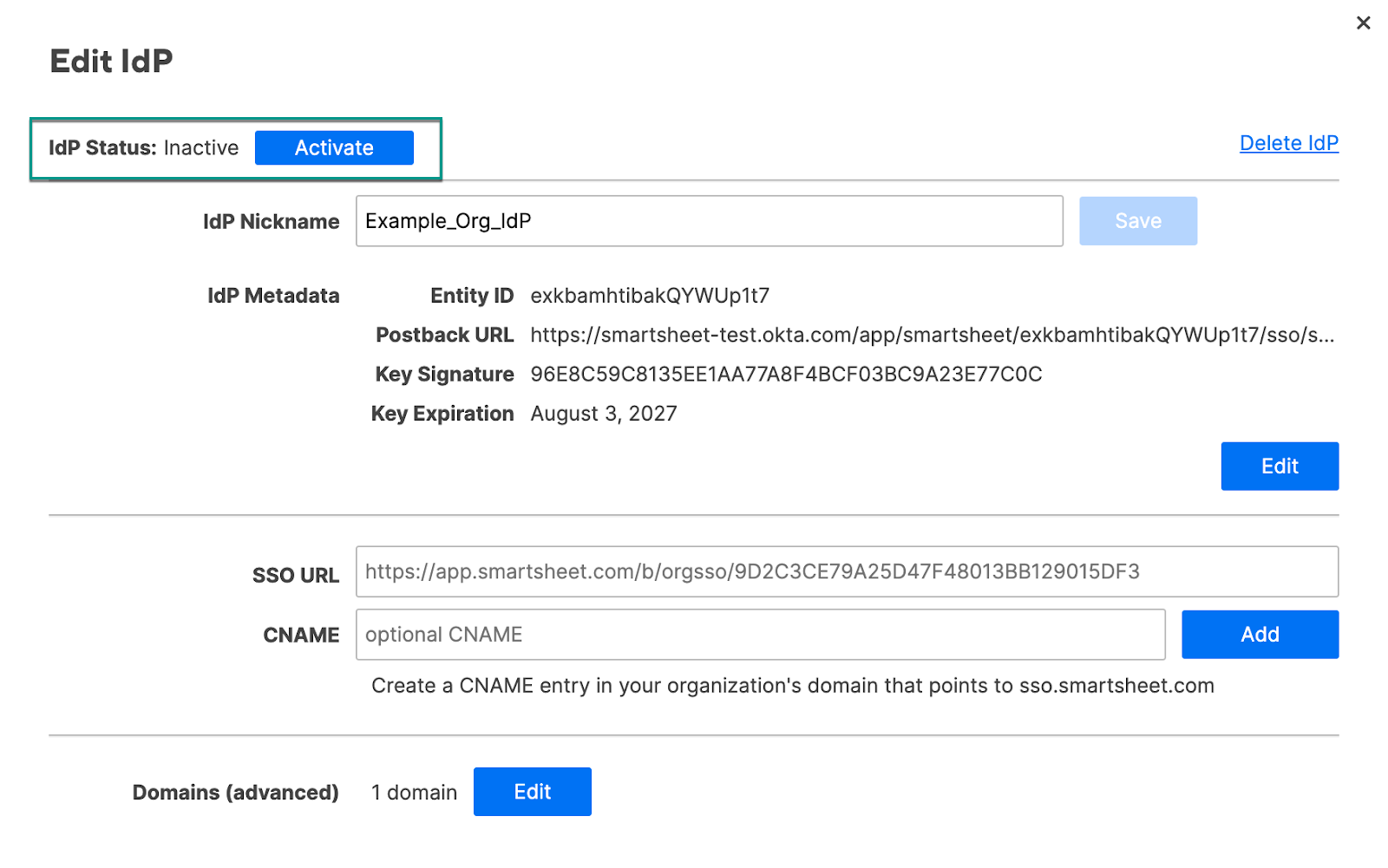

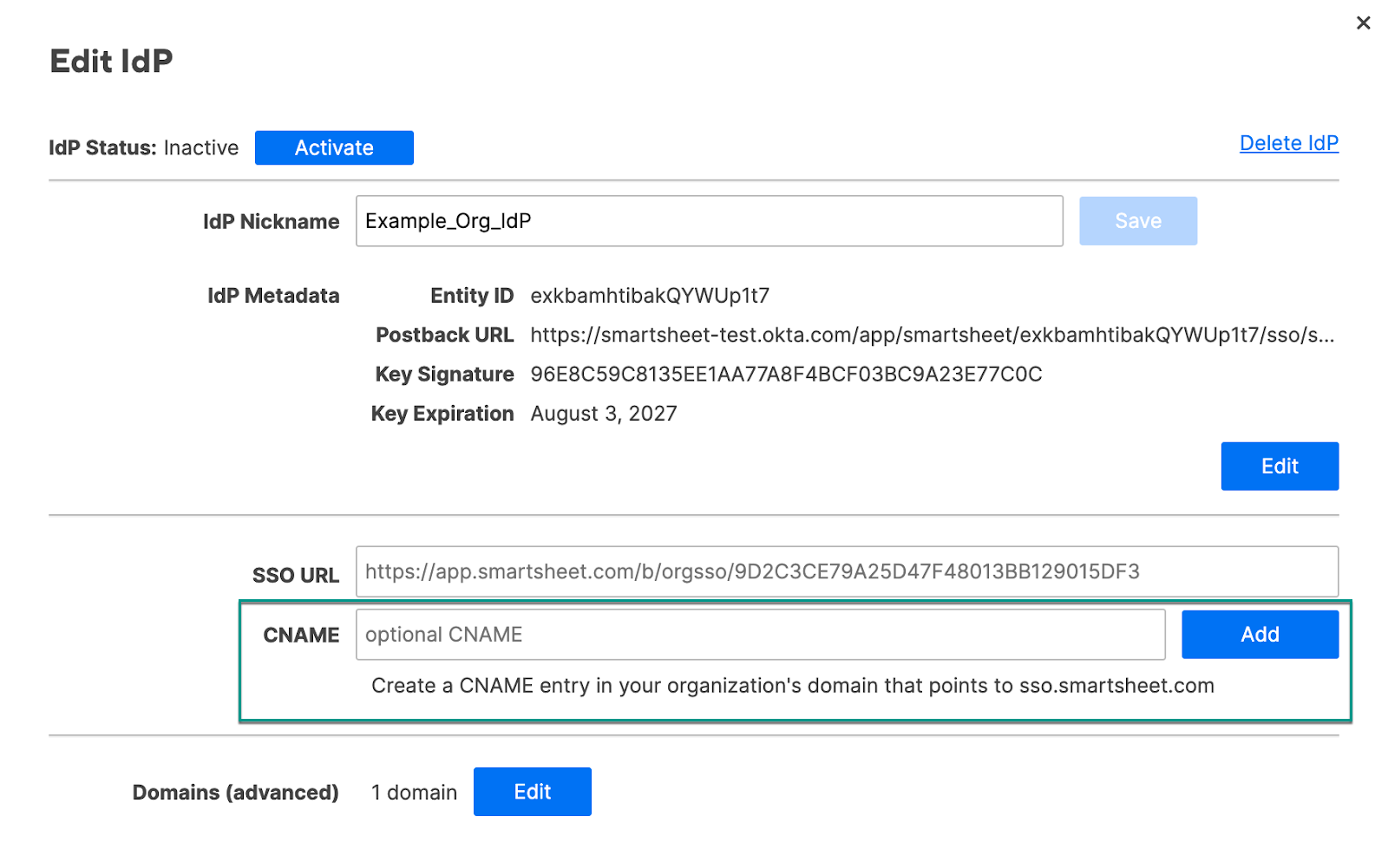

- Si la validation réussit, le formulaire Edit IdP (Modifier l’IdP) apparaît.

- Si une erreur s’affiche, consultez notre article FAQ et erreurs courantes sur SAML.

- Vous pouvez ajouter un CNAME qui redirigera les utilisateurs vers une URL conviviale lorsqu’ils se connectent. Pour en savoir plus, consultez la section Rediriger les utilisateurs pour qu’ils se connectent en utilisant une URL conviviale CNAME ci-dessous.

Pour activer l’IdP afin de l’utiliser avec Smartsheet, sélectionnez Activate (Activer). Le statut de l’IdP passe d’Inactif à Actif, Par défaut.

Brandfolder Image

Pour activer SAML pour votre forfait, sélectionnez SAML dans le formulaire Authentification.

Au moins un IdP doit être actif pour activer SAML.

Sélectionnez Enregistrer.

Et voilà ! Les utilisateurs de votre forfait peuvent désormais utiliser les identifiants de leur entreprise pour se connecter à Smartsheet.

Configurer des IdP supplémentaires

- Bien que la plupart des organisations n’aient besoin que d’un seul IdP actif, il n’y a pas de limite au nombre que vous pouvez ajouter.

- Pour modifier ou ajouter des IdP supplémentaires, à côté de la case à cocher SAML, sélectionnez Modifier la configuration. Le formulaire Administration SAML s’affiche. Vous pouvez ajouter des IdP ou modifier ceux que vous avez déjà configurés.

Si plusieurs IdP sont actifs, les personnes qui se connectent à l’aide de SAML s’authentifieront auprès de celui défini par défaut. Pour définir l’IdP par défaut, dans le formulaire Modifier l’IdP, sélectionnez Make Default (Définir par défaut).

Brandfolder Image

Rediriger les utilisateurs pour qu’ils se connectent en utilisant une URL conviviale CNAME

Smartsheet fournit l’URL d’authentification unique par défaut pour votre organisation, qui est un lien permettant de se connecter à Smartsheet en une seule étape. Vous pouvez ajouter un enregistrement CNAME avec une URL plus conviviale et propre à l’entreprise.

Ne saisissez pas sso.smartsheet.com dans le champ CNAME du formulaire Edit IdP (Modifier IdP), car cela causerait des problèmes lors de la connexion. Utilisez plutôt un enregistrement CNAME créé par votre entreprise et faites-le pointer vers sso.smartsheet.com.

- Dans votre domaine, créez un enregistrement DNS CNAME et faites-le pointer vers sso.smartsheet.com. Par exemple, smartsheet.example.org IN CNAME sso.smartsheet.com.

- Dans le formulaire Modifier l’IdP, entrez l’enregistrement CNAME.

Sélectionnez Ajouter.

Brandfolder Image

Rappels

- L’authentification de votre adresse CNAME peut prendre jusqu’à une heure.

- Vous ne pouvez pas utiliser le protocole HTTPS pour votre URL CNAME. Seul le protocole HTTP est pris en charge.

- La suppression de l’accès par authentification unique d’un utilisateur n’est pas suffisante pour l’empêcher d’accéder à Smartsheet. Pour cela, vous devez le supprimer complètement du forfait Smartsheet de votre organisation.

États de la configuration SAML

Le protocole SAML peut être dans l’un des états suivants :

- Non configuré : il n’existe pas d’IdP actifs.

- Désactivé : il existe au moins un IdP actif. De plus, dans le formulaire Authentification, la case SAML n’est pas sélectionnée.

- Activé : il existe au moins un IdP actif. De plus, dans le formulaire Authentification, la case SAML est sélectionnée. Votre IdP peut être dans l’un des trois états suivants :

- Non configuré : le certificat de sécurité a expiré.

- Inactif : les métadonnées sont valides, le certificat de sécurité est valide.

- Actif : les métadonnées sont valides, le certificat de sécurité est valide, pas de partage de l’identification d’entité avec un autre IdP actif de votre forfait et l’IdP est activé.