La configuration SAML au niveau du domaine vous permet de mettre en œuvre une authentification unique (SSO) unifiée pour votre domaine sur tous les forfaits.

Vous avez besoin d’un administrateur informatique pour configurer le protocole SAML pour l’authentification unique dans Smartsheet.

En activant la configuration SAML au niveau du domaine, vous obtenez une authentification unique cohérente entre les différents forfaits d’un domaine vérifié et activé. Cette action garantit également un processus uniforme pour tous les utilisateurs appartenant à ce domaine, quel que soit leur service ou le forfait Smartsheet précis que vous leur avez attribué.

Cette fonctionnalité est réservée aux forfaits Entreprise. Une fois configurée par l’administrateur système, la politique s’applique à tout utilisateur Smartsheet de ce domaine, quel que soit son type de forfait.

Notez que vos configurations SAML existantes au niveau du forfait restent valables pour les utilisateurs appartenant à ce domaine. Cependant, vous avez maintenant la possibilité de mettre en œuvre un protocole SAML au niveau du domaine. Une fois que vous avez activé le protocole SAML au niveau du domaine, il remplace l’ancien SAML au niveau du forfait pour les utilisateurs de ce domaine.

Prérequis

- Vérifiez et activez vos domaines sur la page Gestion du domaine avant de définir une configuration SAML au niveau du domaine. Découvrez comment activer un domaine.

Activer l’application Smartsheet V2 dans Okta.

Cette exigence ne concerne que la configuration SAML basée sur Okta.

Configurez le protocole SAML dans votre fournisseur d’identité (IdP) et faites en sorte que les attributs SAML soient mis à jour dans Smartsheet pendant la configuration du SAML.

Exigences en matière d’attributs de SAML

Smartsheet exige les attributs suivants lors du processus d’échange SAML :

- Identifiant persistant : urn:oasis:names:tc:SAML:2.0:nameid-format:persistent

- Adresse e-mail : email

- (Facultatif, mais recommandé) :

- Prénom : givenName

- Nom : surname

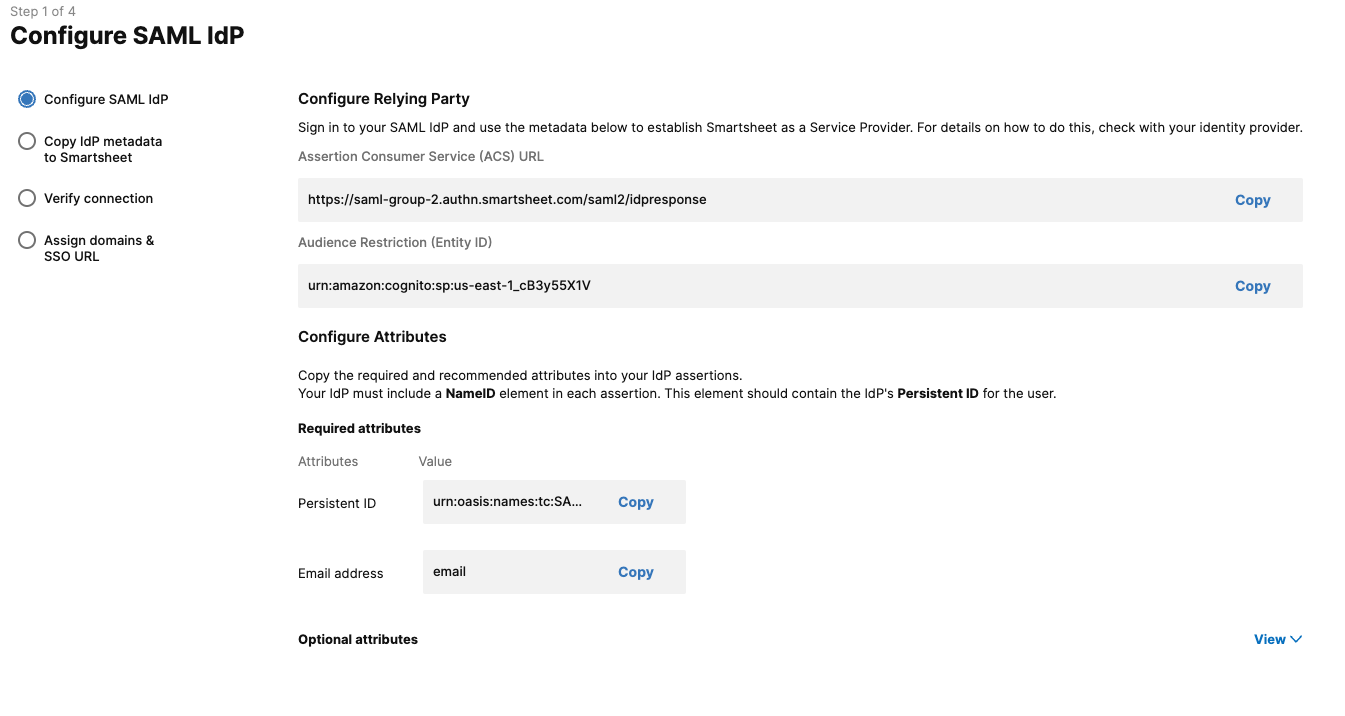

Certains services SAML peuvent demander des informations supplémentaires, telles que l’URL ACS (Assertion Consumer Service) et la restriction d’audience (ID d’entité). Vous pouvez facilement trouver ces valeurs sur l’écran Configurer l’IdP SAML.

Pour accéder à l’écran :

- Accédez au centre d’administration.

- Accédez à Authentification et sélectionnez Ajouter un IdP SAML > Autre IdP (personnaliser).

Dans Azure, vous n’avez pas besoin de saisir manuellement la valeur de l’identifiant persistant : elle est automatiquement incluse dans la demande d’identifiant unique de l’utilisateur, qui est préremplie. Pour la demande d’identifiant unique, la valeur transmise doit être user.userprincipalname. La seule valeur d’attribut que vous devez ajouter manuellement est l’adresse e-mail. Veillez à supprimer toute autre demande préremplie dans l’application. Découvrez-en davantage sur la configuration Azure pour l’authentification unique au niveau du domaine dans Smartsheet.

Configurer SAML pour l’authentification unique dans Smartsheet

- Accédez au centre d’administration et sélectionnez l’icône menu.

- Accédez à l’onglet Paramètres et sélectionnez Authentification.

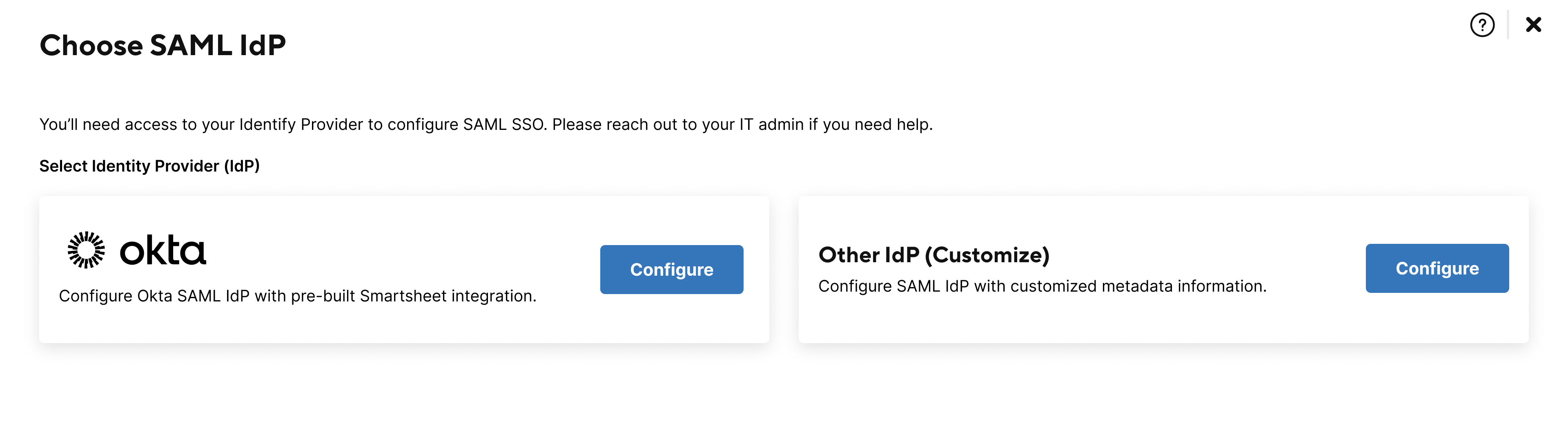

- Sélectionnez Ajouter un IdP SAML.

- Sélectionner Configure (Configurer) sur l’un des éléments suivants :

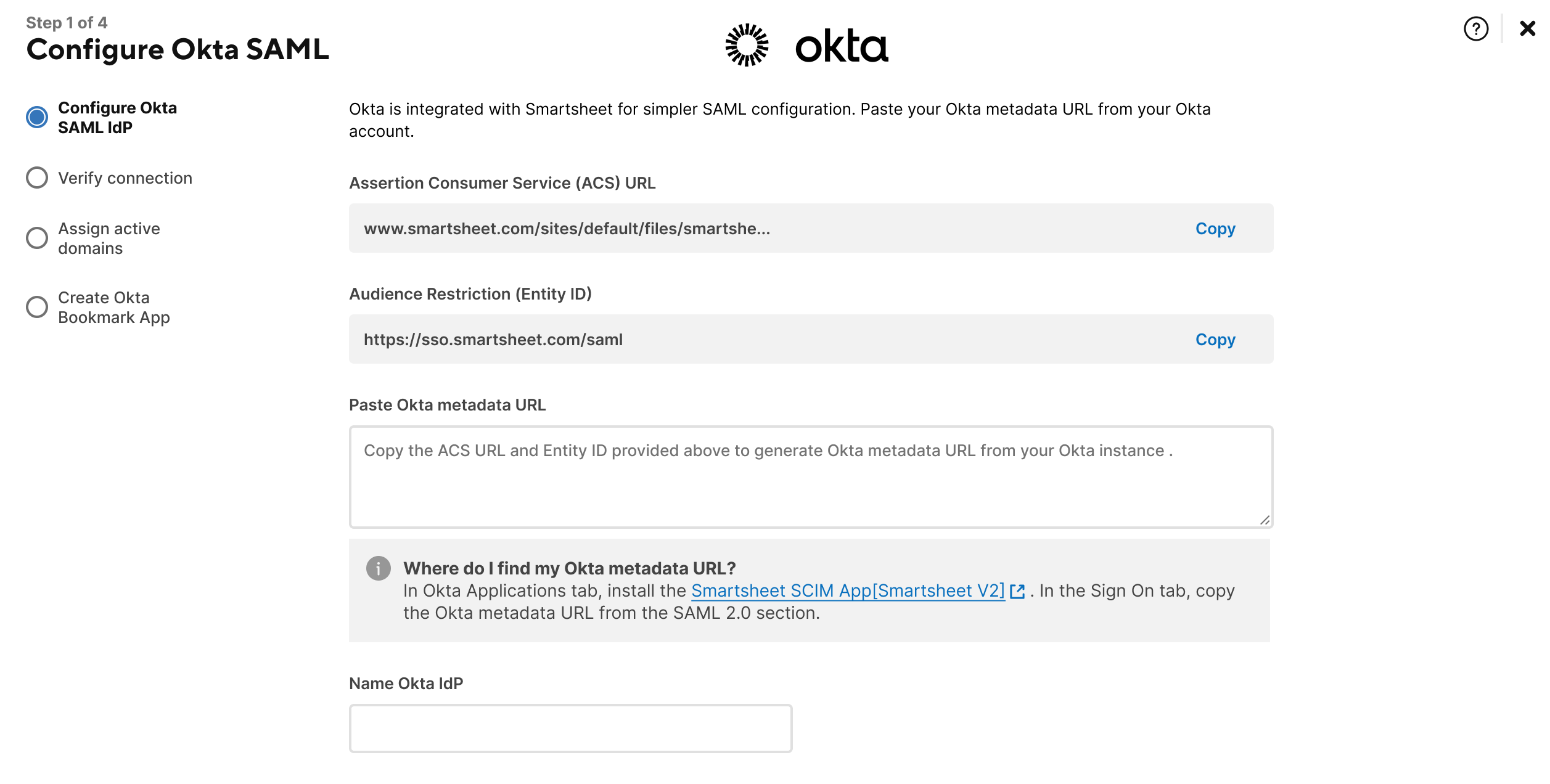

Configuration SAML basée sur Okta

- Saisissez un nom pour votre configuration SAML Okta dans le champ Name Okta IdP (Nommer l’IdP Okta).

Copiez les valeurs des champs URL ACS (Assertion Consumer Service) et Restriction d’audience (ID d’entité) et collez-les dans les champs correspondants ACS URL (URL ACS) et Audience URI (URI d’audience) d’application Smartsheet V2 dans Okta. Cela vous permettra d’établir Smartsheet en tant que prestataire de services. Vous pourrez ainsi obtenir des métadonnées SAML à partir de votre instance Okta.

Brandfolder Image

- Suivez les instructions à l’écran pour obtenir l’URL des métadonnées Okta, puis sélectionnez Save & Next (Enregistrer et suivant).

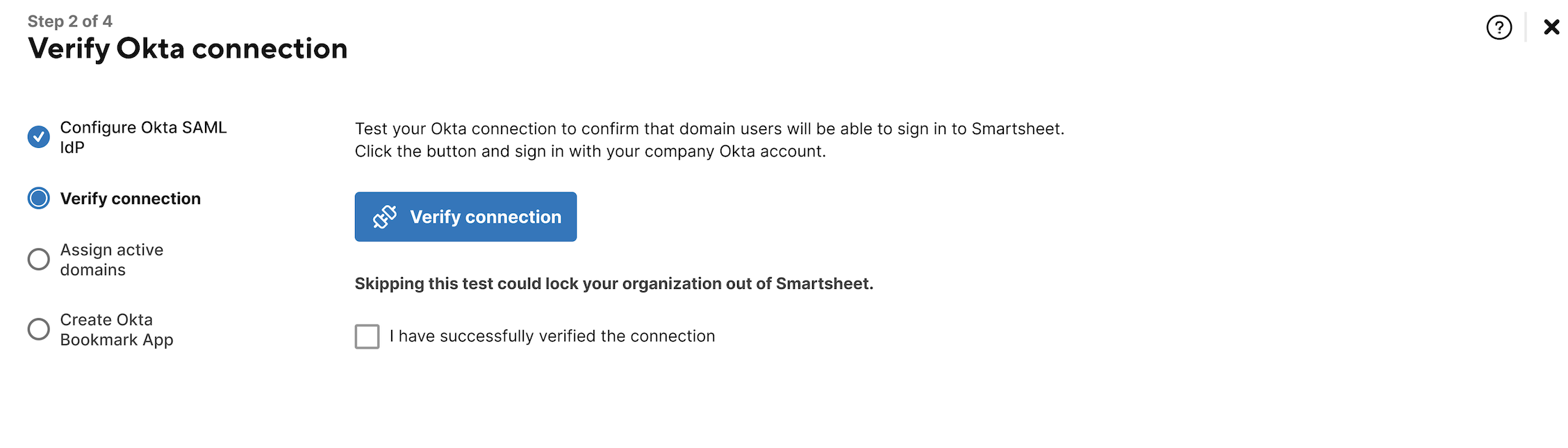

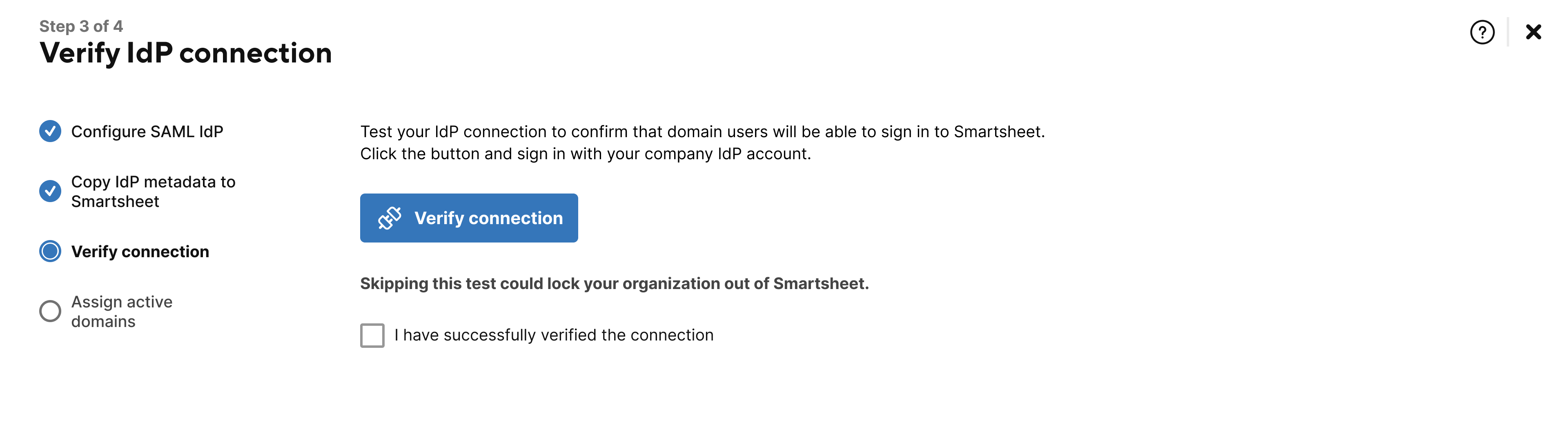

- Vous devez maintenant tester votre connexion en vous connectant à Smartsheet à l’aide d’Okta. Sélectionnez Vérifier la connexion.

- Après avoir vérifié votre connexion, sélectionnez la case à cocher J’ai vérifié la connexion.

Sélectionnez Save & Next (Enregistrer et suivant).

Brandfolder Image

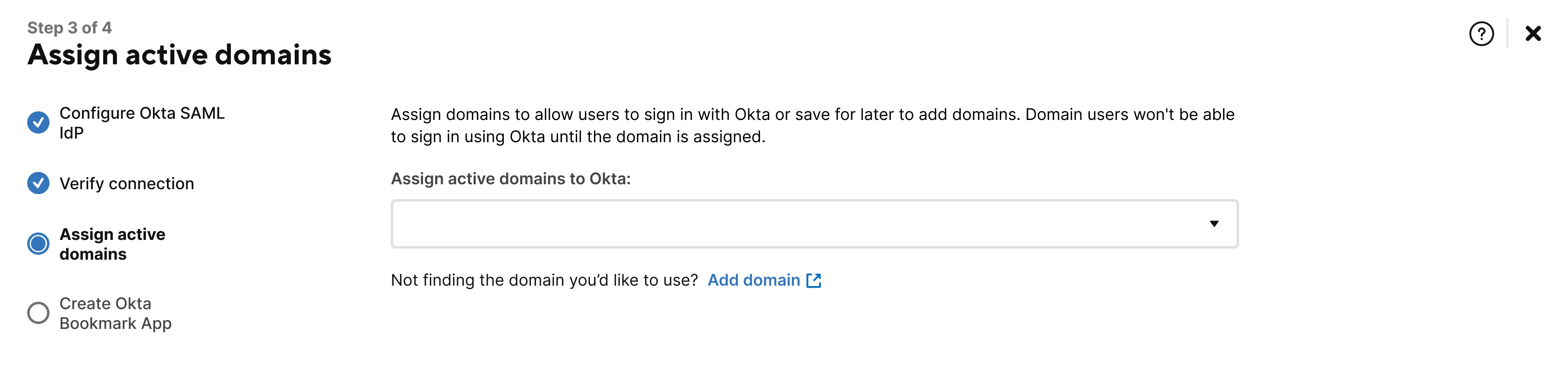

- Attribuez vos domaines actifs à Okta à l’aide du champ déroulant ou sélectionnez Ajouter un domaine pour trouver les domaines que vous souhaitez ajouter.

Sélectionnez Save & Next (Enregistrer et suivant).

Brandfolder Image

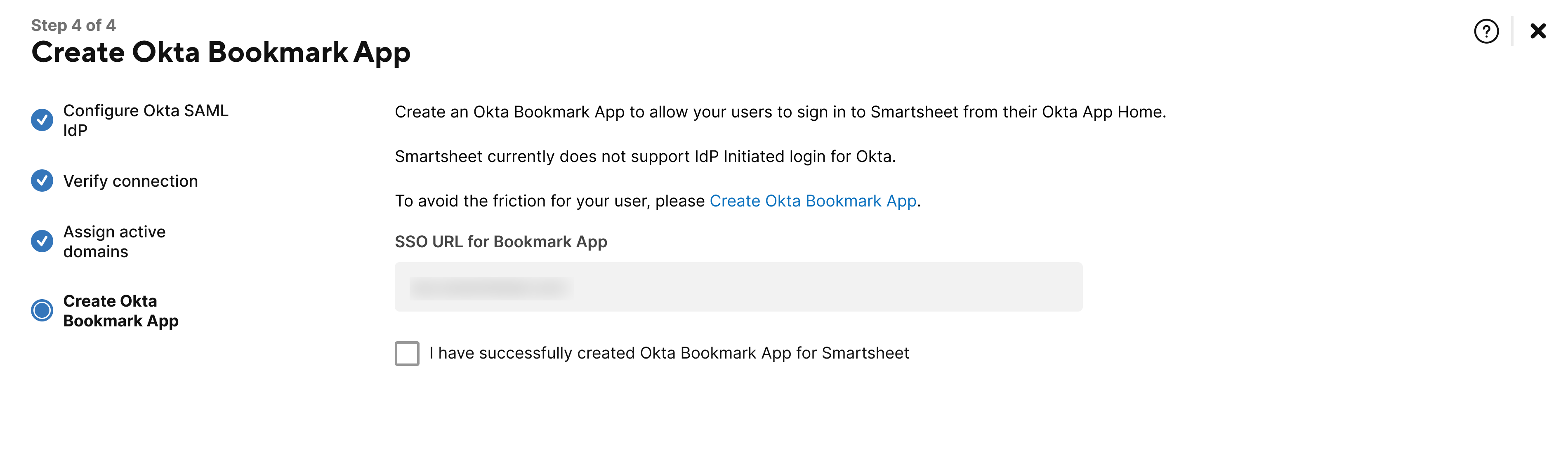

- Suivez les instructions à l’écran pour créer une application Okta Bookmark et permettre à vos utilisateurs de se connecter à Smartsheet depuis la page d’accueil de leur application Okta.

- Sélectionnez la case à cocher pour confirmer que vous avez créé une application Okta Bookmark pour Smartsheet.

Sélectionnez Terminer.

Brandfolder Image

Configuration d’une authentification SAML personnalisée

Suivez les instructions à l’écran pour définir Smartsheet comme partie de confiance, puis sélectionnez Suivant.

Brandfolder Image

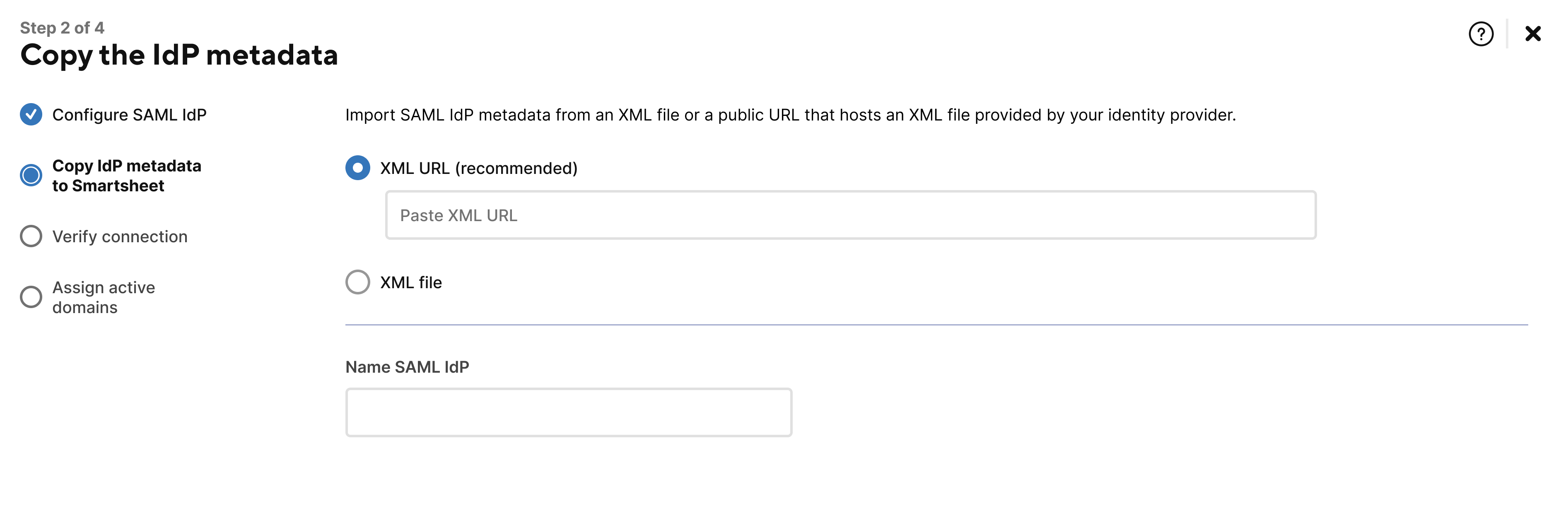

- Saisissez un nom pour votre configuration SAML personnalisée dans le champ Name SAML IdP (Nommer l’IdP SAML).

Importez vos métadonnées d’IdP SAML à partir, au choix, d’un fichier XML ou d’une URL publique hébergeant un fichier XML fourni par votre fournisseur d’identité.

Nous recommandons l’option URL XML pour importer vos métadonnées.

Sélectionnez Save & Next (Enregistrer et suivant).

Brandfolder Image

- Vous devez maintenant tester votre connexion en vous connectant à Smartsheet à l’aide de votre IdP SAML personnalisé. Sélectionnez Vérifier la connexion.

- Après avoir vérifié votre connexion, sélectionnez la case à cocher J’ai vérifié la connexion.

Sélectionnez Save & Next (Enregistrer et suivant).

Brandfolder Image

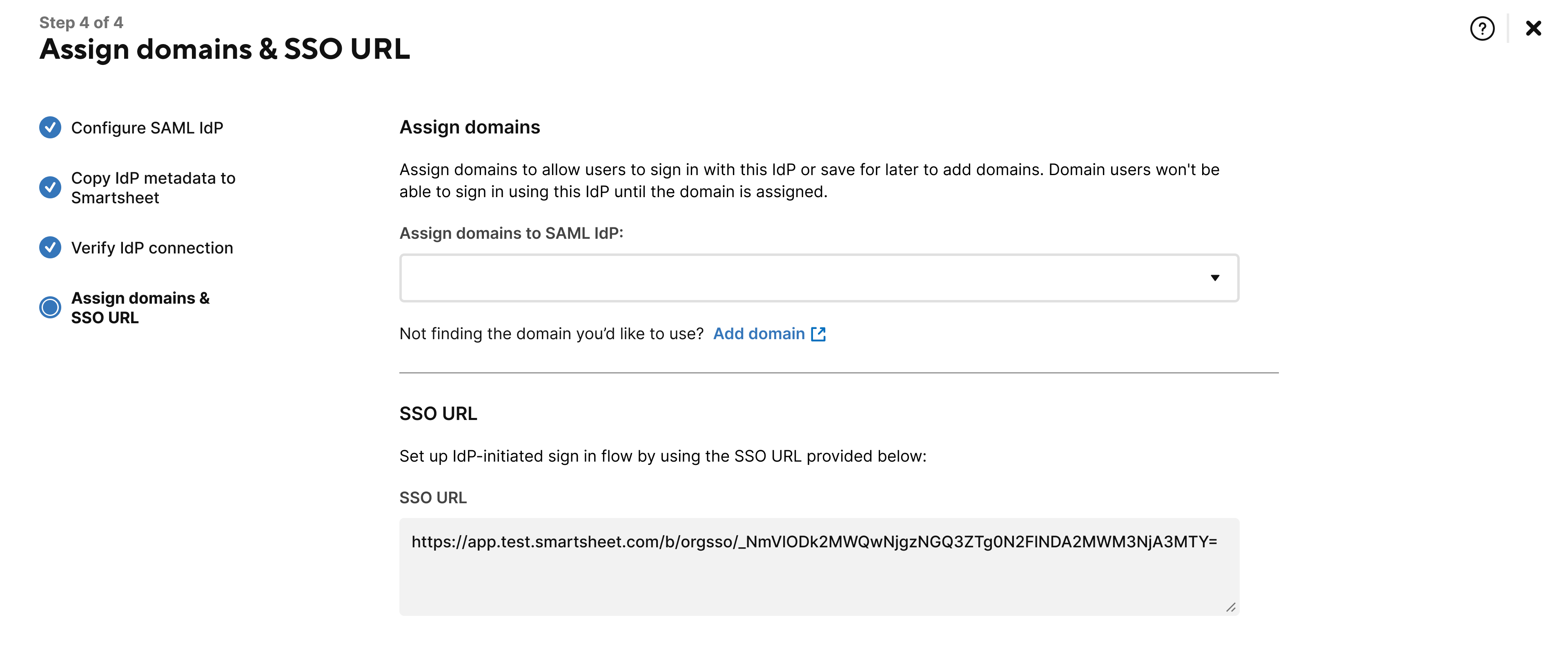

- Attribuez vos domaines actifs à votre IdP SAML personnalisé à l’aide du champ déroulant ou sélectionnez Ajouter un domaine pour trouver les domaines que vous souhaitez ajouter.

Sélectionnez Terminer.

Brandfolder Image

Vous ne pouvez pas activer votre nouvelle configuration SAML sans avoir d’abord vérifié la connexion de votre IdP SAML.

À propos des configurations SAML au niveau du forfait disponibles

- Ceux qui n’ont pas de configuration SAML au niveau du forfait ou qui découvrent Smartsheet peuvent uniquement configurer leur authentification SAML au niveau du domaine. Si vous avez néanmoins besoin d’une authentification SAML au niveau du forfait, veuillez contacter l’assistance Smartsheet ou votre contact Smartsheet.

- Les configurations SAML actuelles au niveau du forfait ou du domaine restent valables pour les utilisateurs appartenant à un domaine, jusqu’à expiration du certificat SAML Smartsheet. En savoir plus sur l’expiration des certificats.

- Le centre d’administration affiche un message d’avertissement indiquant le nombre de jours restants avant l’expiration de vos configurations SAML actuelles au niveau du forfait.

- Dans les cas où il existe à la fois des configurations SAML au niveau du forfait et au niveau du domaine, la configuration au niveau du domaine prévaut et remplace toute configuration au niveau du forfait pour les utilisateurs de ce domaine.

- Si un forfait propose actuellement des méthodes de connexion par e-mail/mot de passe, Google SSO ou SAML, et qu’un forfait Entreprise configure une authentification SAML au niveau du domaine pour un domaine particulier, les utilisateurs de ce domaine disposeront toujours des mêmes options de connexion. De plus, ils auront également accès à l’authentification SAML au niveau du domaine nouvellement configurée, quel que soit leur type de forfait.

Rappel

Le forfait Entreprise qui a validé et activé le domaine est le seul capable de configurer et d’appliquer des paramètres SAML au niveau du domaine, modifications qui affecteront tous les utilisateurs de ce domaine.

Cependant, si d’autres forfaits Entreprise ont validé le même domaine, ils ont également la possibilité de configurer un brouillon de configuration SAML au niveau du domaine. Ils ne pourront néanmoins pas appliquer les paramètres, faute d’avoir activé le domaine.

Puis-je utiliser Google SSO ou Azure SSO avec la configuration SAML au niveau du domaine ?

Dans un premier temps, seul le protocole SAML sera disponible pour la configuration au niveau du domaine. Nous autoriserons la configuration de la politique d’authentification Google SSO/Azure SSO au niveau du domaine à une date ultérieure.

Que dois-je faire si je rencontre des problèmes en passant à une authentification SAML au niveau du domaine ?

Contactez l’assistance Smartsheet si vous rencontrez des problèmes pendant la transition.

Comment revenir aux paramètres d’authentification unique au niveau du forfait si nécessaire ?

Après la transition vers une configuration d’authentification SAML au niveau du domaine, il n’est pas possible de revenir aux paramètres d’authentification unique au niveau du forfait. Assurez-vous d’avoir bien anticipé ce changement avant sa mise en œuvre.

Le passage à une configuration SAML au niveau du domaine entraîne-t-il des coûts supplémentaires ?

Non. Il n’y a pas de coûts supplémentaires pour activer la configuration SAML au niveau du domaine ; elle est incluse dans votre forfait Entreprise Smartsheet.

Puis-je avoir différentes configurations SAML selon les domaines ?

Oui. Vous pouvez configurer différents paramètres SAML pour chaque domaine validé et activé. Cette flexibilité permet d’adapter les paramètres de sécurité aux différents aspects de votre forfait.

Comment ce changement affectera-t-il l’authentification de mes utilisateurs actuels ?

Une fois qu’un administrateur système configure l’authentification SAML au niveau du domaine pour un domaine validé et activé appartenant à un forfait Entreprise, tous les utilisateurs appartenant à ce domaine, quel que soit leur type de forfait, seront soumis à la méthode d’authentification SAML prescrite. Cependant, les autres configurations au niveau du forfait (comme Google SSO, Azure SSO, e-mail et mot de passe, etc.) restent disponibles pour les utilisateurs finaux de ce forfait.

Qu’advient-il des sessions utilisateur existantes une fois la configuration SAML au niveau du domaine activée ?

Les sessions existantes ne devraient pas être affectées. Cependant, une fois qu’un utilisateur se déconnecte, il devra se reconnecter à l’aide de la nouvelle configuration SAML au niveau du domaine.

Puis-je déployer la configuration SAML au niveau du domaine de manière progressive dans mon forfait ?

La configuration est appliquée au niveau du domaine, de sorte qu’elle est plus adaptée à un déploiement à grande échelle plutôt qu’à une approche progressive.

Puis-je activer la configuration SAML au niveau du domaine sur plusieurs forfaits Entreprise ?

Seul le forfait Entreprise qui valide et active le domaine peut configurer la politique d’authentification SAML au niveau du domaine pour tous les utilisateurs et forfaits appartenant à celui-ci.

Puis-je configurer une politique de déplacement des utilisateurs tout en exploitant le protocole SAML au niveau du domaine ?

Non. La politique de déplacement des utilisateurs est incompatible avec les configurations SAML au niveau du domaine.