Este artigo de ajuda explica como configurar o SAML em nível de plano, acessível apenas aos usuários do plano. Para saber qual configuração de SAML vale para todos os usuários do Smartsheet no seu domínio, consulte o guia de configuração de SAML em nível de domínio.

Administradores de sistema com um administrador de TI podem configurar o SAML para SSO com o Smartsheet.

Atenção

A partir de 5 de fevereiro de 2024, você não poderá criar configurações de SAML em nível de plano. Porém, no caso de configurações de SAML em nível de plano existentes, você continuará podendo criar, atualizar, excluir ou ler essas configurações. Além disso, agora você tem a opção de configurar o SAML em nível de domínio.

Siga estas etapas

- Configure o provedor de identidade (IdP) da sua organização para se comunicar com o Smartsheet.

Adicione um registro ao sistema de nomes de domínio (DNS) público da organização. Talvez seja necessário pedir ajuda a um técnico interno para configurar e fazer a manutenção desse recurso.

Para definir com êxito o SSO do SAML com o Smartsheet para o governo dos Estados Unidos, preste atenção a estes requisitos e configurações.

Lembre-se do seguinte

- O Smartsheet é compatível com SSO iniciado por um provedor de serviços. Caso você esteja configurando um SSO iniciado por um IdP, consulte seu IdP.

- É possível usar mais de um IdP de SSO ao mesmo tempo.

- Se o administrador de sistema de um plano Empresa validar seu domínio e definir uma configuração de SAML em nível de domínio, essa configuração substituirá as outras em nível de plano para usuários dentro desse domínio.

Pré-requisitos

- Se você for um cliente dos EUA, use estes metadados do Smartsheet: www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata.xml

- Se você for um cliente da União Europeia, use estes metadados do Smartsheet: www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata-eu.xml

Usando os metadados fornecidos, configure Terceiros confiáveis no seu IdP. O processo de configuração de Terceiros confiáveis pode ser diferente para cada IdP. Consulte a documentação do IdP para saber mais.

Devido às vulnerabilidades de segurança, o algoritmo de certificado SHA1 foi descontinuado. Verifique se você não está usando um certificado Secure Sockets Layer (SSL) assinado com SHA1.

Processo de troca de SAML

O Smartsheet exige os seguintes atributos no processo de troca de SAML:

- ID persistente: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent

- Endereço de e-mail: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

Os seguintes atributos são recomendados, mas são opcionais:

Nome: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

Representa o nome do usuário.

Sobrenome: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

Representa o sobrenome do usuário.

Alguns serviços de SAML podem solicitar outras informações quando configurados com o Smartsheet:

- URL do ACS (Serviço do consumidor de declaração): https://sso.smartsheet.com/Shibboleth.sso/SAML2/POST

- Em planos da UE, use https://sso.smartsheet.eu/Shibboleth.sso/SAML2/POST

- Restrição de público: https://sso.smartsheet.com/saml

- Em planos da UE, use https://sso.smartsheet.eu/saml

Observações sobre o processo de troca

- Insira os endereços de e-mail com letras minúsculas. As letras maiúsculas podem impedir a correspondência de e-mails entre o provedor de SAML e o Smartsheet.

- A primeira asserção deve ter um ID persistente igual para cada pessoa sempre que entrarem. O endereço de e-mail pode ser um ID persistente, mas a declaração do Endereço de e-mail ainda precisa passar pelo processo de asserção. Todas as reivindicações por e-mail devem ser em letras minúsculas. Para ver um exemplo de asserção e uma lista completa com os formatos de declaração compatíveis com o Smartsheet, consulte o artigo Asserção de SAML: exemplos de declaração compatíveis no Smartsheet.

- É possível definir o ID persistente no elemento NameID (assunto) da asserção.

- Caso a asserção não tenha um elemento NameID (assunto), você poderá usar os atributos definidos no artigo Declarações compatíveis.

- É importante remover a declaração http://schemas.xmlsoap.org/ws/2005/05/identity/claims/Name dos atributos previamente preenchidos no Azure.

Configurar o Smartsheet.com para usar com o IdP de SAML

Para configurar o SAML, é preciso cumprir alguns requisitos.

Abra o formulário de administração de SAML

Para estabelecer uma conexão entre o IdP e o Smartsheet:

- No Centro de administração, selecione o ícone de menu no canto superior esquerdo.

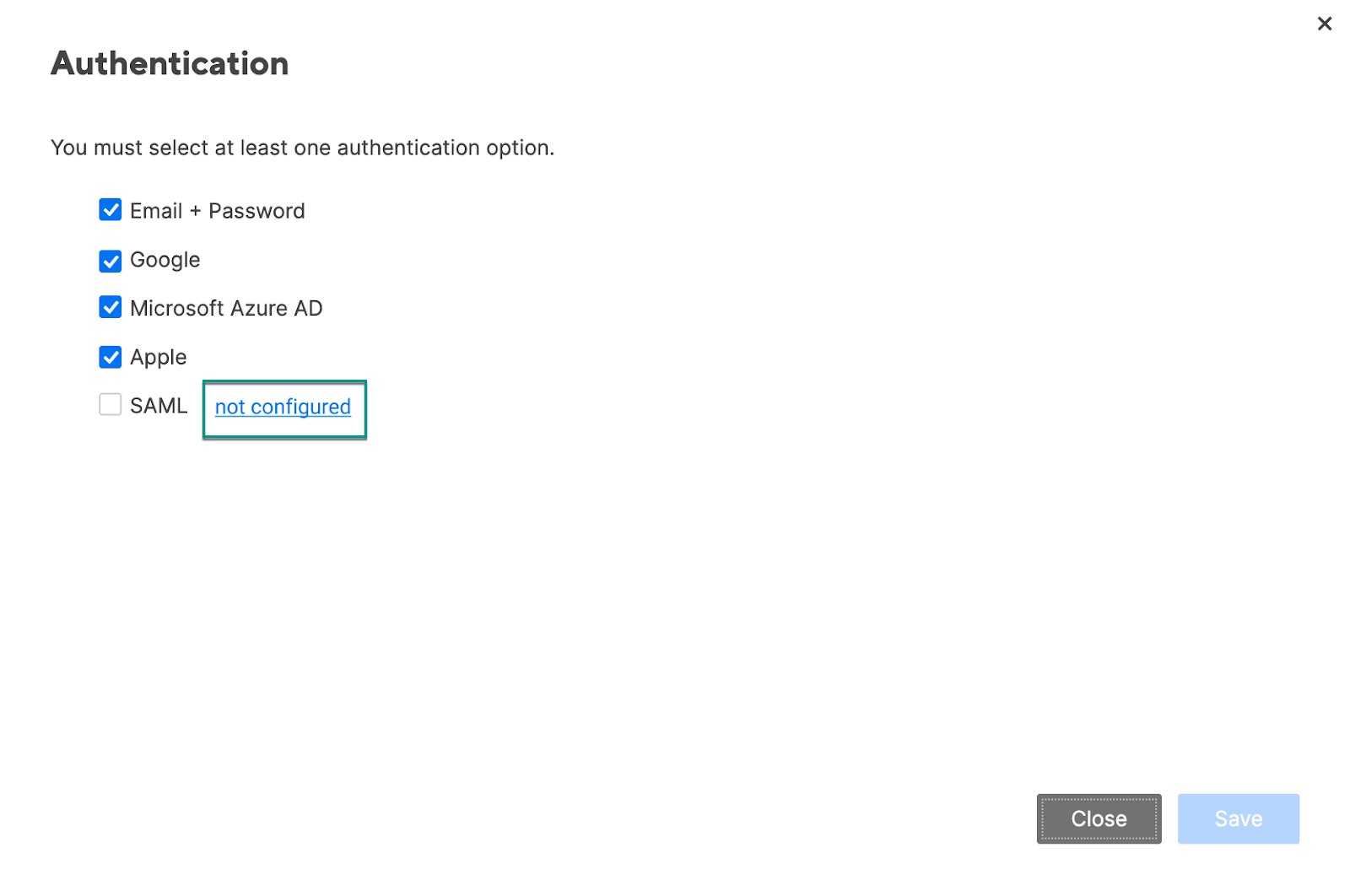

- Acesse Configurações > Autenticação.

Selecione Gerenciar opções de SSO federadas.

O formulário de Autenticação será exibido.

Selecione não configurada. Após essas etapas, o formulário Administração de SAML será exibido.

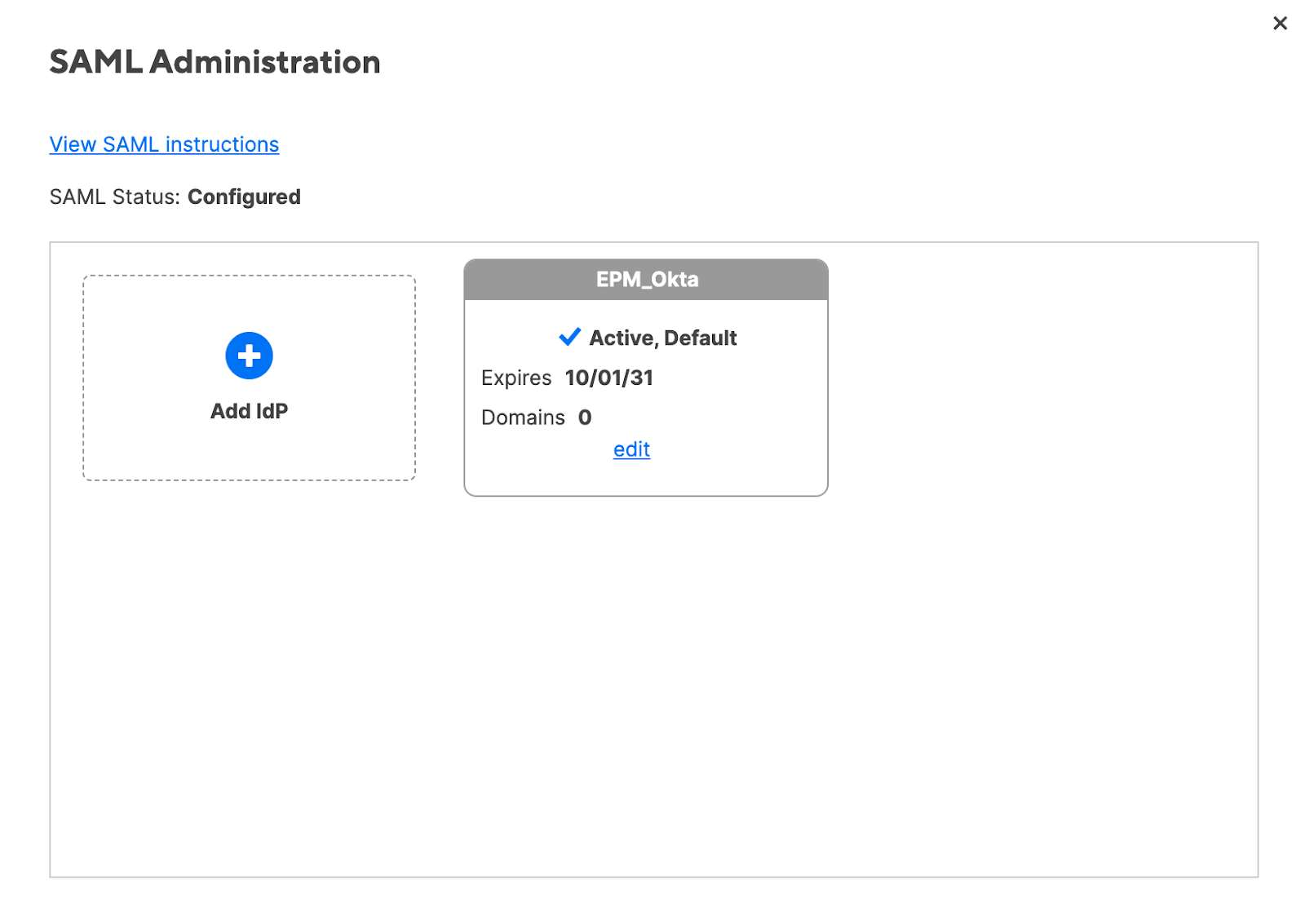

Brandfolder Image

Se é a primeira vez que você está definindo a configuração de SAML no Smartsheet, clique no botão não configurado para acessar a página de configuração em nível de domínio. Se você ainda precisar definir a configuração de SAML em nível de plano, contate o suporte do Smartsheet.

Configurar o SSO com o IdP

Siga estas etapas para configurar o SAML com um ou mais IdPs:

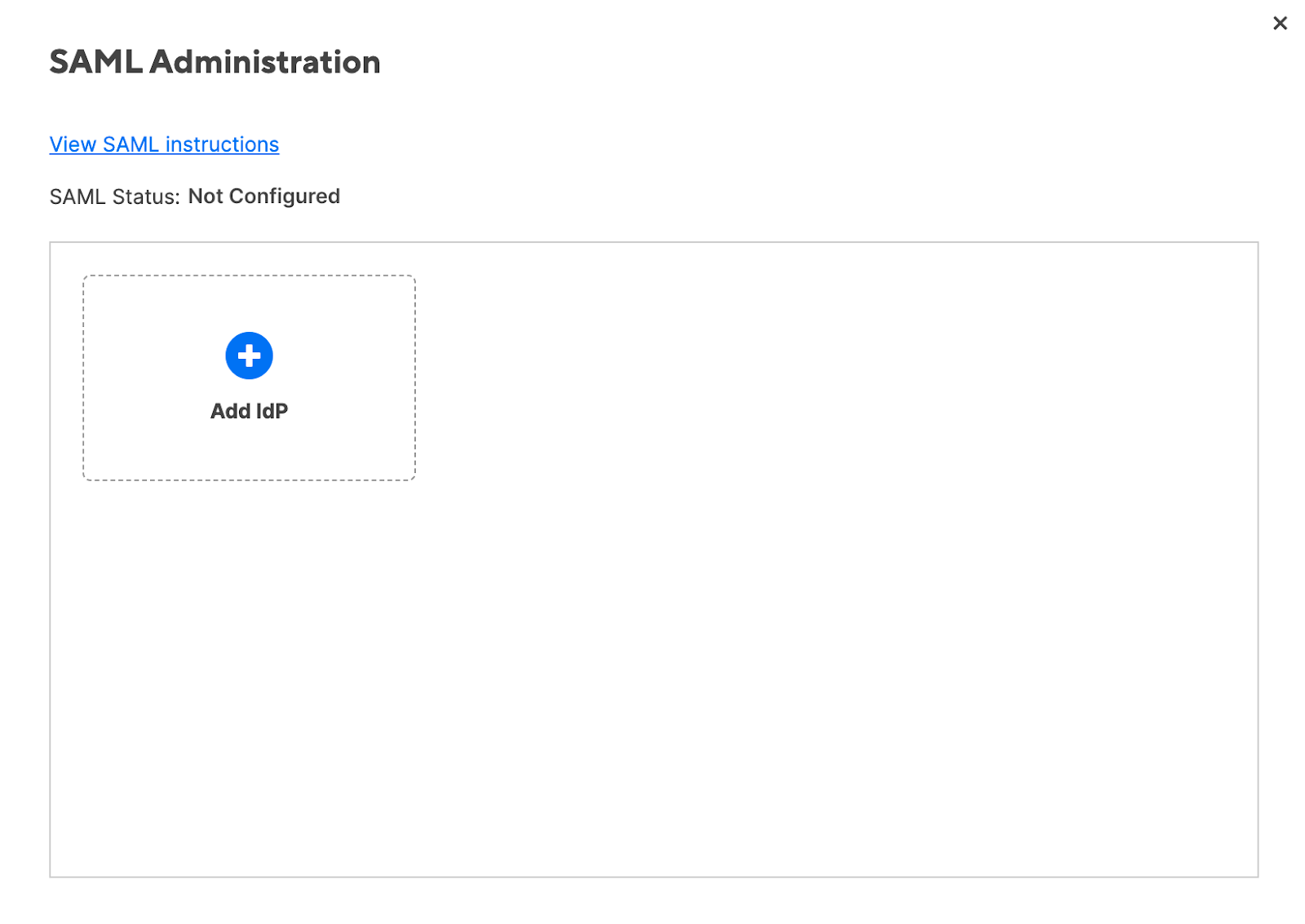

Selecione Adicionar IdP.

Brandfolder Image

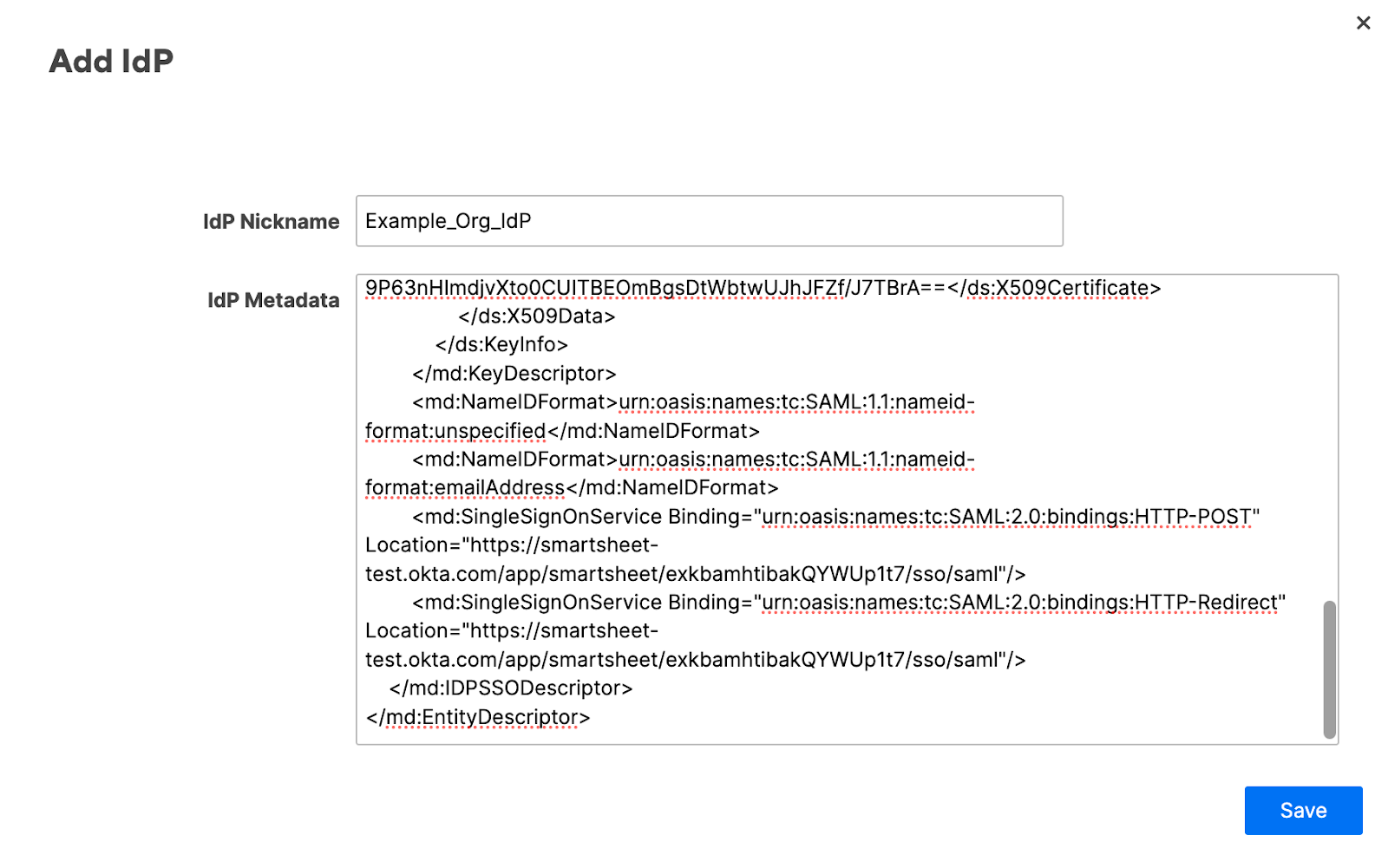

Insira um apelido para o IdP.

Consulte a documentação do IdP para saber como acessar os metadados dele.

- Acesse e copie os metadados do IdP.

Na caixa de texto Metadados do IdP, cole as respectivas informações.

Brandfolder Image

- Copie o URL do SSO e cole-o no IdP.

- Selecione Salvar. Depois que você salvar as alterações feitas, o Smartsheet validará os metadados.

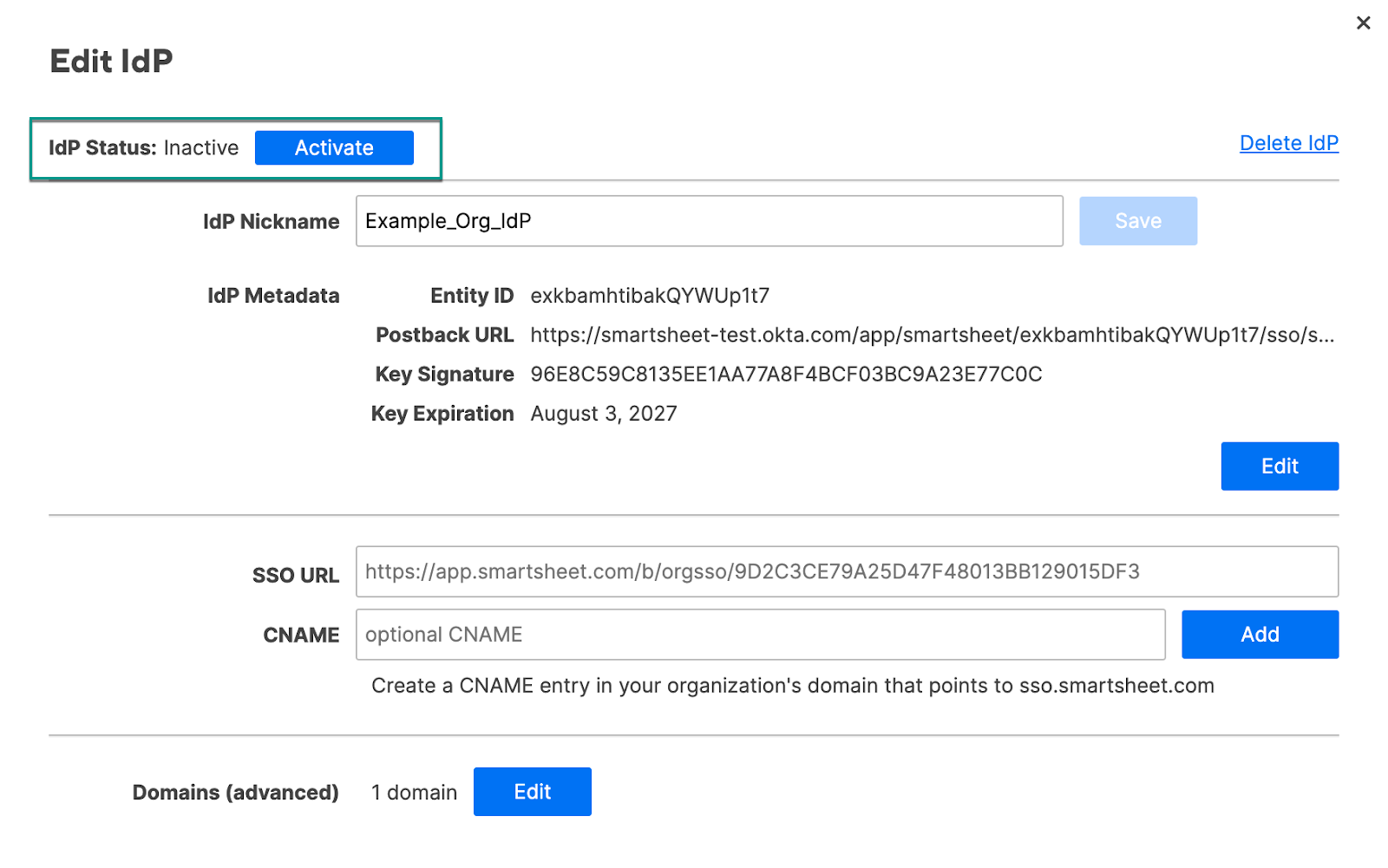

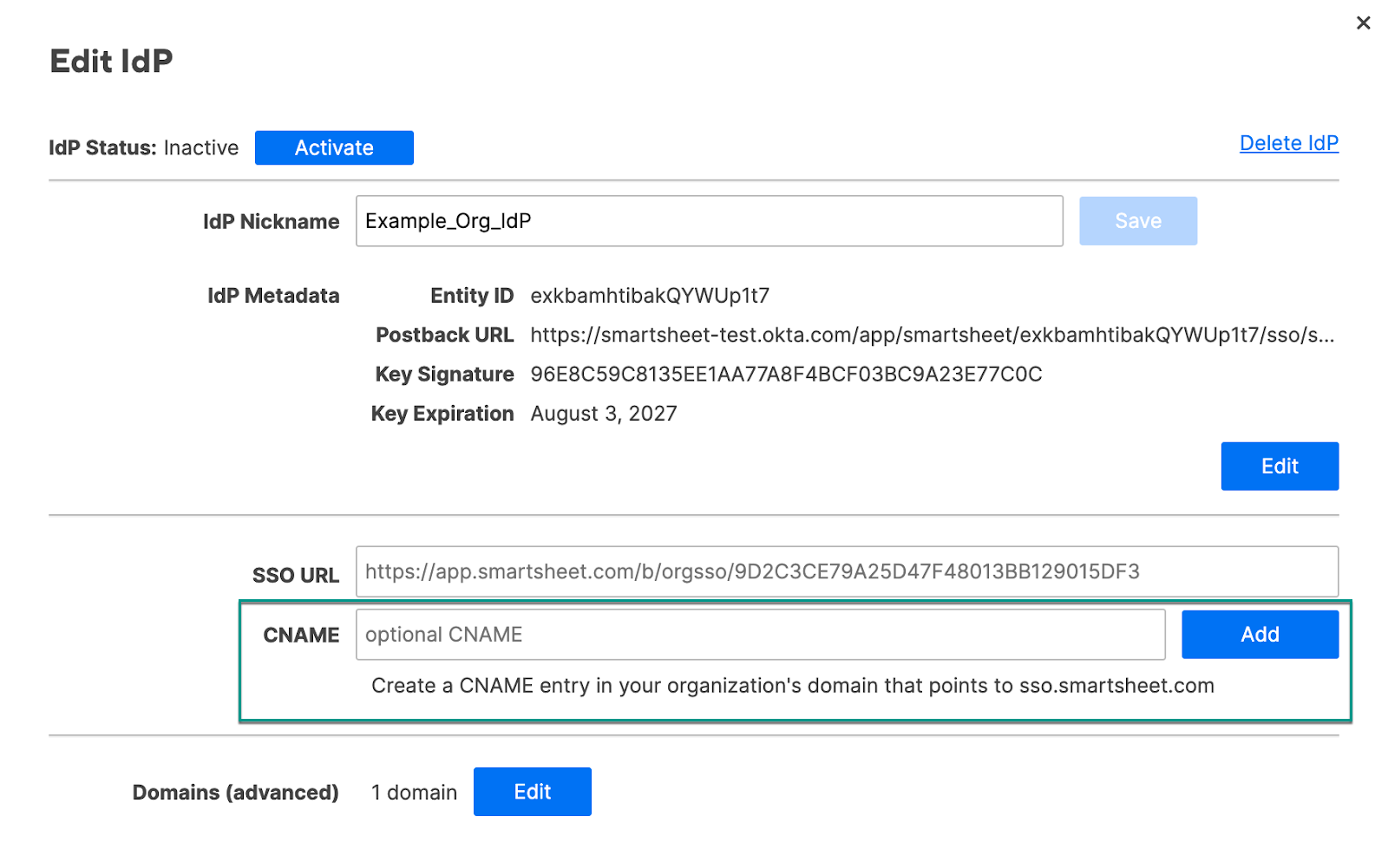

- Se a validação for bem-sucedida, o formulário Editar IdP aparecerá.

- Caso você receba uma mensagem de erro, consulte nossas perguntas frequentes sobre SAML e o artigo sobre erros comuns.

- É possível adicionar um CNAME que direcionará as pessoas para um URL simples ao entrarem. Veja a seção Direcione pessoas para entrar em um URL de CNAME simples abaixo para saber mais.

Para habilitar o IdP e usá-lo com o Smartsheet, selecione Ativar. O status do IdP mudará de Inativo para Ativo, Padrão.

Brandfolder Image

Para habilitar o SAML no seu plano, no formulário de Autenticação, selecione SAML.

É importante ter pelo menos um IdP ativo antes de habilitar o SAML.

Selecione Salvar.

Pronto! Agora as pessoas do plano podem usar as credenciais da empresa para entrar no Smartsheet.

Configurar outros IdPs

- Embora a maioria das organizações precise de apenas um IdP ativo, o número de IdPs que você pode adicionar é ilimitado.

- Para editar ou adicionar mais IdPs, selecione Editar configuração ao lado da caixa de seleção SAML. O formulário Administração de SAML aparecerá para você adicionar outros IdPs ou editar os que já estão definidos.

Se você tiver mais de um IdP ativo, as pessoas que fizerem login pelo SAML serão autenticadas no IdP padrão. Para que um IdP se torne o padrão, selecione Tornar padrão no formulário Editar IdP.

Brandfolder Image

Direcione as pessoas para entrarem em um URL simples de CNAME

O Smartsheet disponibiliza o URL de SSO padrão para a organização, que é um link de etapa única para entrar no Smartsheet. Você pode adicionar um CNAME com um URL simples e mais específico da empresa.

Não digite sso.smartsheet.com no campo CNAME do formulário Editar IdP, pois isso poderá causar problemas de login. Em vez disso, use um CNAME criado pela empresa e direcione-o para sso.smartsheet.com.

- No domínio, crie um registro do sistema de nomes de domínio (DNS) CNAME e direcione-o para sso.smartsheet.com. por exemplo, smartsheet.exemplo.org IN CNAME sso.smartsheet.com.

- No formulário Editar IdP, insira o CNAME.

Selecione Adicionar.

Brandfolder Image

Lembretes

- Pode levar até uma hora para que o endereço CNAME seja autenticado.

- Você não pode usar HTTPS no URL de CNAME. Apenas HTTP é aceito.

- Não basta remover o acesso de SSO de um usuário para impedir que ele acesse o Smartsheet. Para impedir totalmente que um usuário acesse o Smartsheet, exclua completamente esse usuário do plano Smartsheet da sua organização.

Estados de configuração de SAML

O SAML estará em um dos seguintes estados:

- Não configurado: não há IdPs ativos.

- Desabilitado: há pelo menos um IdP ativo. Além disso, no formulário Autenticação, a caixa de seleção SAML não está marcada.

- Habilitado: há pelo menos um IdP ativo. Além disso, no formulário Autenticação, a caixa de seleção SAML está marcada. O IdP estará em um destes três estados:

- Não configurado: o certificado de segurança expirou.

- Inativo: metadados válidos, certificado de segurança válido.

- Ativo: metadados válidos, certificado de segurança válido, não compartilha o ID da entidade com outro IdP ativo no plano e ativado.