A configuração de SAML no nível do domínio permite implementar um login único (SSO) centralizado para o seu domínio em todos os planos.

Você precisa que um administrador de TI configure o SAML para SSO com o Smartsheet.

Ao ativar a configuração de SAML no nível do domínio, você garante uma experiência de login único (SSO) consistente em vários planos dentro de um domínio verificado e ativado. A ativação também garante um processo uniforme para todos os usuários pertencentes a esse domínio, independentemente do departamento ou do plano específico do Smartsheet que você tenha atribuído a eles.

Esse recurso é exclusivo para o plano Empresa. Depois de configurada pelo administrador de sistema, a política valerá para todos os usuários do Smartsheet nesse domínio, independentemente do tipo de plano.

As configurações de SAML que você já tem no nível do plano continuam funcionais para usuários pertencentes a esse domínio. Porém, agora você tem a opção de implementar o SAML no nível do domínio. Após a ativação do SAML no nível do domínio, ele substituirá o SAML no nível do plano anterior para usuários nesse domínio.

Pré-requisitos

- Verifique e ative seus domínios pela tela Gerenciamento de domínios antes de definir uma configuração de SAML no nível do domínio. Saiba como ativar um domínio.

Ativar o aplicativo Smartsheet V2 no Okta.

Esse requisito é exclusivo para a configuração de SAML baseada no Okta.

Configure o SAML no IdP e acesse os atributos de SAML a serem atualizados no Smartsheet durante a configuração de SAML.

Requisitos de atributos de SAML

Os seguintes atributos são exigidos no Smartsheet para o processo de troca de SAML:

- ID persistente: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent.

- Endereço de e-mail: email.

- Opcional, mas recomendado:

- Nome: givenName.

- Sobrenome: surname.

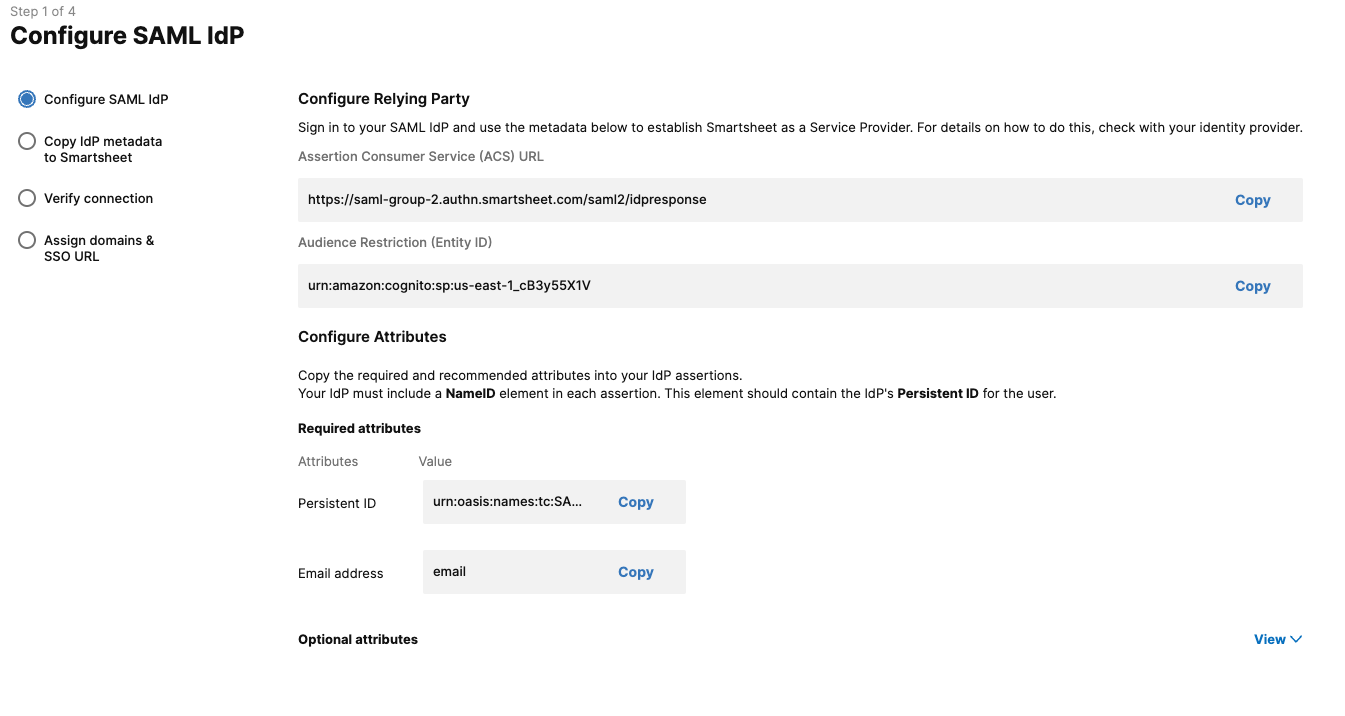

Alguns serviços de SAML podem solicitar informações adicionais, como o URL do serviço do consumidor de declaração (ACS) e a restrição de público (ID da entidade). Você pode encontrar esses valores na tela Configurar IdP de SAML.

Para acessar a tela:

- Acesse o centro de administração.

- Navegue até Autenticação e selecione Adicionar um IdP de SAML > Outro IdP (personalizar).

No Azure, você não precisa inserir manualmente o valor do ID persistente, pois ele é incluído automaticamente pela declaração do identificador exclusivo de usuário que vem previamente preenchida. O valor passado para a declaração do identificador exclusivo deve ser user.userprincipalname. O único valor de atributo que você deve adicionar manualmente é o endereço de e-mail. As outras declarações previamente preenchidas dentro do pedido devem ser excluídas. Saiba mais sobre como configurar o Azure para login único no nível do domínio no Smartsheet.

Configurar o SAML para login único no Smartsheet

- Acesse o centro de administração e selecione o ícone de menu.

- Vá até a guia Configurações e selecione Autenticação.

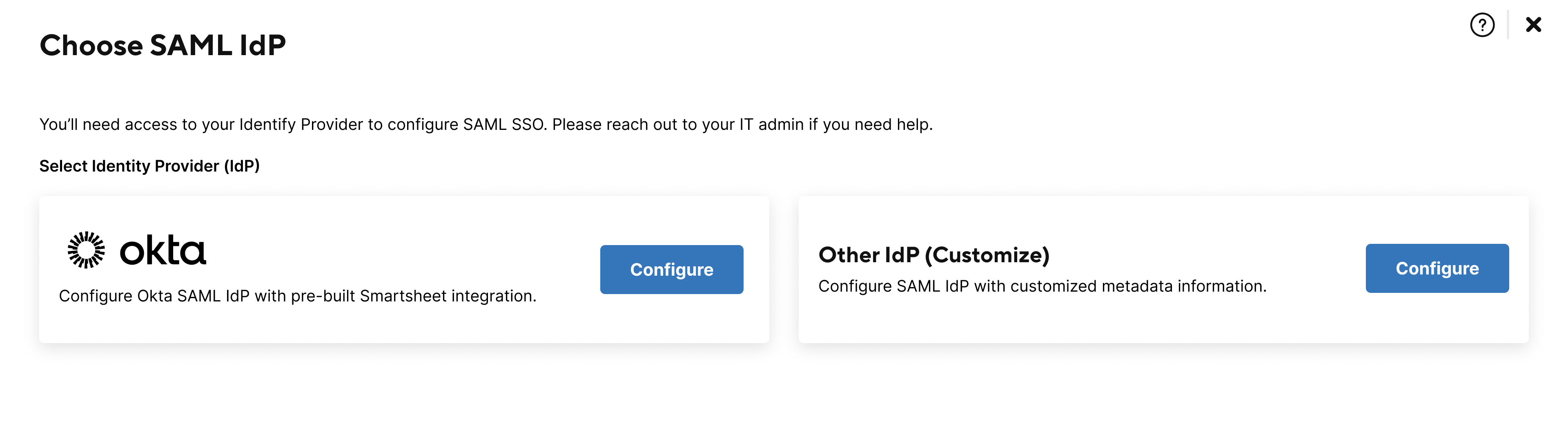

- Selecione Adicionar IdP de SAML.

- Selecione Configurar em uma das seguintes opções:

Configuração de SAML baseada no Okta

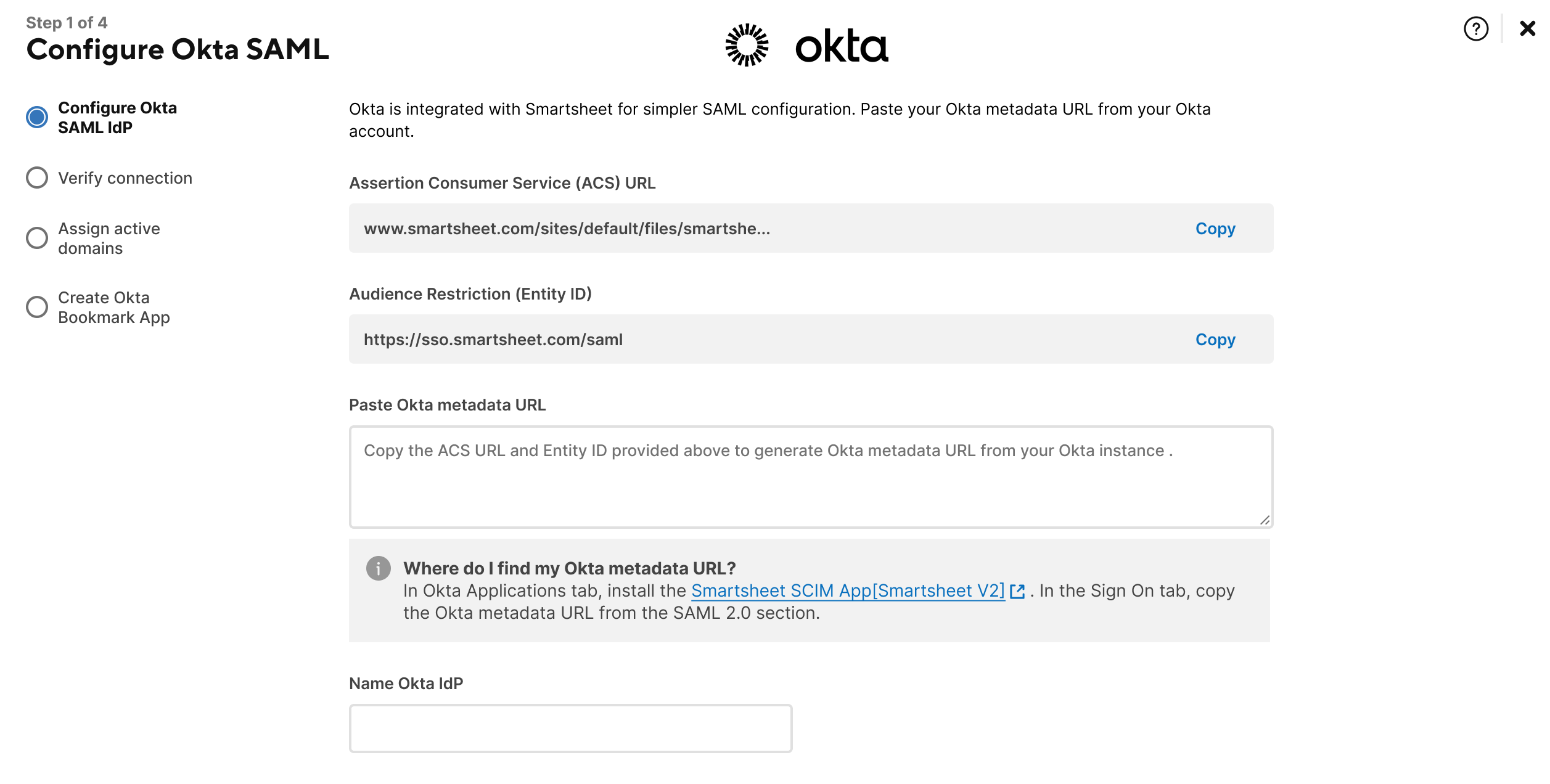

- No campo Nomear IdP do Okta, digite um nome para a configuração de SAML no Okta.

Copie os valores dos campos URL do serviço do consumidor de declaração (ACS) e Restrição de público-alvo (ID da entidade) e cole-os nos campos URL do ACS e URI do público-alvo no aplicativo Smartsheet v2 do Okta, respectivamente. Isso é feito para estabelecer o Smartsheet como um provedor de serviços, permitindo que você obtenha metadados SAML da sua instância Okta.

Brandfolder Image

- Siga as instruções na tela para acessar o URL dos metadados do Okta e selecione Salvar e próximo.

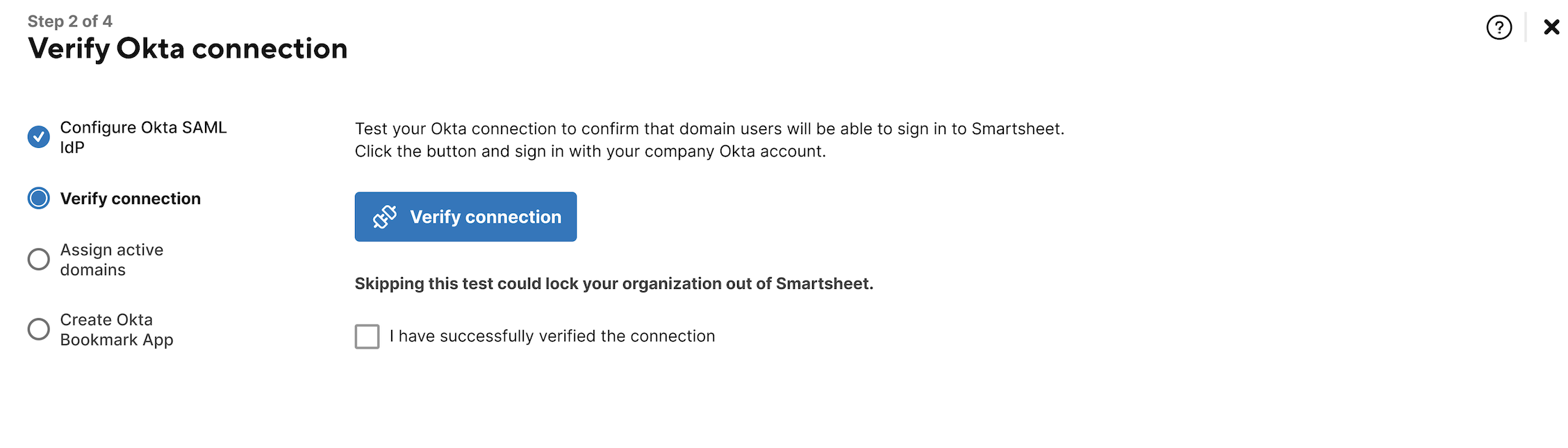

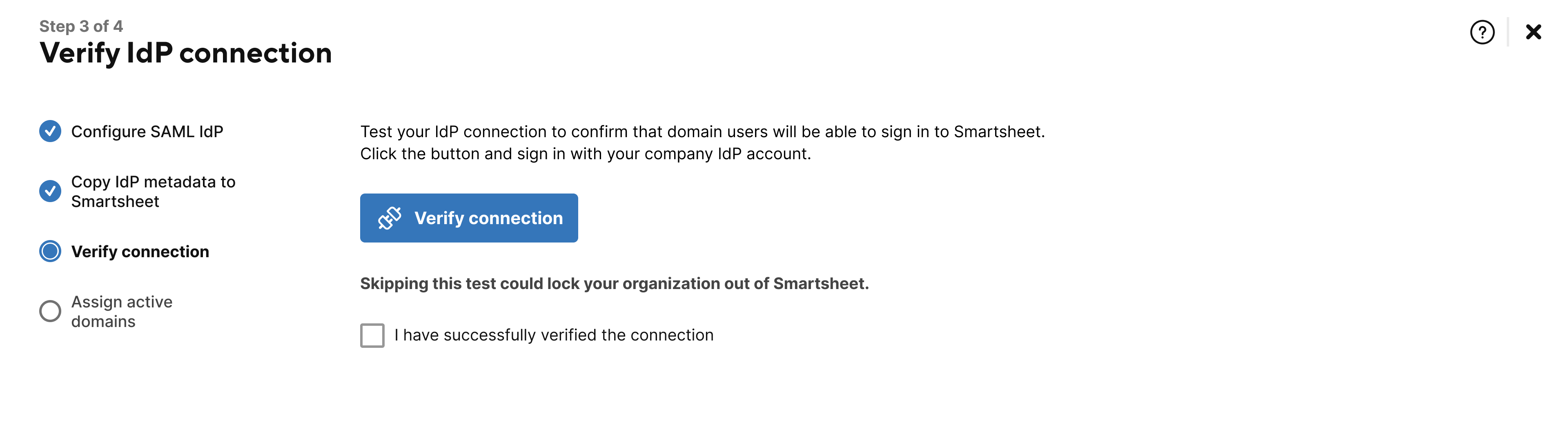

- Agora você precisará testar a conexão usando o Okta para entrar no Smartsheet. Selecione Verificar a conexão.

- Depois de verificar sua conexão, marque a caixa de seleção Verifiquei a conexão com sucesso.

Selecione Salvar e próximo.

Brandfolder Image

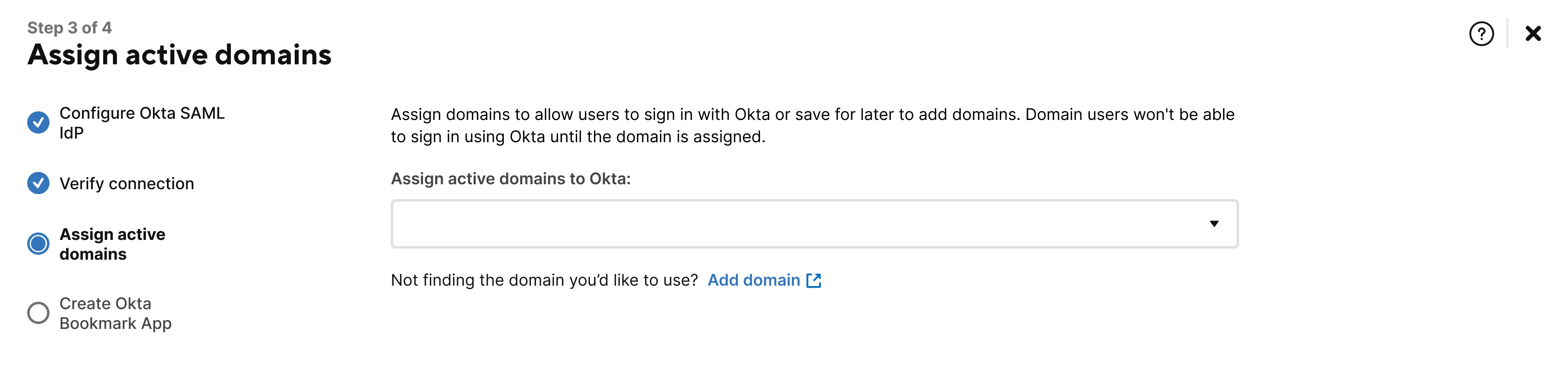

- Atribua seus domínios ativos ao Okta usando o campo suspenso ou selecione Adicionar domínio para encontrar os domínios que deseja adicionar.

Selecione Salvar e próximo.

Brandfolder Image

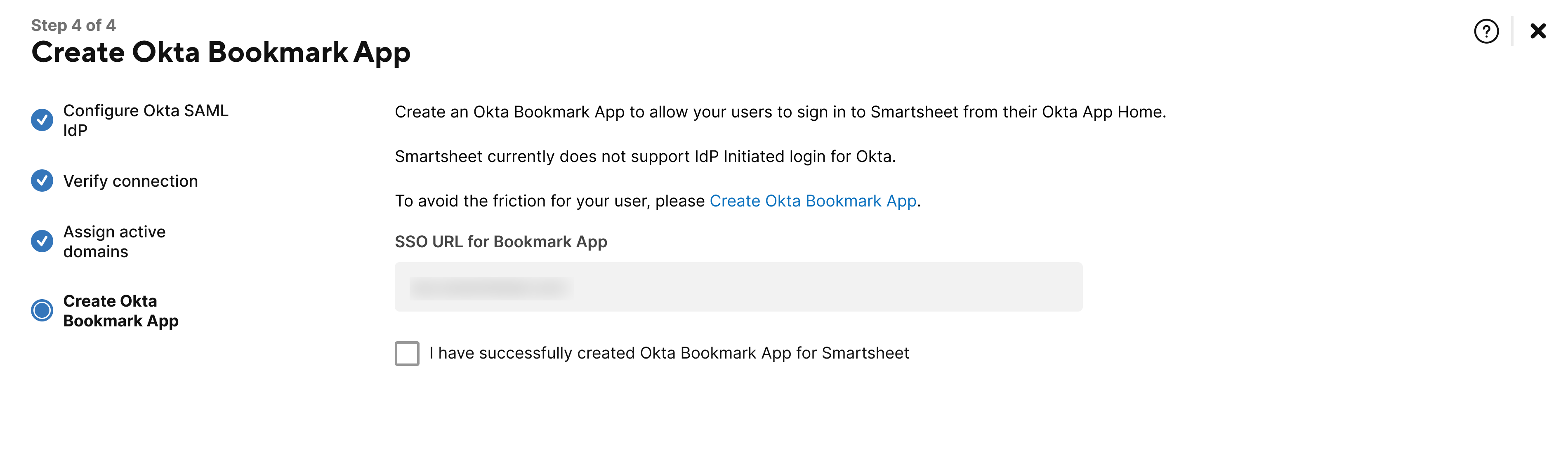

- Siga as opções na tela para criar um aplicativo de favoritos do Okta e permitir que seus usuários entrem no Smartsheet pela página inicial do aplicativo Okta.

- Marque a caixa de seleção para confirmar que você criou um aplicativo de favoritos do Okta para o Smartsheet.

Selecione Terminar.

Brandfolder Image

Configuração personalizada de SAML

Siga as instruções na tela para estabelecer o Smartsheet como confiável e selecione Próximo.

Brandfolder Image

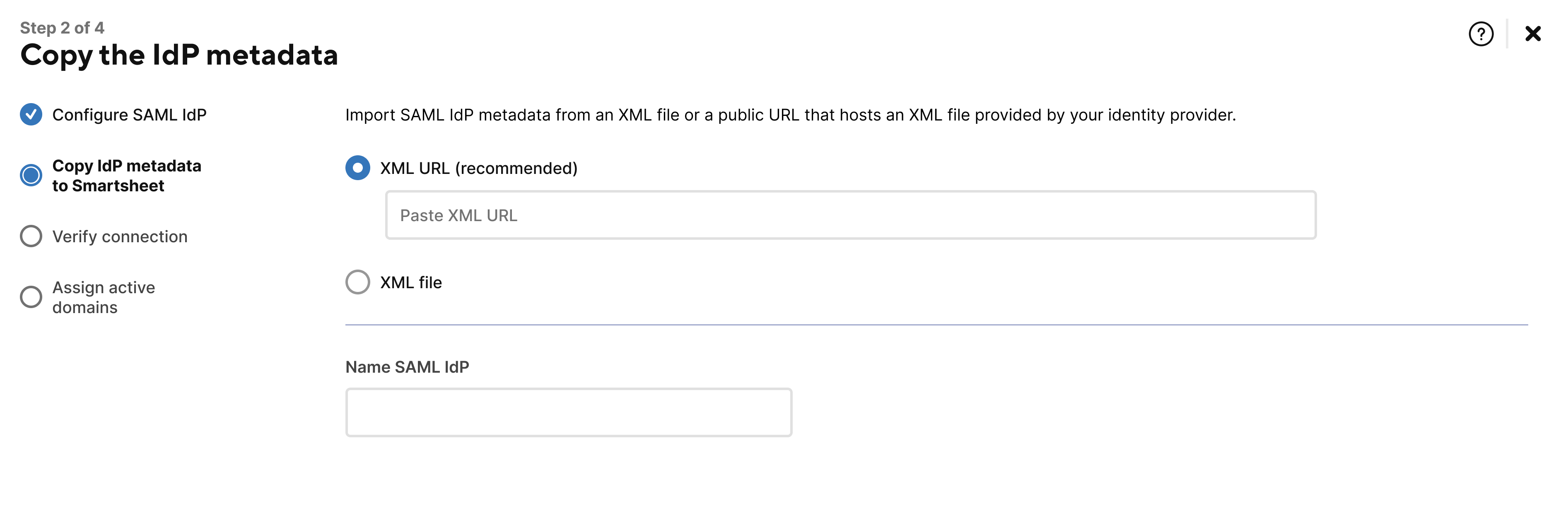

- No campo Nomear IdP de SAML, digite um nome para a configuração personalizada de SAML.

Importe os metadados do IdP de SAML de um arquivo XML ou de um URL público que hospede um arquivo XML do seu provedor de identidade.

A opção de URL XML é a forma recomendada para importar metadados.

Selecione Salvar e próximo.

Brandfolder Image

- Agora você precisará testar a conexão usando o IdP de SAML personalizado para entrar no Smartsheet. Selecione Verificar a conexão.

- Depois de verificar sua conexão, marque a caixa de seleção Verifiquei a conexão com sucesso.

Selecione Salvar e próximo.

Brandfolder Image

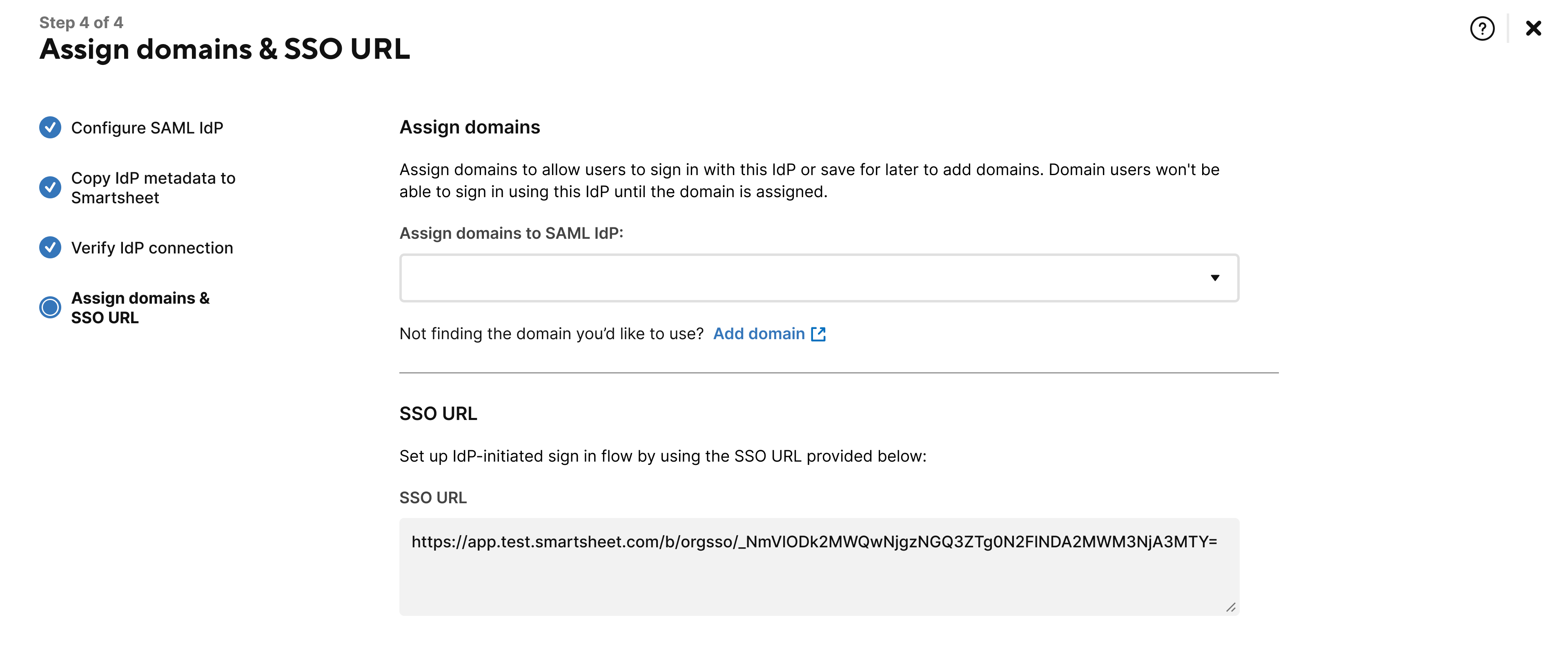

- Atribua seus domínios ativos ao IdP de SAML personalizado usando o campo suspenso ou selecione Adicionar domínio para encontrar os domínios que deseja adicionar.

Selecione Terminar.

Brandfolder Image

Você não pode ativar a nova configuração de SAML sem primeiro verificar a conexão do IdP de SAML.

Sobre as configurações atuais de SAML no nível do plano

- As pessoas que não têm uma configuração de SAML no nível do plano ou novos usuários do Smartsheet só têm a opção de configurar o SAML no nível do domínio. Porém, se você ainda precisar de SAML no nível do plano, entre em contato com o suporte do Smartsheet ou seu contato na Smartsheet.

- As configurações atuais de SAML no nível do plano ou do domínio continuam funcionais para usuários pertencentes a um domínio até que o certificado de SAML do Smartsheet expire. Saiba mais sobre a validade de certificados.

- O centro de administração exibirá uma mensagem de aviso informando quantos dias faltam para que as configurações atuais de SAML no nível do plano expirem.

- Nos casos em que existem configurações de SAML no nível do plano e do domínio, a configuração no nível do domínio tem preferência e substitui as configurações existentes no nível do plano para usuários dentro desse domínio.

- Se um plano oferece formas de login, como e-mail/senha, SSO do Google ou SAML, e um plano Empresa configurar o SAML no nível do domínio para um domínio específico, os usuários desse domínio continuarão vendo as mesmas opções de login. Além disso, eles também terão acesso ao SAML no nível do domínio recém-configurado, independentemente do tipo de plano.

Importante lembrar

O plano Empresa que validou e ativou o domínio é o único capaz de configurar e aplicar configurações de SAML no nível do domínio, afetando todos os usuários dentro desse domínio.

Porém, se outros planos Empresa tiverem validado o mesmo domínio, eles também poderão estabelecer uma configuração de rascunho de SAML no nível do domínio. Apesar disso, não será possível aplicar as configurações, pois não foram eles que ativaram o domínio.

Posso usar o SSO do Google ou do Azure com a configuração de SAML no nível do domínio?

Inicialmente, apenas o SAML estará disponível para a configuração no nível do domínio. Permitiremos a configuração da política de login por SSO do Google/SSO do Azure no nível do domínio posteriormente.

O que devo fazer se tiver problemas durante a transição para o SAML no nível do domínio?

Entre em contato com o suporte do Smartsheet para receber ajuda se tiver problemas durante a transição.

Se necessário, como posso reverter as configurações do SSO no nível do plano?

Após a transição para a configuração de SAML no nível do domínio, não será possível reverter para as configurações do SSO no nível do plano. É importante que tudo esteja pronto para a mudança antes da implementação.

Precisarei pagar taxas extras se mudar para a configuração de SAML no nível do domínio?

Não. Não há custos adicionais para habilitar a configuração de SAML no nível do domínio. Ela está incluída no plano Empresa do Smartsheet.

Posso ter configurações de SAML diferentes para domínios diferentes?

Sim. Você pode definir diferentes configurações de SAML para cada domínio validado e ativado. Essa flexibilidade possibilita configurações de segurança personalizadas em vários segmentos do plano.

Como essa mudança afetará a experiência de login dos meus usuários atuais?

Depois que um administrador de sistema configurar o SAML no nível do domínio para um domínio válido e ativo em um plano Empresa, todos os usuários pertencentes a esse domínio, independentemente do tipo de plano, precisarão usar a forma de login SAML estabelecida. Porém, todas as outras configurações no nível do plano (como SSO do Google, SSO do Azure, e-mail e senha etc.) ainda estarão disponíveis para os usuários finais pertencentes a esse plano.

O que acontecerá com as sessões de usuário existentes quando a configuração de SAML no nível do domínio for ativada?

As sessões existentes não serão afetadas. Porém, se um usuário fizer logout, ele precisará fazer login novamente usando a nova configuração de SAML no nível do domínio.

Posso implementar a configuração de SAML no nível do domínio em fases no plano todo?

A configuração é aplicada no nível do domínio e, por isso, é mais adequada para uma implementação em grande escala do que para uma abordagem em fases.

Posso habilitar a configuração de SAML no nível do domínio em vários planos Empresa?

Somente o plano Empresa que validou e ativou o domínio pode configurar a política de domínio de SAML para todos os usuários e planos pertencentes a esse domínio.

Posso configurar uma política de movimentação do usuário enquanto uso o SAML no nível do domínio?

Não. A política de movimentação do usuário é incompatível com as configurações de SAML no nível do domínio.