In this section, we’ve outlined how to get your account set up with the features listed below. All feature settings are available within account settings.

Adicionar campos personalizados para pessoas e projetos

Campos personalizados para pessoas podem adicionar propriedades, incluindo habilidades, certificações, gerentes e estrutura de organização a perfis. Para projetos, use os campos personalizados para adicionar critérios específicos dos negócios aos seus projetos e especificar propriedades, como editor de portfólio, prioridade do projeto, probabilidade de fechamento, unidade de negócios, IDs de projeto e localização.

Ao integrar o Resource Management com outras ferramentas ou sistemas de negócios, adicione os campos personalizados utilizando as mesmas etiquetas ou os mesmos identificadores usados em suas outras ferramentas.

Projetos e pessoas podem ter vários campos personalizados. Você pode filtrar esses campos no cronograma, na página de portfólio do projeto ou nos relatórios.

Criar campos personalizados

Apenas administradores de recursos podem adicionar campos personalizados.

- Selecione Configurações no canto superior direito.

- Selecione Configurações da conta na lista suspensa.

- Selecione Campos personalizados do projeto ou Campos personalizados de pessoas no menu de navegação à esquerda.

- Selecione Adicionar e preencha as seguintes informações:

- Nome do campo: o nome de exibição do campo personalizado e de seus filtros.

- Descrição do campo: descreve como este campo personalizado deve ser usado (opcional).

- Tipo de campo: selecione Campo de texto, Menu suspenso ou Menu suspenso de múltipla escolha. Menu suspenso e Menu suspenso de múltipla escolha permitem especificar as opções que serão exibidas.

- Valor padrão: o valor que novos projetos ou novas pessoas terão previamente preenchido neste campo. Selecione Aplicar valor padrão a projetos/pessoas existentes para que esse valor preencha as atribuições existentes.

- Como este campo é usado?: determine se você quer esse valor:

- Visível no projeto ou na página pessoal

- Uma opção de filtro em toda a conta e uma opção de exibição na exibição de pessoas no cronograma

- Editável apenas por administradores (somente campos personalizados de pessoas)

- Selecione Salvar para criar seu campo personalizado. O novo campo será exibido em todos os projetos ou pessoas com os valores padrão, se aplicável. Os administradores de recursos e os editores de portfólio podem editar campos personalizados nas configurações de projeto ou nas configurações de perfil, conforme aplicável.

Atualizações nos campos personalizados

Se você atualizar um campo personalizado em Configurações da conta, a atualização será exibida em todos os projetos e pessoas que usam o campo.

Se você remover um campo personalizado das Configurações da conta, o projeto ou a pessoa manterá esse valor dentro de sua configuração. Enquanto pelo menos um projeto ou uma pessoa tiver esse valor anexado às suas configurações, a escolha ainda aparecerá nas opções de filtro no cronograma e nos relatórios.

Filtro

Filtrar um campo personalizado nos relatórios permite que você mostre itens específicos em um conjunto de dados. Por exemplo, você pode filtrar projetos de alta prioridade ou projetos pertencentes a um editor de portfólio específico. Você pode aplicar vários filtros. Você só verá filtros disponíveis nos dados que foram agrupados.

Login único (SSO) para o Resource Management

O Resource Management fornece o SSO usando o protocolo SAML 2.0, que funciona com todos os grandes provedores, incluindo, entre outros, ADFS, Azure AD, OKTA e Google. O Resource Management é compatível com o perfil SSO de navegador da web. O login iniciado pelo IdP não é compatível.

Antes de começar

Primeiro, crie ou designe uma conta de usuário que usará um nome de usuário e uma senha (não SSO) para fazer login.

Essa conta serve como uma estratégia reserva em caso de alterações na configuração de SSO que impeçam que os usuários com SSO habilitado façam login.

A conta de backup permite que você faça login se o SSO falhar. Se você não tiver uma conta de backup, talvez não consiga fazer login.

Configurar o SSO para a conta

Para migrar seu provedor de identidade SSO para https://rm.smartsheet.com.

Um administrador deve confirmar essas alterações na página de Configurações da conta > Configuração do SSO imediatamente após atualizar o provedor de identidade.

- No provedor de identidade (IdP) de SSO, configure o Resource Management como um aplicativo (terceiro confiável) usando os valores relevantes de configuração de SSO em https://rm.smartsheet.com/saml/metadata.

URL do ACS: https://rm.smartsheet.com/saml/acs

EntityID (público): https://rm.smartsheet.com/saml/metadata

NameID: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress - Faça login em https://rm.smartsheet.com como administrador. Vá para https://rm.smartsheet.com/settings e clique na seção SSO. Se o SSO ainda não estiver habilitado, clique em Configurar SSO. Caso contrário, clique em Editar.

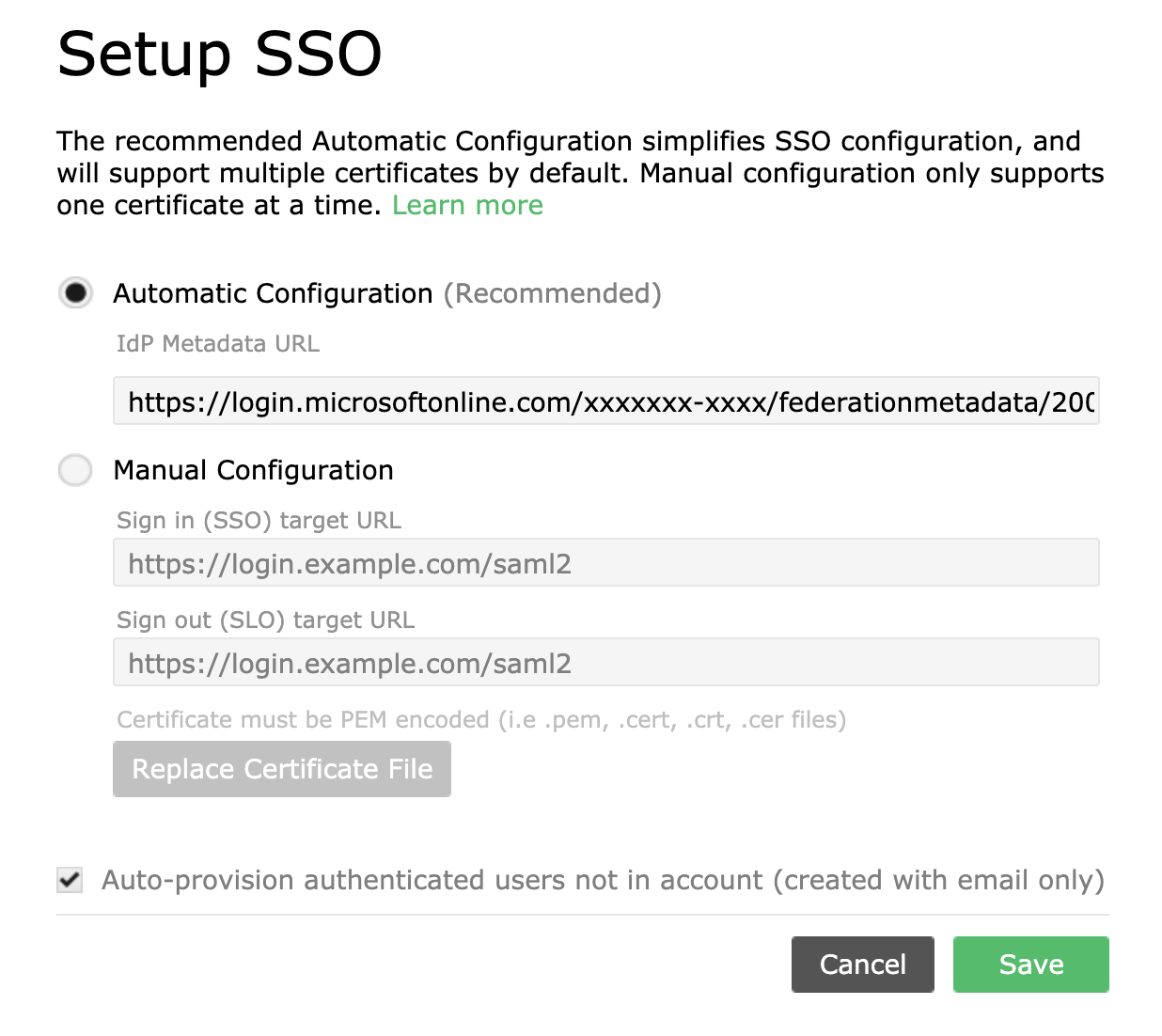

- Adicione o URL aos seus metadados de IdP. Em seguida, selecione um dos dois modos de configuração disponíveis: automático ou manual.

- Configuração automática: insira o URL de metadados fornecido pelo IdP. Os metadados fornecidos pelo IdP providenciarão um URL de login único, a ID da entidade e o certificado x.509 exigido pelo Resource Management. A Configuração automática (recomendada) é mais fácil de configurar do que a manual e não exige a extração e o carregamento de um certificado. O modo Configuração automática de SSO no Resource Management buscará dinamicamente os certificados mais recentes e os URLs de login quando os usuários fizerem login no Resource Management. Esse modo também é compatível com cenários de vários certificados associados ao aplicativo de SSO (por exemplo, rotação perfeita de certificados). O provedor de identidade deve fornecer um URL de metadados publicamente disponível como XML.

- Configuração manual: insira o certificado de autenticação SAML 2.0 e os URLs.

Use essa opção se o IdP não fornecer um URL de metadados publicamente disponível, se o XML de metadados estiver incompleto ou malformado e/ou se a organização não aceitar configurações mutáveis. Obtenha o certificado x.509, o URL de destino para login e o URL de destino para sair do SSO com seu IdP. Se não tiver certeza dos URLs necessários, fale com o departamento de TI ou com o administrador do IdP. Seu certificado de autenticação SAML 2.0 deve ser codificado por PEM. A codificação DER não é compatível.

4. Selecione a opção Provisionamento automático de usuários autenticados que não estão na conta para permitir que usuários ignorem o processo de convite.

Quando essa caixa de seleção está marcada, novos usuários não precisam aceitar um convite para ingressar no aplicativo. Eles podem acessar a página de login e inserir o endereço de e-mail. Esses usuários serão identificados como usuários do sistema com a opção de fazer login na conta da empresa.

Essa caixa de seleção de provisionamento automático não provisiona novas contas de usuário automaticamente. Novas contas de usuário devem ser criadas pelo aplicativo.

5. Clique em Salvar.

Atributos obrigatórios

Para uma autenticação de login bem-sucedida, uma declaração NameID no formato de um endereço de e-mail deve ser compartilhada com o Resource Management. O formato do identificador de nome que deve ser fornecido pelo provedor de identidade é o seguinte:

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

Após a configuração

Depois que o usuário fizer login usando SSO, ele não poderá fazer login usando nome de usuário e senha. O endereço de e-mail do perfil será bloqueado no aplicativo. Para atualizar o e-mail de login, fale conosco se precisar de assistência.

Se o SSO no Resource Management estiver configurado no modo Configuração manual e você precisar fazer alterações nas configurações de SSO no aplicativo, será necessário habilitar a Configuração automática primeiro usando as etapas acima. Quando o SSO estiver configurado como Automático, o Resource Management detectará automaticamente as alterações feitas na configuração de SSO do IdP.

Se usar o modo Configuração manual, tenha cuidado ao fazer alterações na configuração de SSO. Antes de fazer alterações na configuração de SSO ativo, verifique se você tem pelo menos um usuário administrativo que não tenha feito login com SSO e que ainda tenha um login com nome de usuário e senha. Assim, você poderá fazer login com esse perfil caso precise reverter alguma alteração.

Quando o SSO estiver habilitado na sua organização, clique no link chamado Fazer login usando senha do Resource Management para fazer login com nome de usuário e senha.

Se tiver dificuldade, contate o suporte aqui.

Terminologia usual

|

Termo |

Definição |

|---|---|

|

EntityID |

O identificador do provedor de serviços. Em alguns IdPs, é chamado de Público. É fornecido pelos metadados de SP. |

|

Provedor de identidade (IdP) |

A autoridade que verifica e valida a identidade e o acesso de um usuário a um recurso solicitado (o "Provedor de serviços"). |

|

Provedor de serviços (SP) |

O serviço do Resource Management que os usuários pretendem acessar. |

|

Metadados |

Conjunto de informações em formato XML fornecido pelo IdP para o SP e/ou vice-versa. |

|

Metadados do IdP |

Fornece o URL de login único, o ID da entidade e o arquivo do certificado x.509 exigido pelo SP para descriptografar a asserção. Insira o URL nesse arquivo para configurar o SSO automaticamente no Resource Management. |

|

Metadados do SP |

Fornecidos pelo Resource Management em |

|

NameID |

Um atributo na asserção usado para especificar o endereço de e-mail do usuário. O SSO do Resource Management exige o formato NameID urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress |

|

URL do ACS (serviço de consumidor de asserção) |

O ponto de extremidade de SP dedicado a lidar com transações de SAML. Em alguns IdPs, é chamado de URL de SSO (URL de Login único). |

Aplique uma identidade visual personalizada na sua conta

Você pode personalizar a identidade visual em Configurações de conta > Identidade visual personalizada.

- Selecione Escolher arquivo para carregar uma nova imagem de logotipo.Sua imagem deve ser de tipo de arquivo de imagem válido (PNG ou GIF) e com menos de 1 MB de tamanho.

- Use os seletores de cores para selecionar novas cores de fundo ou do texto do cabeçalho.

- Use a configuração de sombreamento para ajustar a forma como o texto é renderizado para torná-lo mais legível.

- Você verá uma visualização prévia enquanto faz as alterações. Quando terminar, clique em Salvar.

- Clique em Remover identidade visual personalizada para voltar à identidade original do gerenciamento de recursos. Todas as alterações da identidade visual personalizada serão perdidas, pois a ação não pode ser desfeita.

Gerenciar várias moedas

Atualmente, o Gerenciamento de recursos não é compatível com o uso de várias moedas.

O símbolo da moeda é uma visualização não traduzida em valor real que mostra o agregado combinado nos relatórios. O poder dos relatórios dinâmicos depende da capacidade de vincular todos os dados financeiros em uma única exibição combinada em uma moeda. Além disso, se você compartilhar membros da equipe entre escritórios, cada uma das taxas de cobrança deles precisaria ser traduzida para a moeda que se encaixa no projeto.

Situação com várias moedas:

- Seu cliente está no Reino Unido. Seu contrato desse projeto tem orçamento de £ 65.000.

- Você converte esse orçamento em USD (ou em qualquer moeda) e o insere no Gerenciamento de recursos. Com base em um exemplo de taxa de câmbio, £ 65.000 = US$ 98.000.

- Suas taxas de cobrança no Gerenciamento de recursos estão em USD.

- Cada taxa de cobrança é determinada pelo custo por membro da equipe, pelas despesas gerais e pela meta de margem. O projeto de US$ 98.000 e todas as taxas de cobrança do seu projeto têm margem de 30%.

- Sua equipe trabalha no projeto durante 3 meses e conclui os produtos esperados pelo tempo equivalente a US$ 105.000. Esse valor é US$ 7.000 acima do esperado e reduz sua margem de lucro para 27%.

- Você precisa cobrar do cliente em libras, ficando sujeito à mercê da taxa de câmbio. Felizmente, o valor da libra esterlina subiu desde que você elaborou o contrato. Agora, no final do projeto, £ 65.000 = US$ 110.000.

- Você termina o projeto com uma margem de lucro de 31% para o projeto.

Outras opções de várias moedas:

- Configure uma conta para cada escritório regional (com suas moedas locais) e use a API para colocar os dados de todas as contas em um painel.

- Não use o aspecto do orçamento de taxas dos projetos, mas acompanhe as horas e forneça à equipe uma meta que não está relacionada à moeda.