A configuração do Azure em nível de domínio permite implementar um login único (SSO) de SAML centralizado para o seu domínio em todos os planos.

Você precisa ser um administrador de sistema no Smartsheet e no Azure para configurar o Azure para login único de SAML no nível do domínio no Smartsheet.

Etapa 1: conectar o Azure ao Smartsheet

- Faça login no Azure AD.

- Na página inicial, role para baixo até Azure services (Serviços do Azure).

- Acesse Enterprise applications > New application > Create your own application > Name your application (Aplicativos empresariais > Novo aplicativo > Crie seu próprio aplicativo > Nomeie seu aplicativo). Por exemplo, SSO do SAML do Smartsheet.

- Selecione a opção Non Gallery application (Aplicativo fora da galeria).

- No novo bloco de aplicativos, selecione Single sign-on > SAML (Login único > SAML) na seção Manage (Gerenciar).

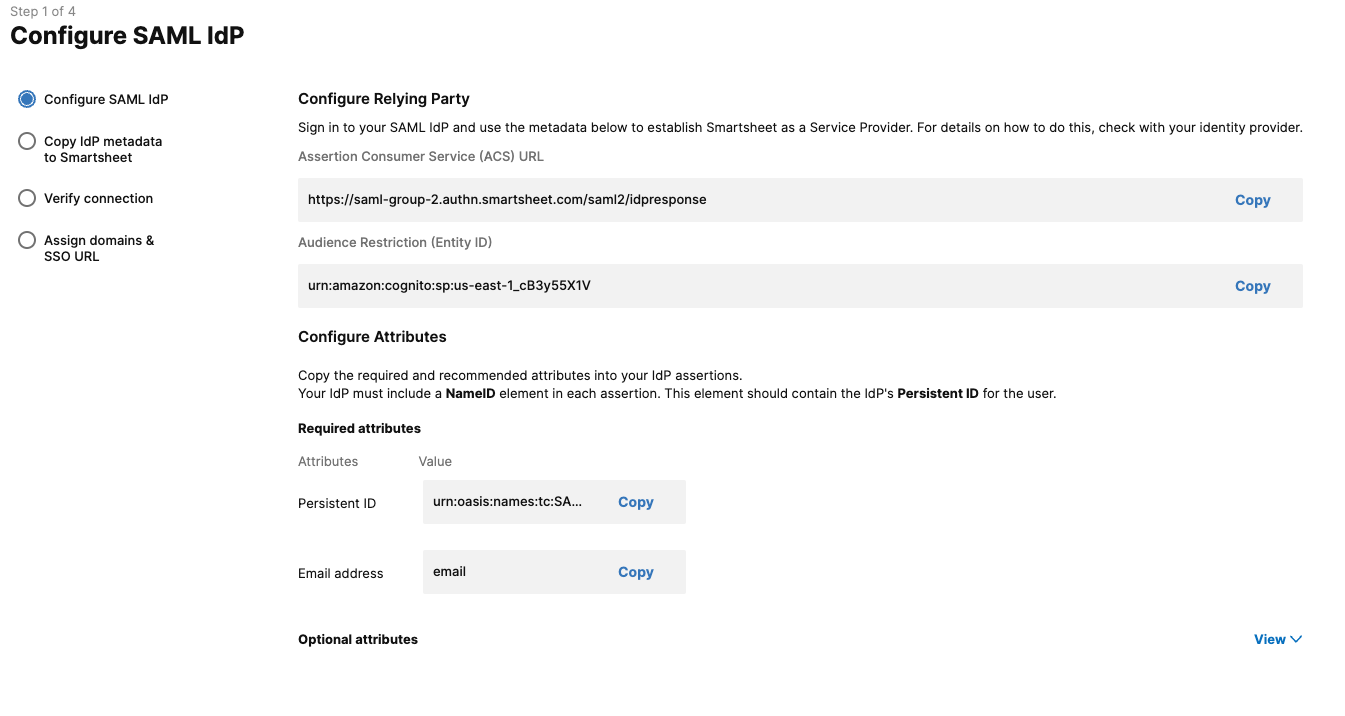

Em Configuração básica de SAML , pegue os valores da página Configurar SAML IdP no Centro de administração e insira-os nos campos Identificador/ID da entidade e URL de resposta/URL do ACS. Saiba como acessar a página Configurar SAML IdP.

Esses valores não se aplicam a configurações de SAML em planos Gov.

Etapa 2: editar atributos e declarações do usuário

- Saia da Basic SAML Configuration (Configuração básica de SAML) e acesse User Attributes & Claims (Atributos e declarações do usuário).

- Abra o atributo Unique User Identifier (Identificador de usuário exclusivo):

- Defina o Source attribute (Atributo de origem) como user.userprincipalname OU user.mail.

- Defina o formato do Name identifier (Identificador de nome) como Email address (Endereço de e-mail).

- Verifique se os campos não editáveis estão configurados assim:

- Name (Nome): nameidentifier

- Namespace: http://schemas.xmlsoap.org/ws/2005/05/identity/claims

- Remova todas as declarações adicionais.

- Adicione uma nova declaração para a declaração de e-mail necessária com o seguinte:

- Name (Nome): e-mail

- Namespace: deixe este campo em branco (por padrão)

- Source (Origem): atributo

Source attribute (Atributo de origem): user.userprincipalname OU user.mail.

O atributo de origem passado depende de você como cliente, mas ele deve passar o valor do endereço de e-mail para o Smartsheet.

- (Opcional) Adicione outras declarações recomendadas:

- Adicione o Given Name (Nome) da seguinte forma:

- Name (Nome): givenName

- Namespace: deixe este campo em branco (por padrão)

- Source (Origem): atributo

- Source attribute (Atributo de origem): user.givenname

- Adicione o Surname claim (Declaração de sobrenome) da seguinte forma:

- Name (Nome): surname

- Namespace: deixe este campo em branco (por padrão)

- Source (Origem): atributo

- Source attribute (Atributo de origem): user.surname

- Adicione o Given Name (Nome) da seguinte forma:

- Em SAML Certificates (Certificados de SAML), verifique o seguinte:

- O status é definido como Active (Ativo).

- O e-mail de notificação está correto. Você será notificado quando o certificado estiver prestes a expirar.

- Copie o URL de metadados da federação de aplicativos (recomendado) ou baixe o XML de metadados da federação e abra o arquivo em um bloco de notas ou em outro editor de texto bruto de sua escolha.

- No painel esquerdo, em Manage (Gerenciar), selecione Properties (Propriedades) e role até a parte inferior para desativar a opção User assignment required? (Atribuição de usuário necessária?)

Depois de confirmar que ele está configurado e funcionando conforme o esperado, você pode retornar a esta página para ativá-lo novamente e atribuir usuários específicos.

Etapa 3: configurar o Azure no centro de administração do Smartsheet

- Faça login no centro de administração.

- Selecione o ícone de menu no canto superior esquerdo da tela.

- Acesse Configurações > Autenticação.

Selecione Adicionar um IdP de SAML ou Configurar no IdP existente.

A janela Configurar IdP de SAML é exibida.

Brandfolder Image

Selecione Continuar.

Você não precisa copiar os valores da janela Configurar IdP de SAML porque já configurou o Smartsheet como uma parte confiável na etapa 6 da seção Conectar o Azure ao Smartsheet.

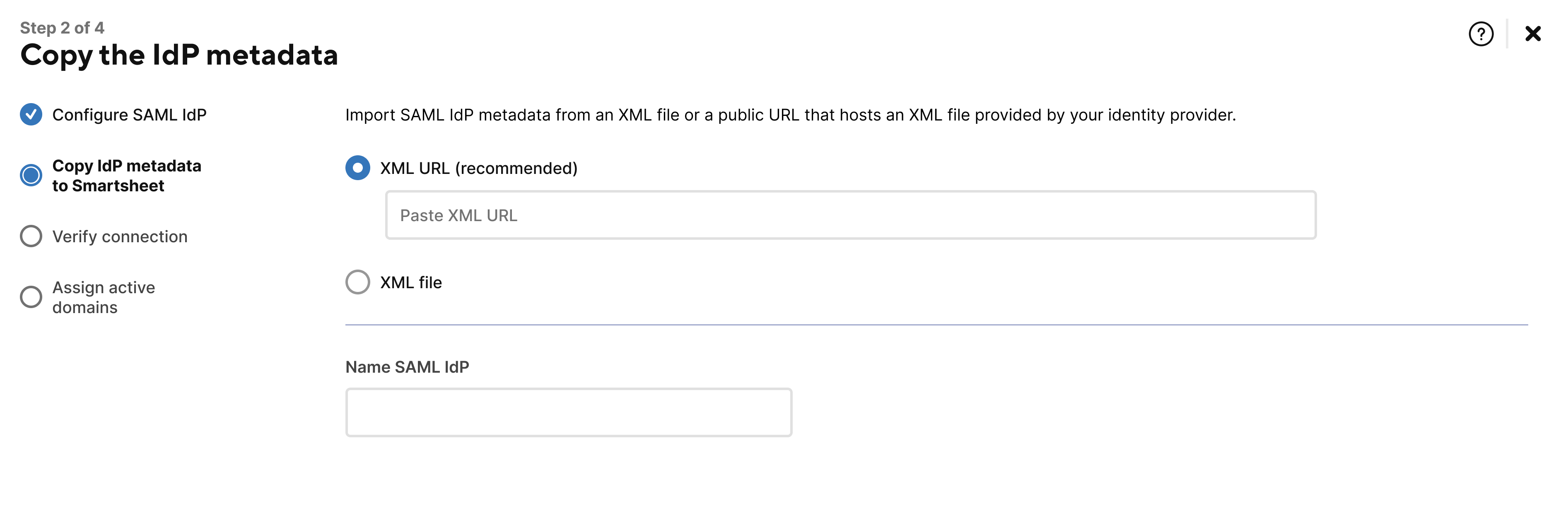

Cole o URL do XML ou o arquivo XML na página Copiar metadados do IdP no Smartsheet e insira um nome para a configuração SAML personalizada no campo Nomear IdP de SAML. Por exemplo, “SSO do SAML do Azure”.

Use o URL do XML ou o arquivo XML que você copiou da etapa 6 na seção Editar atributos e declarações do usuário.

Brandfolder Image

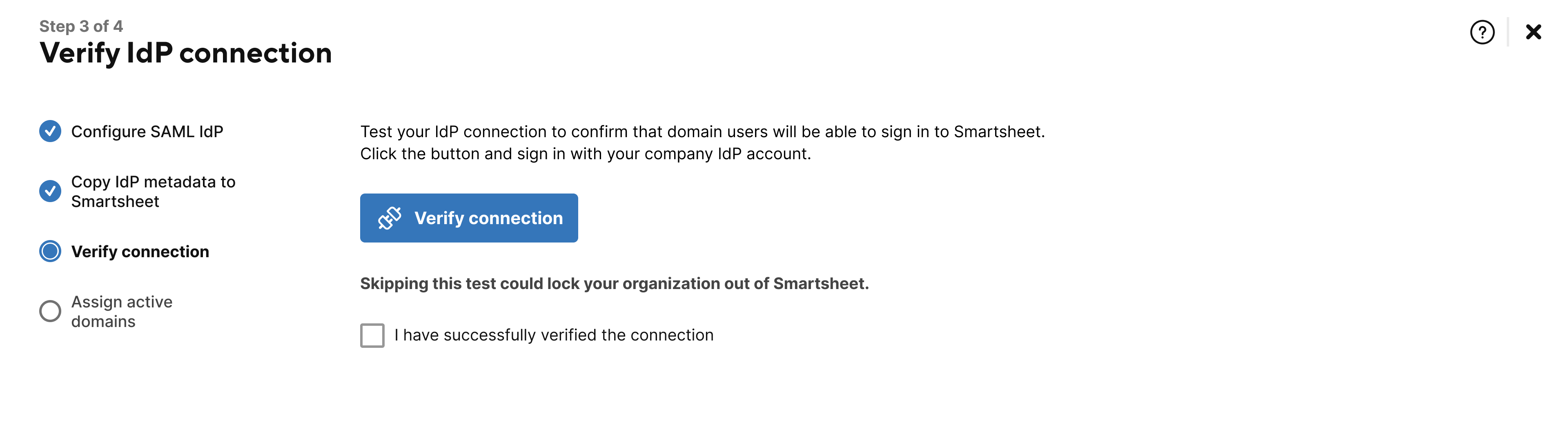

Você precisa testar a conexão entrando no Smartsheet com o uso do IdP de SAML personalizado. Selecione Verificar a conexão. Depois de verificada, marque a caixa Verifiquei a conexão com sucesso.

Brandfolder Image

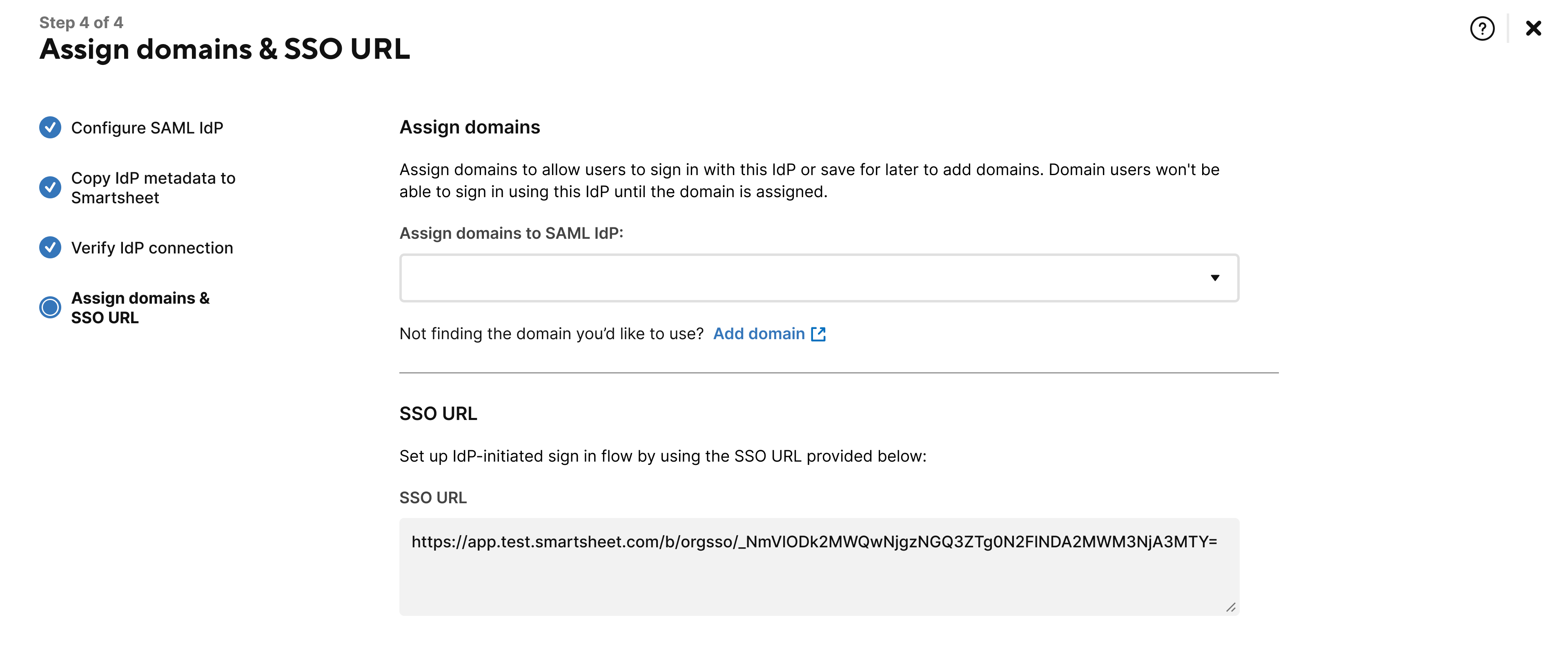

Use o campo suspenso para atribuir seus domínios ativos ao IdP de SAML do Azure ou selecione Adicionar domínio para encontrar os domínios que deseja adicionar.

Para autenticar por meio do bloco, copie o URL de SSO do Smartsheet e adicione ao campo Sign On URL (URL de login) na configuração do Azure. Se você não adicionar o URL de login, um erro será exibido ao tentar autenticar por meio do bloco.

Brandfolder Image

Selecione Terminar > Ativar.

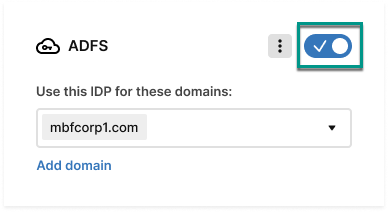

Volte à página Autenticação no centro de administração e verifique se a opção está ativada.

Brandfolder Image

Depois de ativar a configuração do Azure, os usuários do domínio atribuído deverão ver o botão Sua conta da empresa na página de login Smartsheet, que pode ser usada para fazer login com SAML.