As políticas “Exigir conta corporativa” e “Exigir MFA” aumentam a segurança para compartilhamento externo ao solicitar que os colaboradores externos entrem com login único (SSO) e uma camada adicional de autenticação (Exigir MFA) para obter acesso a qualquer conteúdo que você venha a compartilhar com eles.

O que é um colaborador externo?

Um colaborador externo é um usuário que foi convidado a colaborar em uma planilha ou área de trabalho, mas cujo endereço de e-mail não corresponde aos domínios associados ao plano que possui a planilha ou área de trabalho e que não é membro desse plano.

Essas políticas garantem que seus colaboradores externos (usuários convidados de fora dos domínios validados da sua organização) usem um método seguro para fazer login e um que valide passivamente que eles ainda estão empregados na organização com a qual você pretende colaborar.

Quando um colaborador externo tenta acessar um ativo que requer SSO/MFA, ele vê um aviso instruindo-o a fazer login via SSO. Os colaboradores externos devem usar o botão Entrar com a conta da sua empresa para confirmar a identidade usando o login único (SSO) da empresa. Para usar o SAML/SSO para fazer login no Smartsheet, os clientes do plano Empresa precisam configurá-lo. A configuração pode ser feita no nível do plano para usuários do plano Empresa ou no nível do domínio para todos os usuários com um domínio de e-mail específico.

Embora a política “Exigir contas de trabalho com SSO” esteja configurada em nível de plano, “Exigir MFA” pode ser aplicada em toda a conta ou em áreas de trabalho específicas. Os administradores de sistema podem permitir que os administradores da área de trabalho decidam se desejam aplicar a camada de segurança adicional às áreas de trabalho específicas que possuem.

As políticas regem planilhas, relatórios e painéis, todos os itens que podem ser associados a uma área de trabalho.

Depois de ativadas, as políticas “Exigir contas de trabalho com SSO” e “Exigir MFA” se aplicam exclusivamente aos itens principais (planilhas, relatórios e painéis) no aplicativo principal do Smartsheet, excluindo itens dos aplicativos premium do Smartsheet.

Exigir contas de trabalho com SSO

“Exigir contas de trabalho com SSO” é uma política de nível do plano que garante que o acesso ao Smartsheet seja restrito a usuários com login corporativo autenticado (SSO), reduzindo assim o risco de possível acesso não autorizado.

Métodos compatíveis

- Conta de trabalho do Azure

- Conta de trabalho do Google (domínios de ISP, ou seja, contas que não são de trabalho, não funcionam)

- SSO do SAML

Para usar um IdP compatível com SAML 2.0, o colaborador externo precisa fazer parte de um plano Empresa que tenha configurado um provedor de identidade SAML 2.0 para autenticação no Smartsheet.

Exigir MFA

Esta política exige que os colaboradores externos se autentiquem por meio da autenticação multifator (MFA), aprimorando a segurança para eles com uma camada adicional de verificação. Isso garante que, mesmo que uma senha seja comprometida, o acesso não autorizado possa ser frustrado pela funcionalidade da MFA.

Se o provedor de identidade (IdP) de um colaborador externo for incompatível com MFA ou não revelar o status de conclusão da MFA com o Smartsheet, nossa MFA exclusiva baseada em e-mail servirá como backup.

Métodos compatíveis

- SAML (Okta, Azure, AD FS)

- Conta de trabalho da Microsoft

Senha de e-mail de uso único

MFA baseada em e-mail

Este é um mecanismo de senha única (OTP) e com tempo de uso limitado fornecido por e-mail. Ele foi projetado para abordar cenários em que a MFA padrão por meio do IdP do colaborador não é possível.

Se o sistema não puder determinar se o colaborador externo concluiu a MFA em um ativo em que a política se aplica, um e-mail será enviado para sua conta assim que ele clicar no ativo.

Se o usuário inserir o código de verificação incorretamente três vezes consecutivas, será necessário esperar 30 minutos para tentar novamente.

Sobre o aplicativo móvel

O aplicativo móvel Smartsheet honra todas as políticas de acesso externo seguro ativadas no centro de administração, assim como os aplicativos web e para desktop.

Administradores de sistema

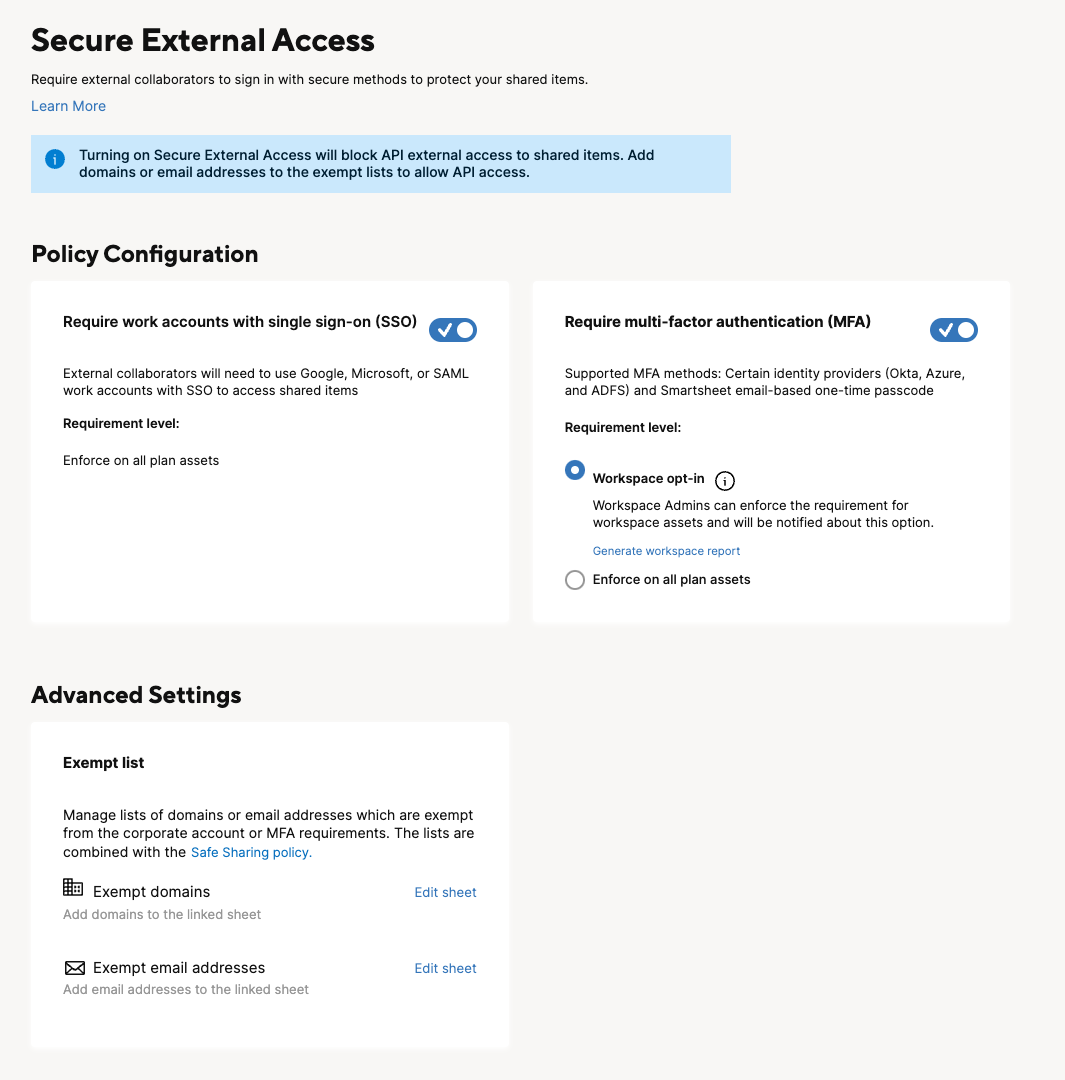

Para ativar esta política “Exigir contas de trabalho com SSO”:

- Acesse o centro de administração.

- Selecione o ícone de menu e navegue até Configurações > Acesso externo seguro.

Mova o botãoExigir contas de trabalho com login único (SSO) para ativar a política.

Se a opção de login interno não tiver o SSO ativado, a política “Exigir contas de trabalho com SSO” será desativada automaticamente.

Para ativar a política Exigir MFA:

- Acesse o centro de administração.

- Selecione o ícone de menu e navegue até Configurações > Acesso externo seguro.

- Mova o botão Exigir MFA para ativar a política.

- Para permitir que os administradores da área de trabalho apliquem a política em áreas de trabalho específicas, selecione o botão Adesão da área de trabalho.

- Para aplicar a política em todos os ativos do plano, selecione Aplicar em todos os ativos do plano.

Administradores da área de trabalho

- Os administradores da área de trabalho não podem configurar a política “Exigir contas de trabalho com SSO” no nível do plano. A configuração é exigida por um administrador de sistema.

- Se um administrador de sistema ativar a opção Workspace opt-in (Adesão da área de trabalho), os administradores de área de trabalho poderão aplicar a política “Exigir MFA” em áreas de trabalho específicas.

Para gerar um relatório que exiba todas as área de trabalho com a política “Exigir MFA” aplicada, selecione Generate opt-in report (Gerar relatório de adesão). A planilha de relatório da área de trabalho inclui os nomes das áreas de trabalho, indicando se a política “Exigir MFA” se aplica a cada uma delas, juntamente com um link de URL para acessá-las e uma lista de usuários com permissões de administrador.

Você também pode usar a API de planilha pública para acessar este relatório e rastrear seu ID da planilha.

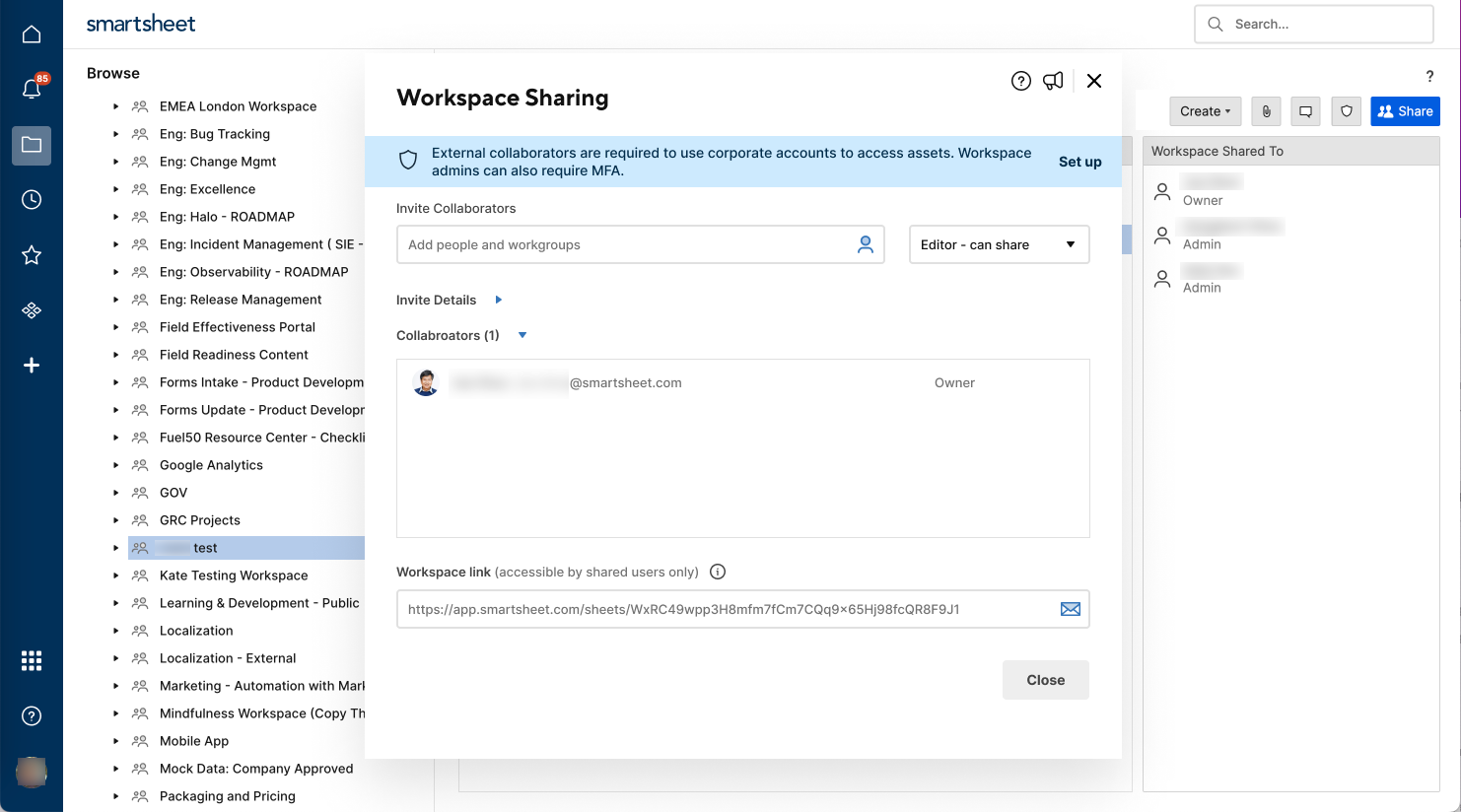

Para ativar a MFA para acesso à área de trabalho:

- Vá até a área de trabalho e selecione Compartilhar no canto superior direito.

- Selecione Configurar na parte superior da janela de compartilhamento.

- Mova o botão Exigir MFA para ativar o recurso. As configurações se aplicam a todos os itens da área de trabalho, não a itens individuais.

Lista de isentos

A lista de isentos (também conhecida como lista de domínios confiáveis) permite que os administradores de sistema especifiquem domínios e endereços de e-mail individuais que estão isentos das políticas.

A ativação de uma lista de isentos inicia a criação de uma planilha com colunas específicas. Todos os administradores de sistema têm acesso a esta planilha.

Para criar uma lista de isentos:

- Acesse o centro de administração.

- Selecione o ícone de menu e navegue até Configurações > Acesso externo seguro.

- Em Configurações avançadas, selecione Criar planilha em uma das seguintes opções:

- Domínios isentos

- Endereços de e-mail isentos

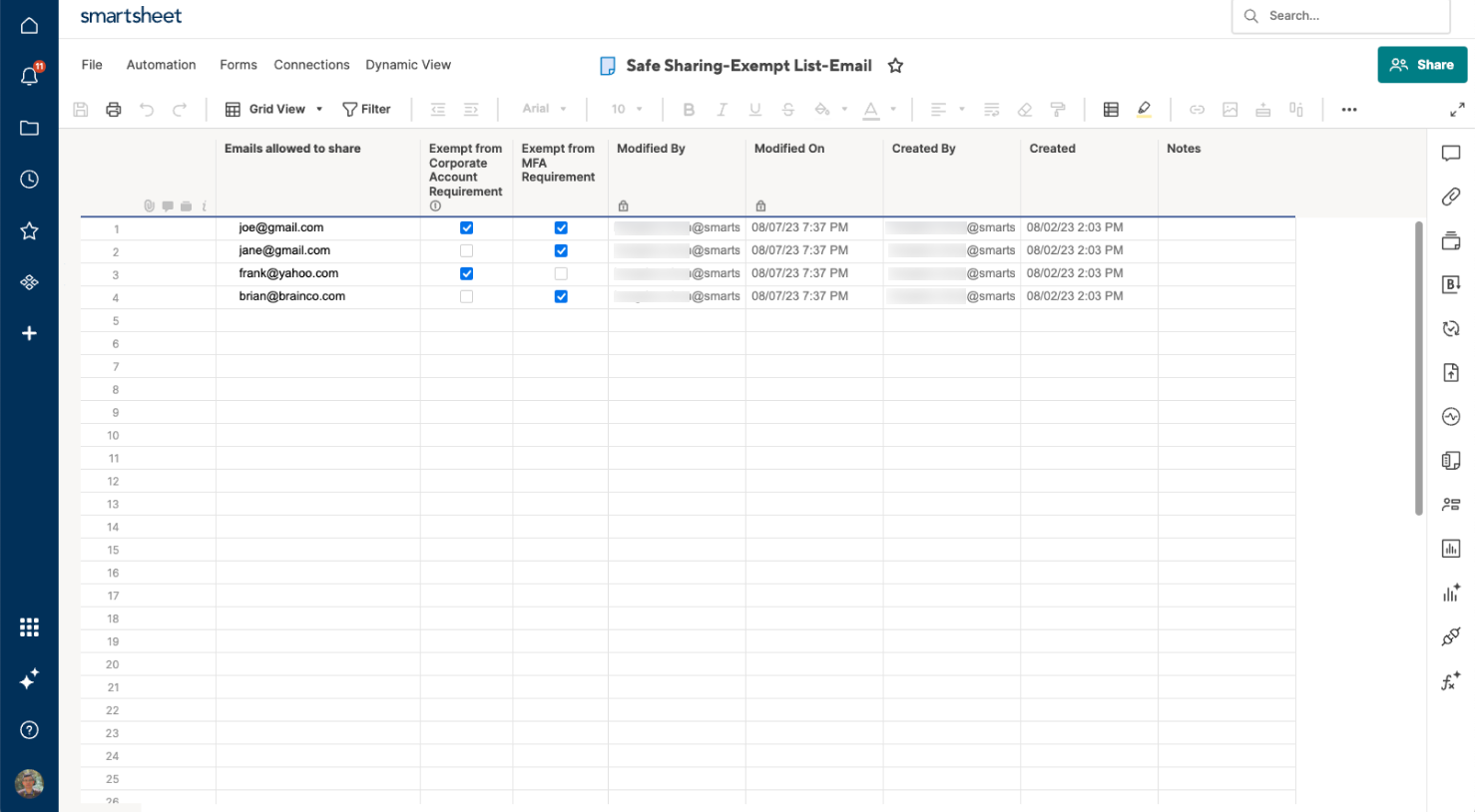

- Para adicionar novos domínios ou endereços de e-mail à lista de isentos, insira-os na coluna Domínios/e-mails autorizados a compartilhar e use as colunas da caixa de seleção para indicar se a entidade está isenta das políticas.

Planilha da lista de isentos

Administradores de sistema só podem adicionar, editar e excluir linhas na planilha. A planilha contém as seguintes colunas:

| Nome da coluna | Descrição |

|---|---|

| Nome da coluna Domínios/e-mails autorizados a compartilhar | Descrição Lista os domínios/endereços de e-mail com os quais é permitido compartilhar conteúdo. |

| Nome da coluna Isenção da exigência de conta corporativa | Descrição Uma caixa de seleção que, quando marcada, isenta o domínio/endereço de e-mail da exigência de login de conta corporativa para acessar conteúdo compartilhado. |

| Nome da coluna Isenção da exigência de MFA | Descrição Uma caixa de seleção que, quando marcada, isenta o domínio/endereço de e-mail da exigência do uso de MFA para acessar conteúdo compartilhado. |

| Nome da coluna Modificado por | Descrição Indica o último usuário que fez alterações na linha, fornecendo responsabilidade e rastreamento para atualizações. |

| Nome da coluna Modificado em | Descrição Mostra a data e a hora em que a última modificação foi feita na linha, ajudando a manter uma linha do tempo de alterações. |

| Nome da coluna Criado por | Descrição Identifica o usuário que originalmente criou a entrada na planilha, estabelecendo a origem dos dados. |

| Nome da coluna Criado | Descrição Exibe a data e a hora em que a entrada foi criada, fornecendo um contexto histórico. |

| Nome da coluna Notas | Descrição Um campo aberto para qualquer informação, comentário ou argumento adicional por trás do status do domínio/endereço de e-mail. |

Chamadas de API

Os colaboradores externos que usam chamadas de API públicas para acessar ativos compartilhados do Smartsheet protegidos pelas políticas + ou “Exigir MFA” só podem obter acesso a esses ativos por meio da API do Smartsheet se seu domínio ou endereço de e-mail estiver na lista de isentos ou se for um domínio validado do plano.

Se seus colaboradores externos encontrarem problemas para acessar os ativos compartilhados, eles devem entrar em contato com o administrador de sistema do plano ao qual esses ativos pertencem.

Outros pontos importantes

- Essas políticas se aplicam a usuários que não fazem parte de nenhum domínio validado no plano que habilitou a política ou de qualquer domínio/endereço de e-mail mencionado na lista isentos para essas políticas.

- As senhas únicas (OTPs) emitidas têm uma validade de dez minutos. Após passar esse tempo, os usuários devem gerar um novo.

- Os administradores de sistema atuais são responsáveis por conceder acesso à planilha de lista de isentos a novos ou futuros administradores de sistema.

- As atualizações (novas entradas de isenção) na lista de isentos podem levar até três minutos para serem aplicadas.

Podemos desativar a funcionalidade de MFA baseada em e-mail quando a política Exigir MFA estiver habilitada?

Não. Assim que a política Exigir MFA estiver ativa, os administradores de sistema não poderão desativar a funcionalidade de MFA baseada em e-mail. Ela foi projetada como um backup para garantir a segurança contínua, mesmo que o método principal de MFA não esteja disponível.

Como os colaboradores externos que não fazem parte de nenhuma organização com as políticas “Exigir contas de trabalho com SSO/Exigir MFA” acessarão o sistema? Especialmente aqueles que são consultores independentes?

- Os colaboradores externos devem usar seu e-mail de trabalho ou uma conta de login corporativa configurada como login único do Google ou da Microsoft.

- Eles podem receber um código baseado em e-mail (MFA baseado em e-mail) para verificação.

- Os administradores de sistema podem adicionar usuários à lista de isenção, se necessário.

Algum administrador de área de trabalho será capaz de implementar essas políticas?

Os administradores de área de trabalho poderão habilitar a política de exigência de MFA em nível de área de trabalho se um administrador de sistema tiver habilitado a política nesse nível. Os administradores da área de trabalho não podem configurar a política “Exigir contas de trabalho com SSO”.

Existem domínios adicionados automaticamente à lista de isentos?

Sim. Todos os domínios verificados dentro do plano estão automaticamente isentos das políticas “Exigir contas de trabalho com SSO” e “Exigir MFA”, pois os usuários desses domínios são tratados como usuários internos do plano.