このヘルプ記事では、プラン内のユーザーのみがアクセスできる、プランレベルでの SAML 構成の設定方法について説明しています。ドメイン内のすべての Smartsheet ユーザーに適用される SAML の設定については、「ドメインレベルの SAML 構成ガイド」をご覧ください。

システム管理者は IT 管理者と協力して、Smartsheet で SSO 用の SAML を設定できます。

注意事項

2024 年 2 月 5 日より、新しいプランレベルの SAML 構成を作成することはできません。ただし、既存のプランレベルの SAML 構成に関しては、引き続きプランレベルの SAML 設定の作成、更新、削除、または読み取りを行うことができます。さらに、ドメインレベルで SAML を構成することもできます。

完了しなければならない手順

- 組織の ID プロバイダー (IdP) を設定し、Smartsheet と通信できるようにします。

組織のパブリック ドメイン ネーム システム (DNS) にレコードを追加します。この機能の設定とメンテナンスには、内部の技術者によるサポートが必要となる場合があります。

米国政府向けの Smartsheet で SAML SSO を設定するには、準拠しなければならない要件や設定があります。

留意点

- Smartsheet がサポートしているのは、サービス プロバイダーが起点となる SSO です。IdP-initiated (IdP が起点となる) SSO を構成している場合は、IdP を使用してください。

- 複数の SSO IdP を同時に使用できます。

- エンタープライズ プランのシステム管理者がドメインを検証してドメイン レベルで SAML 構成を設定すると、ドメインレベルの SAML 設定によって、ドメイン内のユーザーに対するプランレベルの SAML 設定は上書きされます。

前提条件

- 米国のお客様は、次の Smartsheet メタデータが必要です: www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata.xml

- EU のお客様は、次の Smartsheet メタデータが必要です: www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata-eu.xml

このメタデータを使用して、IdP 内の証明書利用者を設定します。証明書利用者の設定プロセスは、IdP によって異なる場合があります。詳細については、IdP のドキュメントを参照してください。

SHA1 証明書のアルゴリズムは、セキュリティが脆弱であるため推奨されていません。SHA1 で署名された SSL 証明書を使用していないことを確認してください。

SAML 交換プロセス

Smartsheet での SAML 交換プロセスには以下の属性が必要です。

- 永続的な ID: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent

- メール アドレス: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

以下の属性は推奨されていますが任意です。

名: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

これはユーザーの名を表します。

姓: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

これはユーザーの姓を表します。

一部の SAML サービスでは、Smartsheet で設定を行う際にその他の情報を求められる場合があります。

- Assertion Consumer Service (ACS) の URL: https://sso.smartsheet.com/Shibboleth.sso/SAML2/POST

- EU プランの場合は、https://sso.smartsheet.eu/Shibboleth.sso/SAML2/POST をお使いください

- オーディエンスの制限: https://sso.smartsheet.com/saml

- EU プランの場合は、https://sso.smartsheet.eu/saml をお使いください

交換プロセスに関する注意事項

- メール アドレスは小文字で入力します。大文字を使用すると、SAML プロバイダーと Smartsheet との間で電子メールの照合ができなくなります。

- 最初のアサーションには、各ユーザーが毎回サインイン時に使用するものと同じ永続的な ID が必要です。メール アドレスを永続的な ID として設定することも可能ですが、アサーション処理時にそのメール アドレスのクレームの認証が必要です。メール アドレスはすべて小文字にする必要があります。アサーションのサンプルと、Smartsheet がサポートしているクレーム形式の完全なリストについては、「SAML アサーション: Smartsheet でサポートしているクレーム例」をご覧ください。

- 永続的な ID は、アサーションの「NameID (Subject)」要素で定義することができます。

- アサーションに「NameID (Subject)」要素がない場合は、サポートしているクレームに関する記事で定義されている属性のいずれかを使用することができます。

- Azure で事前入力された属性から属性クレーム「http://schemas.xmlsoap.org/ws/2005/05/identity/claims/Name」を必ず削除してください。

SAML IdP を使用して Smartsheet.com を設定する

SAML 構成を続行する前に、要件を満たす必要があります。

[SAML 管理] ウィンドウを開く

IdP と Smartsheet 間の接続を確立する方法は、以下のとおりです。

- 管理センターで、左上のメニュー アイコンを選択します。

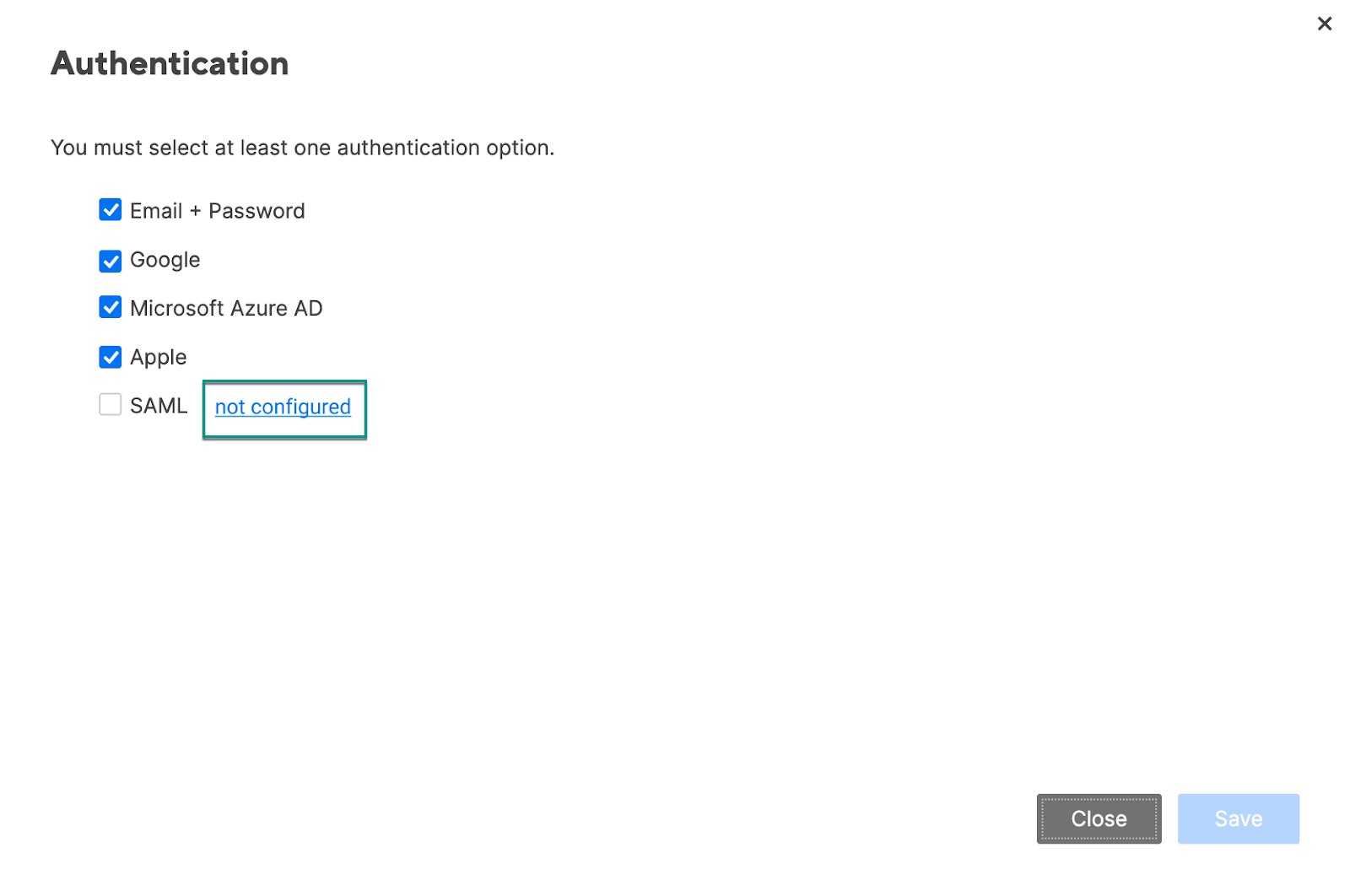

- [設定] > [認証] の順に移動します。

[統合 SSO オプションの管理] を選択します。

[認証] フォームが表示されます。

[未構成] を選択します。この手順を実行すると、[SAML 管理] ウィンドウが表示されます。

Brandfolder Image

Smartsheet で SAML 構成を初めて設定する場合は、[未構成] ボタンをクリックすると、ドメインレベルの SAML 構成ページに移動します。プランレベルの SAML 構成を定義する必要がある場合は、Smartsheet サポートまでご連絡ください。

IdP を使用して SSO を設定する

以下の手順に従って、1 つまたは複数の IdP を使って SAML を設定します。

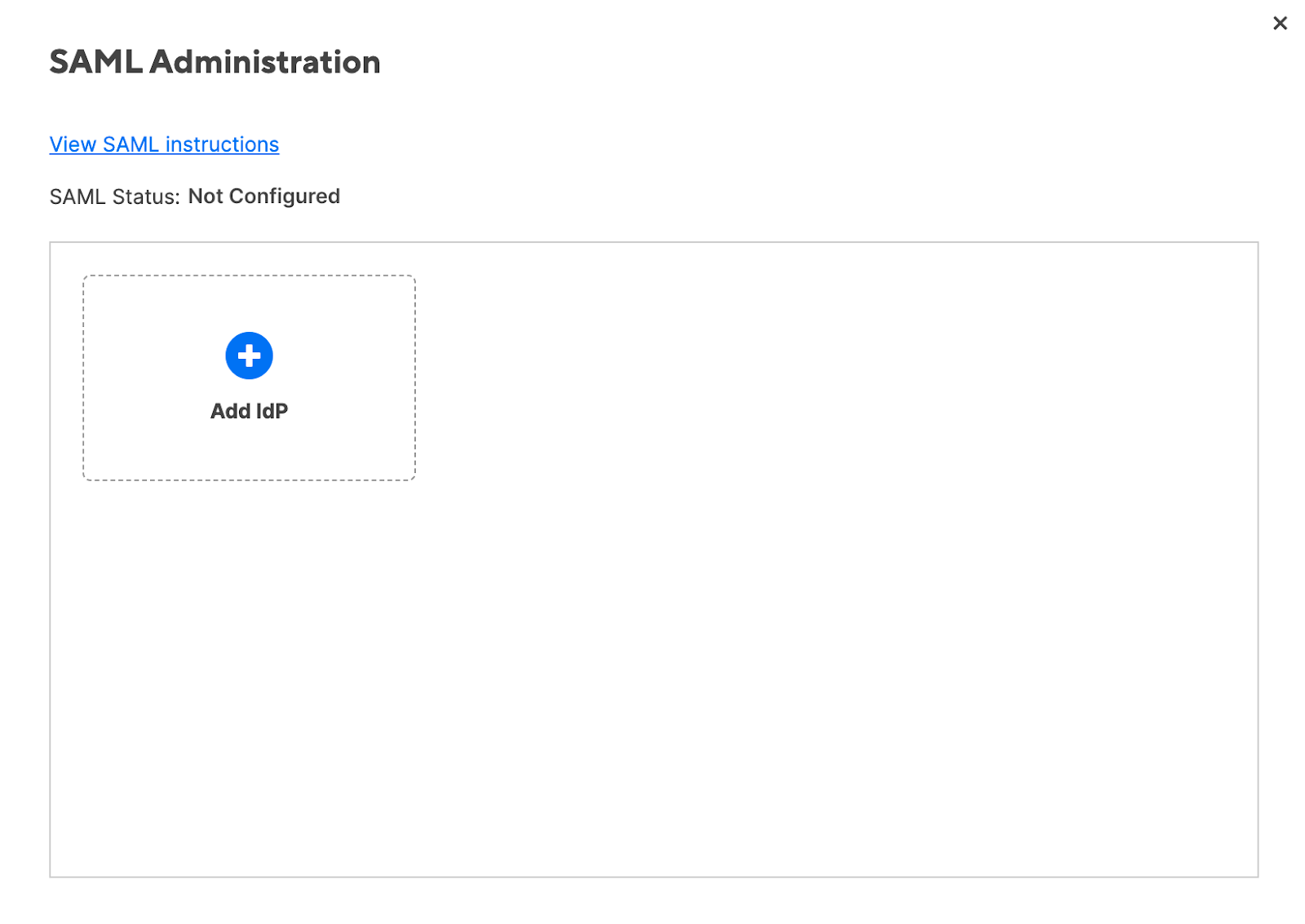

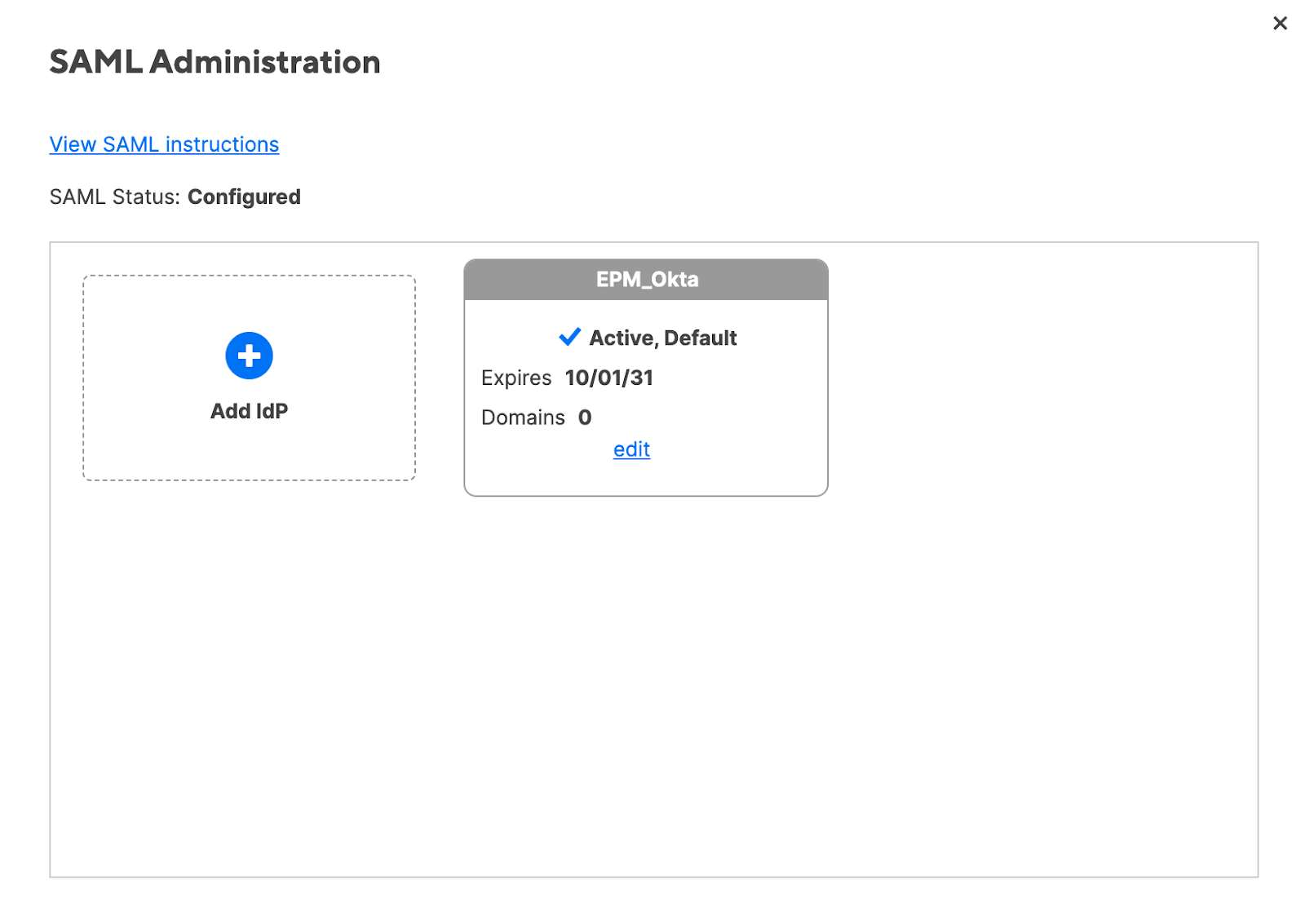

[IdP を追加] を選択します。

Brandfolder Image

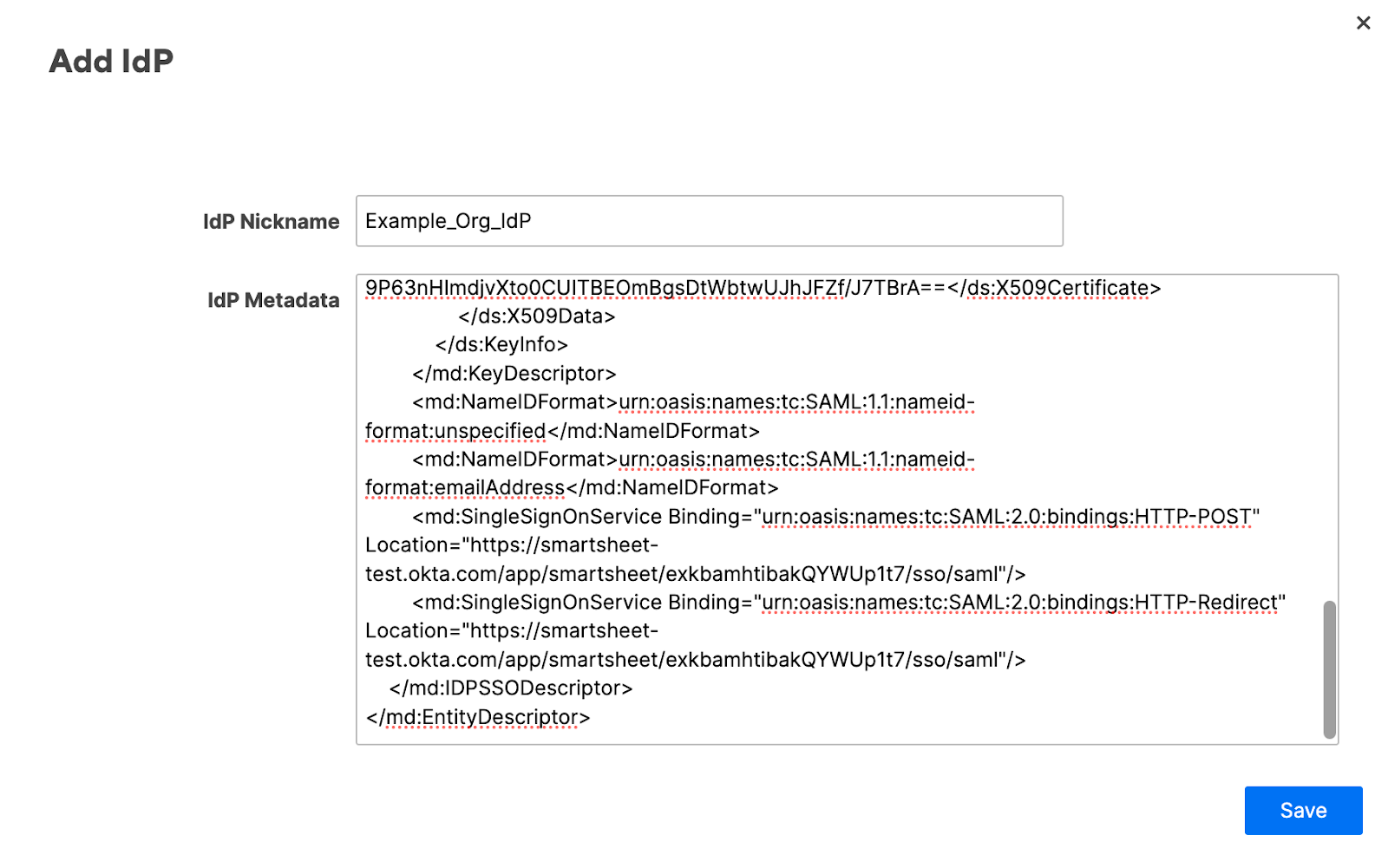

IdP ニックネームを入力します。

IdP メタデータの取得方法については、IdP のドキュメントを確認してください。

- IdP メタデータを取得し、コピーします。

[IdP メタデータ] テキストボックスに、IdP メタデータを貼り付けます。

Brandfolder Image

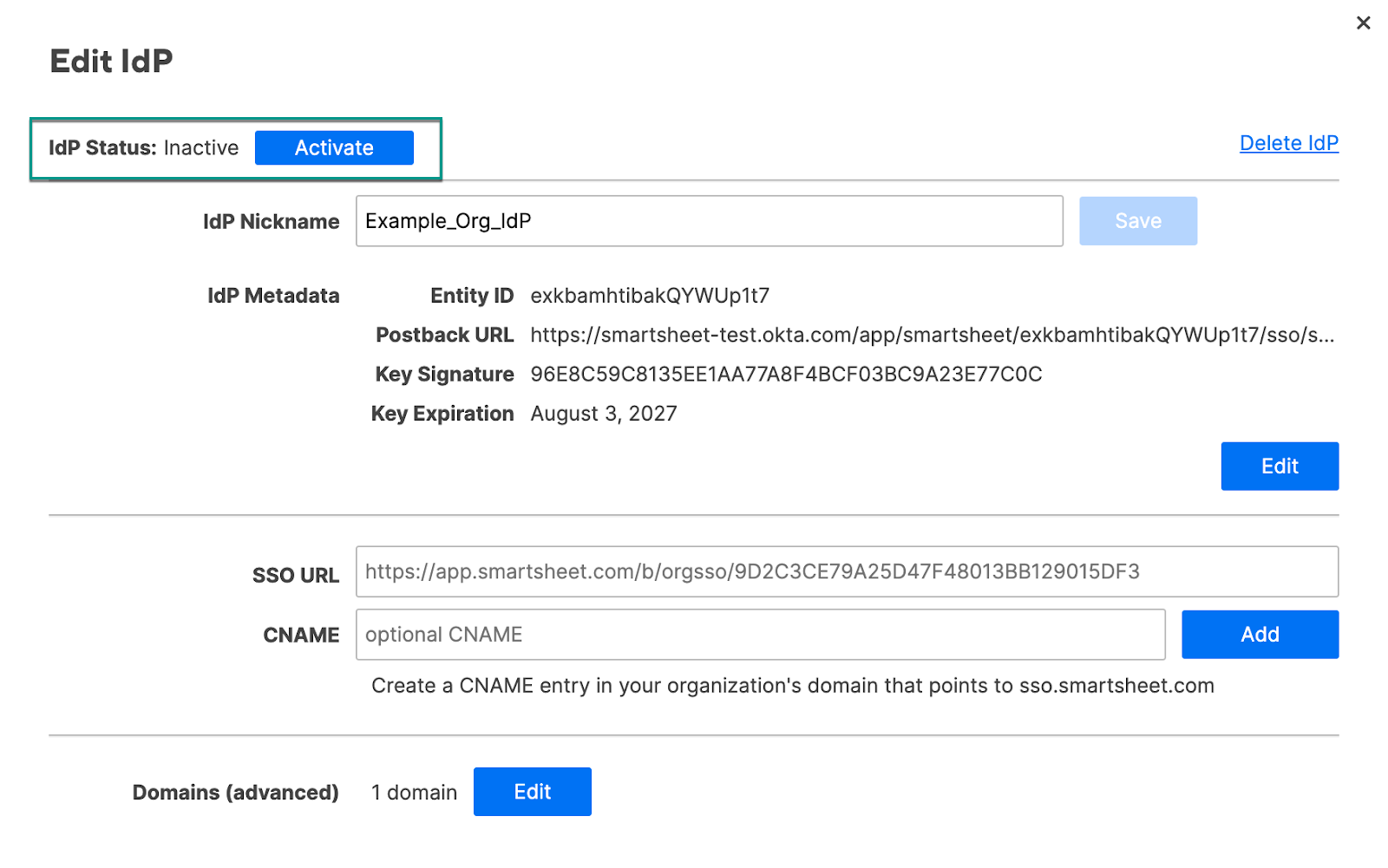

- SSO の URL をコピーし、ご利用の IdP に貼り付けます。

- [保存] を選択します。変更を保存すると、Smartsheet によってメタデータが検証されます。

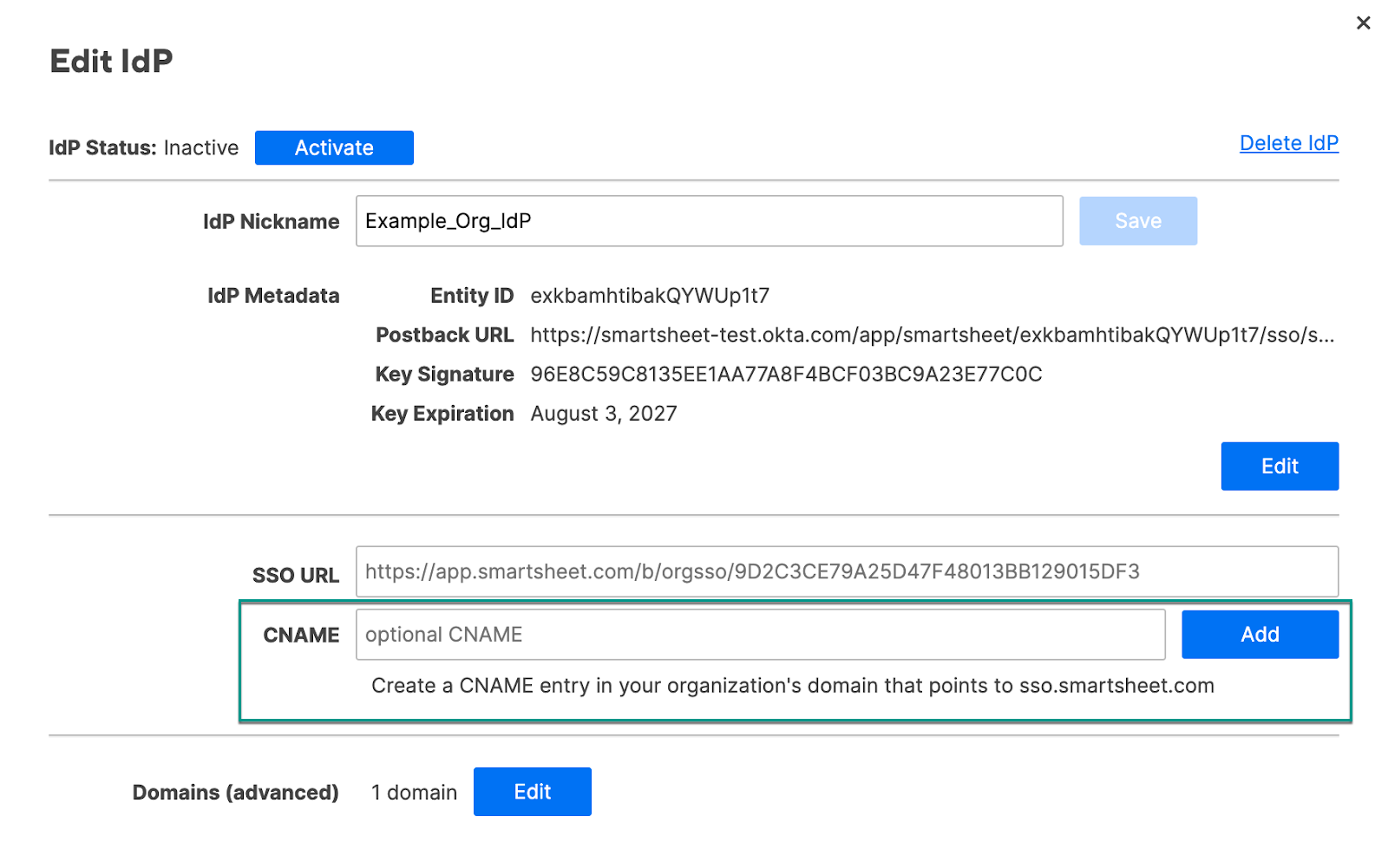

- 検証が成功すると、[IdP の編集] ウィンドウが表示されます。

- エラーが表示された場合は、「SAML についてよく寄せられる質問と一般的なエラー」の記事をご覧ください。

- サインイン時にユーザーをフレンドリ URL へと誘導する CNAME を追加できます。詳しくは、以下の「フレンドリ CNAME URL でサインインするようにユーザーを誘導する」セクションをご覧ください。

Smartsheet で使用する IdP を有効にするには、[アクティブ化] を選択します。IdP ステータスが [非アクティブ] から [アクティブ] (既定) に変わります。

Brandfolder Image

プランの SAML を有効にするには、[認証] ウィンドウで、[SAML] を選択します。

SAML を有効にする前に、少なくとも 1 つのアクティブな IdP が必要です。

[保存] を選択します。

以上です。これで、プランのユーザーは、会社の資格情報で Smartsheet にサインインできるようになりました。

その他の IdP を設定する

- 多くの組織/団体で必要となるアクティブな IdP は 1 つですが、追加できる IdP の数に制限はありません。

- IdP を編集または追加するには、[SAML] チェックボックスの横の [構成の編集] を選択します。[SAML 管理] ウィンドウが表示されたら、IdP を追加するか、既に設定されている既存の IdP を編集します。

アクティブな IdP が複数ある場合、SAML でサインインするユーザーは既定の IdP に対して認証されます。特定の IdP を既定に設定する場合は、[IdP の編集] ウィンドウで、[既定にする] を選択します。

Brandfolder Image

フレンドリ CNAME URL でサインインするようにユーザーを誘導する

Smartsheet は、組織/団体が 1 クリック リンクで Smartsheet にサインインできる既定の SSO URL を提供します。会社固有のフレンドリ URL などの CNAME を代わりに追加することもできます。

ログイン エラーが発生する恐れがあるため、[IdP の編集] ウィンドウの [CNAME] フィールドに sso.smartsheet.com と入力しないでください。その代わりに、所属している企業が作成した CNAME を使用し、そのポイント先を sso.smartsheet.com に設定します。

- ドメイン内に CNAME DNS レコードを作成して、ポイント先を sso.smartsheet.com に設定します。例: smartsheet.example.org IN CNAME sso.smartsheet.com

- [IdP の編集] フォームで、CNAME を入力します。

[追加] を選択します。

Brandfolder Image

リマインダー

- CNAME アドレスが認証されるまでに、最大 1 時間かかる場合があります。

- CNAME URL に HTTPS は使用できません。HTTP のみがサポートされています。

- ユーザーの SSO アクセスを削除するだけでは、そのユーザーによる Smartsheet へのアクセスを不可にすることはできません。ユーザーが Smartsheet に完全にアクセスできないようにするには、組織の Smartsheet プランからそのユーザーを完全に削除する必要があります。

SAML の構成状態

SAML の状態は以下のいずれかです。

- [未構成]: アクティブな IdP はありません。

- [無効]: アクティブな IdP が少なくとも 1 つあります。また、[認証] フォームの [SAML] チェックボックスは選択されていません。

- [有効]: アクティブな IdP が少なくとも 1 つあります。また、[認証] ウィンドウの [SAML] チェックボックスが選択されています。IdP の状態は 3 つのうちのいずれかです。

- [未構成]: セキュリティ証明書は期限切れです

- [非アクティブ]: メタデータとセキュリティ証明書は有効です

- [アクティブ]: メタデータとセキュリティ証明書は有効で、プラン上の別のアクティブな IdP とエンティティ ID を共有しておらず、アクティブ化されています