ドメイン レベルで SAML を構成することで、プラン全体でドメインに統合シングル サインオン (SSO) を実装できます。

Smartsheet で SSO 用の SAML を設定するには、IT 管理者が必要です。

ドメイン レベルで SAML 構成を有効にすることで、検証済みのアクティブなドメイン内のさまざまなプランで、SSO が可能になります。また、ユーザーの部門や、ユーザーに割り当てられている特定の Smartsheet プランに関係なく、そのドメインに属するすべてのユーザーに対して統一されたプロセスが保証されます。

この機能はエンタープライズ プラン限定です。システム管理者によってポリシーが設定されると、そのポリシーはプラン タイプに関係なく、ドメイン内のすべての Smartsheet ユーザーに適用されます。

既存のプランレベルの SAML 構成は、そのドメインに所属するユーザーに対して引き続き機能することにご注意ください。ただし、ドメインレベルの SAML を実装するというオプションもあります。ドメインレベルの SAML をアクティブ化すると、そのドメイン内のユーザーに対する以前のプランレベルの SAML は上書きされます。

前提条件

- ドメインレベルの SAML 構成を設定する前に、[ドメイン管理] 画面でドメインを検証し、アクティブ化する必要があります。ドメインをアクティブ化する方法をご覧ください。

Okta で Smartsheet V2 アプリをアクティブにします。

この要件は、Okta ベースの SAML 構成にのみ適用されます。

SAML の構成中に、お使いの IdP で SAML を設定し、Smartsheet で SAML 属性を更新する必要があります。

SAML 属性の要件

Smartsheet での SAML 交換プロセスには以下の属性が必要です。

- 永続的識別子: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent

- メール アドレス: email

- (任意ですが、推奨されています):

- 名: givenName

- 姓: surname

一部の SAML サービスでは、アサーション コンシューマー サービス (ACS) の URL やオーディエンスの制限 (エンティティ ID) などの追加情報を求められる場合があります。これらの値は、[SAML IdP の構成] 画面で簡単に見つけることができます。

画面にアクセスするには:

- 管理センターへ移動します。

- [認証] に移動し、[SAML IdP を追加] > [その他の IdP (カスタマイズ)] の順に選択します。

Azure では、永続的な ID の値は、事前入力された一意のユーザー識別子クレームによって自動的に含まれるため、手動で入力する必要はありません。一意の識別子クレームの場合、渡される値は user.userprincipalname である必要があります。手動で追加する必要がある属性値は、メール アドレスのみとなります。アプリケーション内で事前入力されたその他のクレームは、削除する必要があります。詳細については、Smartsheet へのドメインレベルのシングル サインオン用の Azure 構成に関する記事をご覧ください。

Smartsheet へのシングル サインオン用に SAML を設定する

- 管理センターにアクセスし、メニュー アイコンを選択します。

- [設定] タブをクリックして、[認証] を選択します。

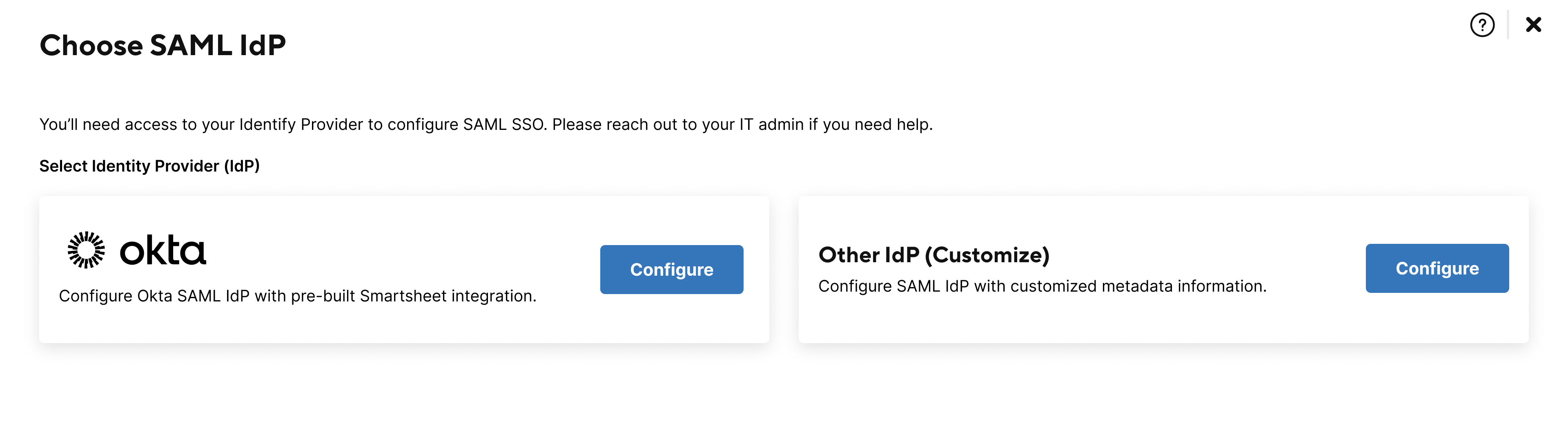

- [SAML IdP を追加] を選択します。

- 次のいずれかで [構成] を選択します。

Okta ベースの SAML 構成

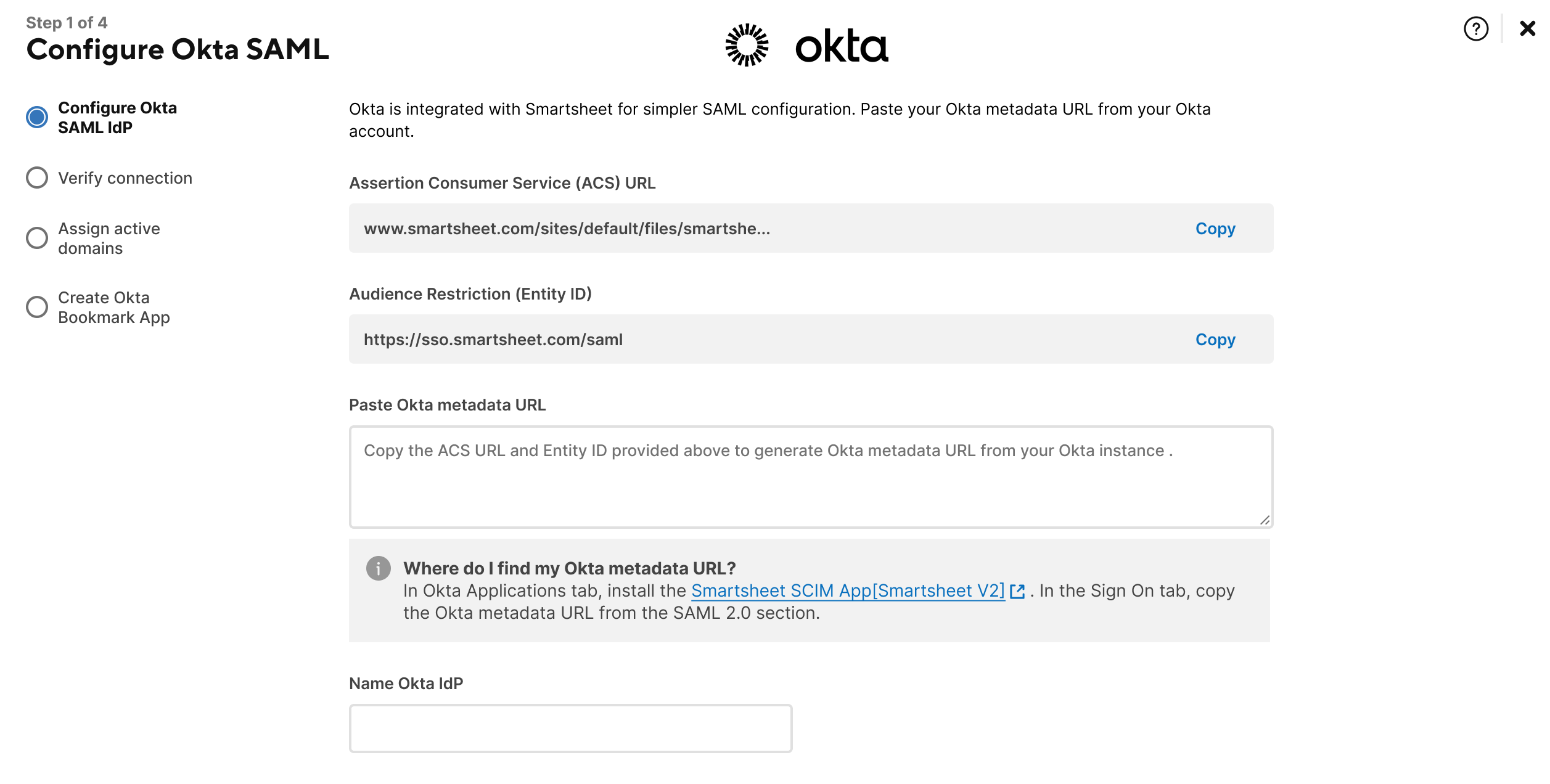

- [Okta IdP に名前を付ける] フィールドに Okta SAML 構成の名前を入力します。

[Assertion Consumer Service (ACS) URL] および [オーディエンス制限 (Entity ID)] フィールドの値をコピーして、Smartsheet v2 Okta アプリの [ACS URL] および [Audience URI (オーディエンス URI)] フィールドにそれぞれ貼り付けます。これにより、Smartsheet がサービス プロバイダーとして確立され、Okta インスタンスから SAML メタデータを取得できるようになります。

Brandfolder Image

- 画面の指示に従って Okta メタデータの URL を取得し、[保存して次へ] を選択します。

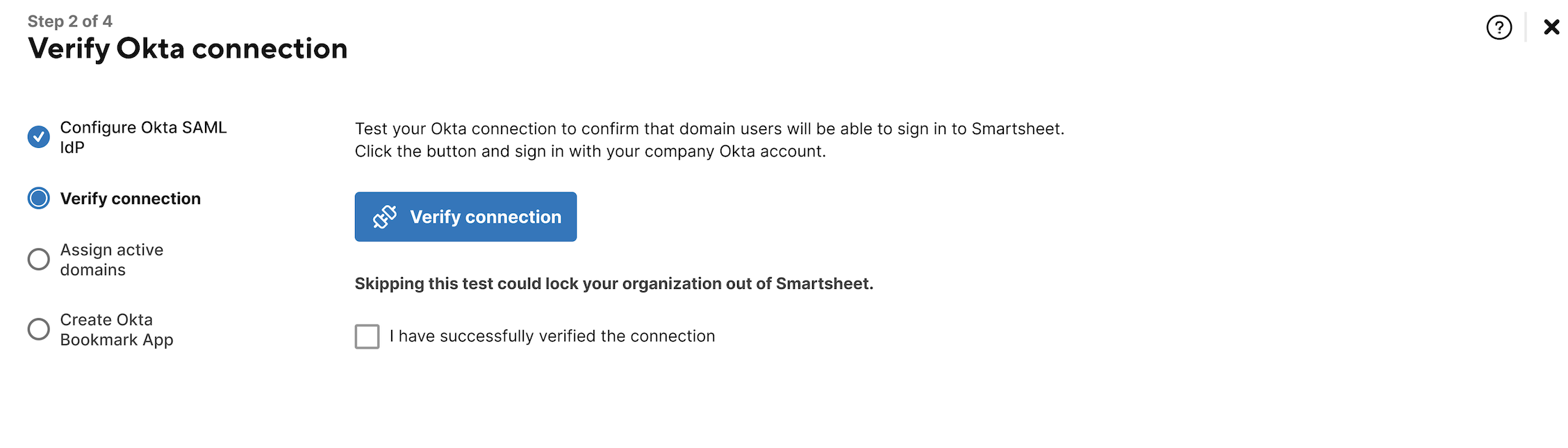

- Okta を使用して Smartsheet にサインインし、接続をテストします。[接続を検証する] を選択します。

- 接続を確認した後、[接続の検証を正常に完了しました] チェックボックスをオンにします。

[保存して次へ] を選択します。

Brandfolder Image

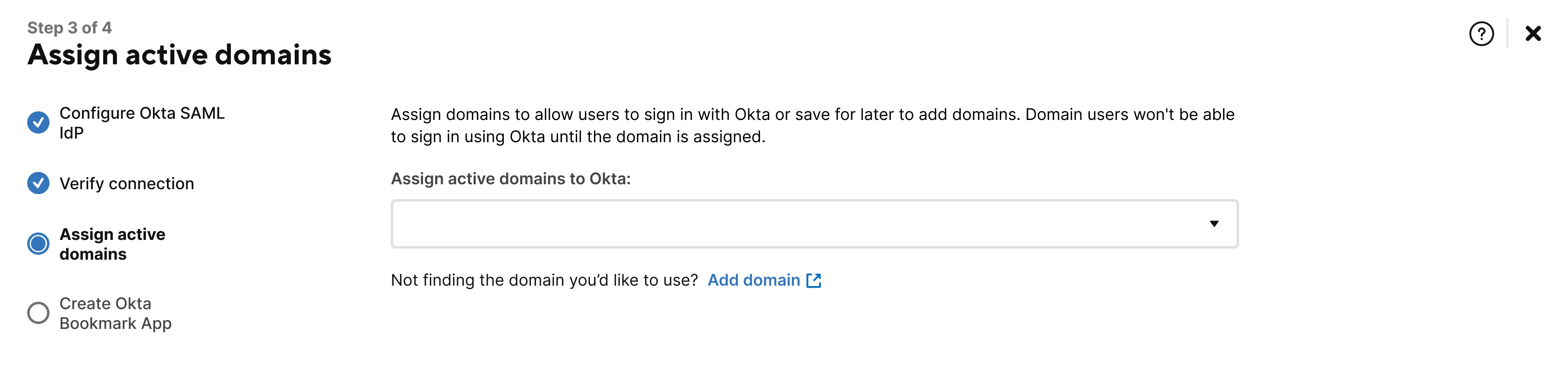

- ドロップダウン フィールドを使用してアクティブ ドメインを Okta に割り当てるか、[ドメインを追加] を選択して、追加したいドメインを見つけます。

[保存して次へ] を選択します。

Brandfolder Image

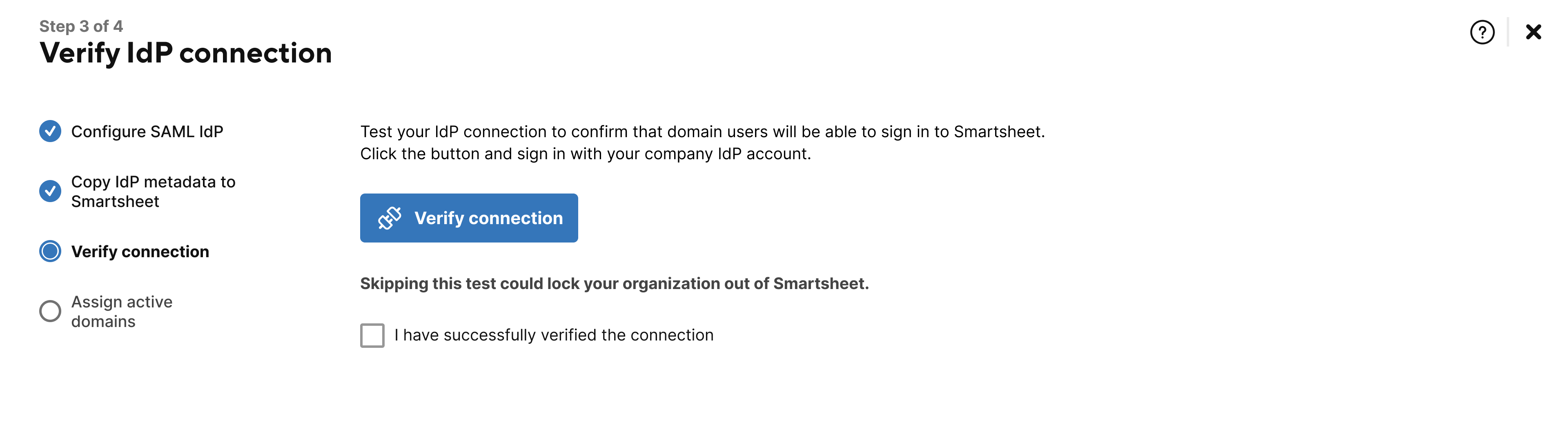

- 画面の指示に従って Okta ブックマーク アプリを作成し、ユーザーが Okta アプリのホームから Smartsheet にサインインできるようにします。

- チェックボックスをオンにして、Smartsheet 用の Okta ブックマーク アプリが正常に作成されたことを確認します。

[終了] を選択します。

Brandfolder Image

カスタム SAML 構成

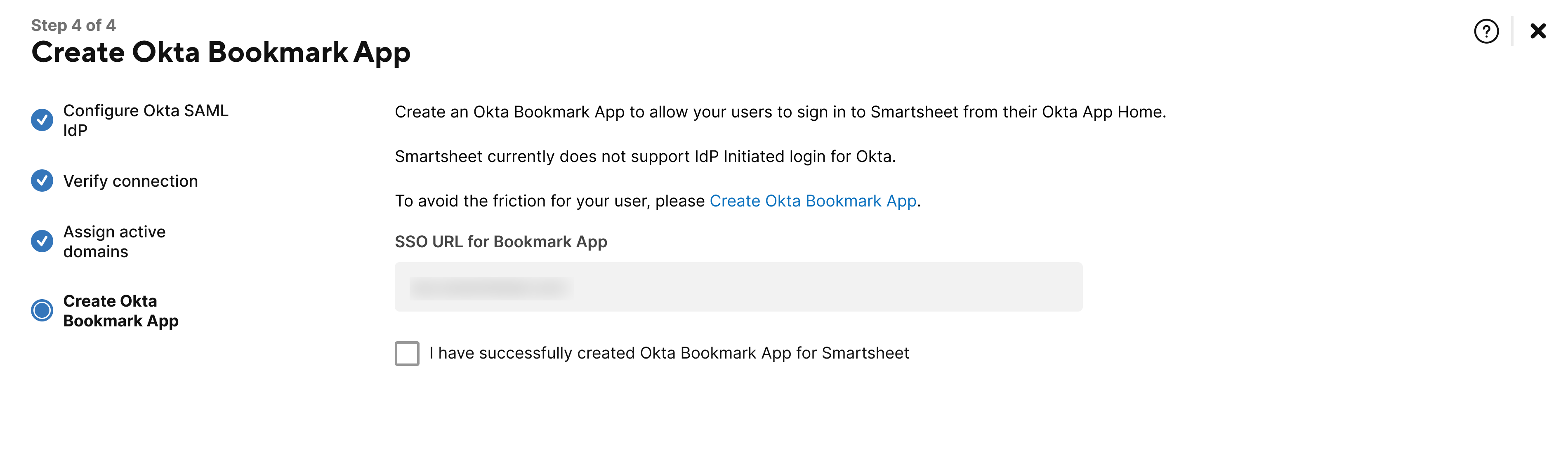

画面の指示に従って Smartsheet をリライング パーティーとして設定し、[次へ] を選択します。

Brandfolder Image

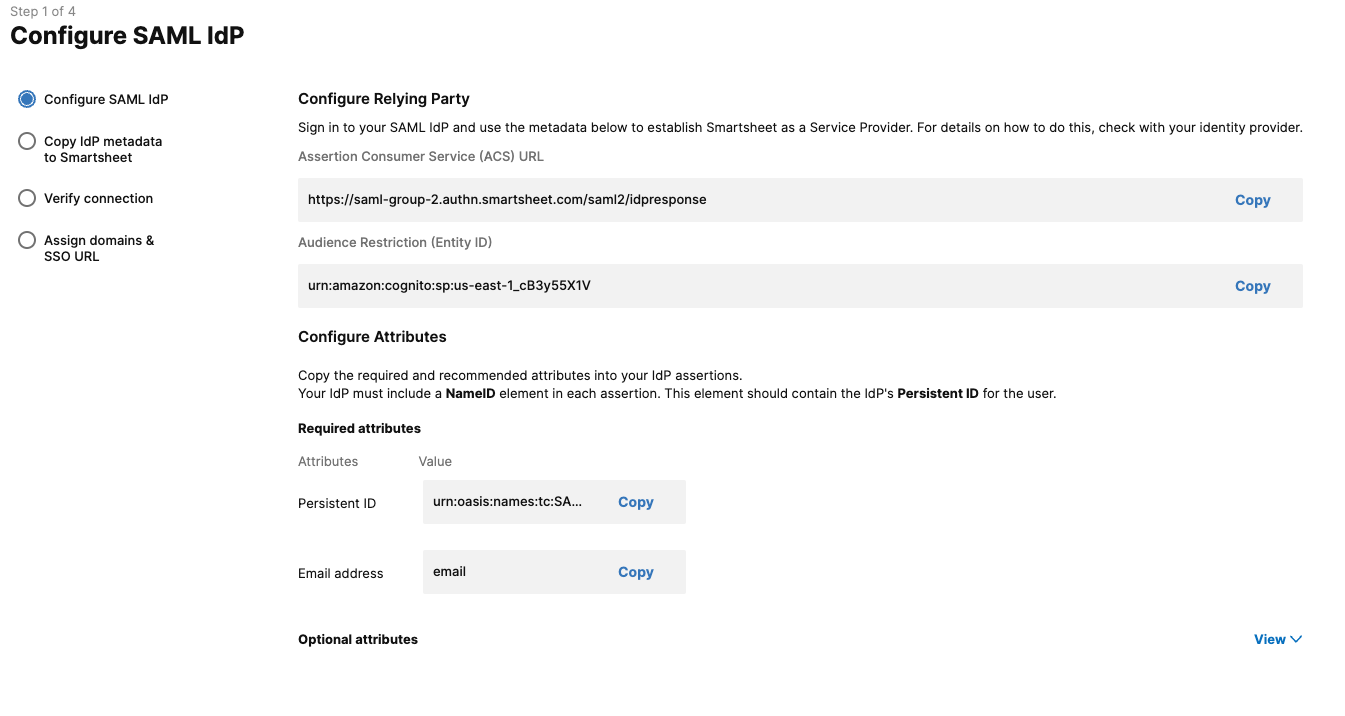

- [Name SAML IdP (SAML IdP に名前を付ける)] フィールドにカスタム SAML 構成の名前を入力します。

SAML IdP のメタデータを、XML ファイルから、または ID プロバイダーから提供された XML ファイルをホストする公開 URL からインポートします。

メタデータのインポートには、XML URL オプションを使用することをお勧めします。

[保存して次へ] を選択します。

Brandfolder Image

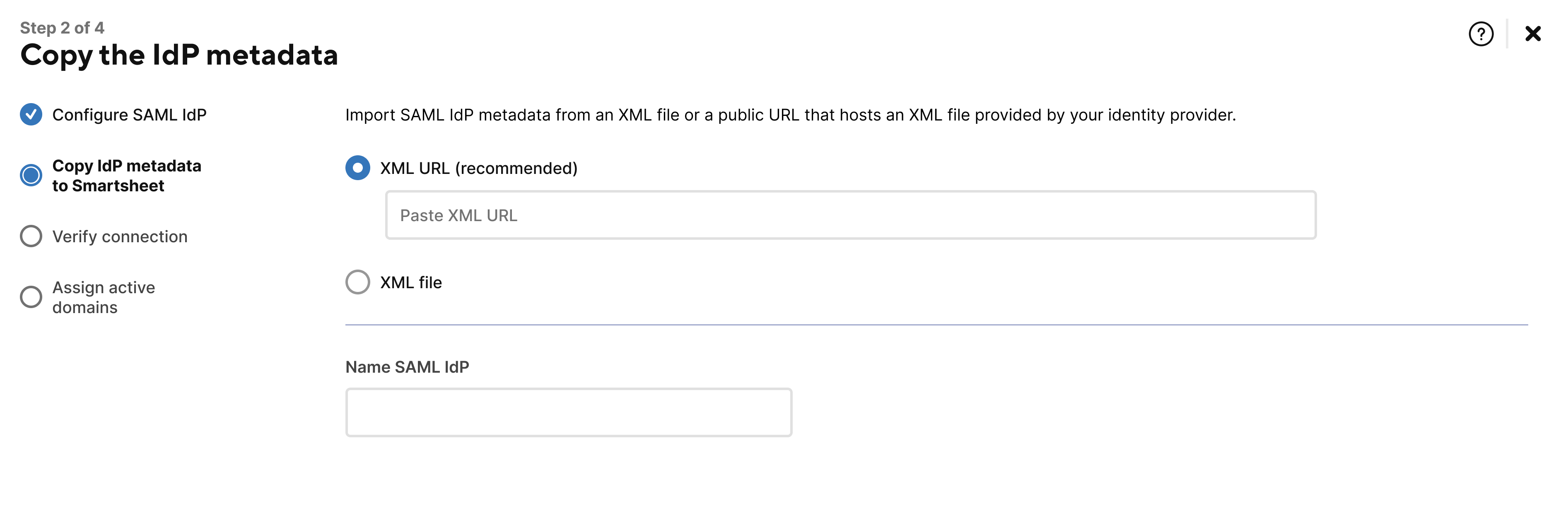

- カスタム SAML IdP を使用して Smartsheet にサインインし、接続をテストします。[接続を検証する] を選択します。

- 接続を確認した後、[接続の検証を正常に完了しました] チェックボックスをオンにします。

[保存して次へ] を選択します。

Brandfolder Image

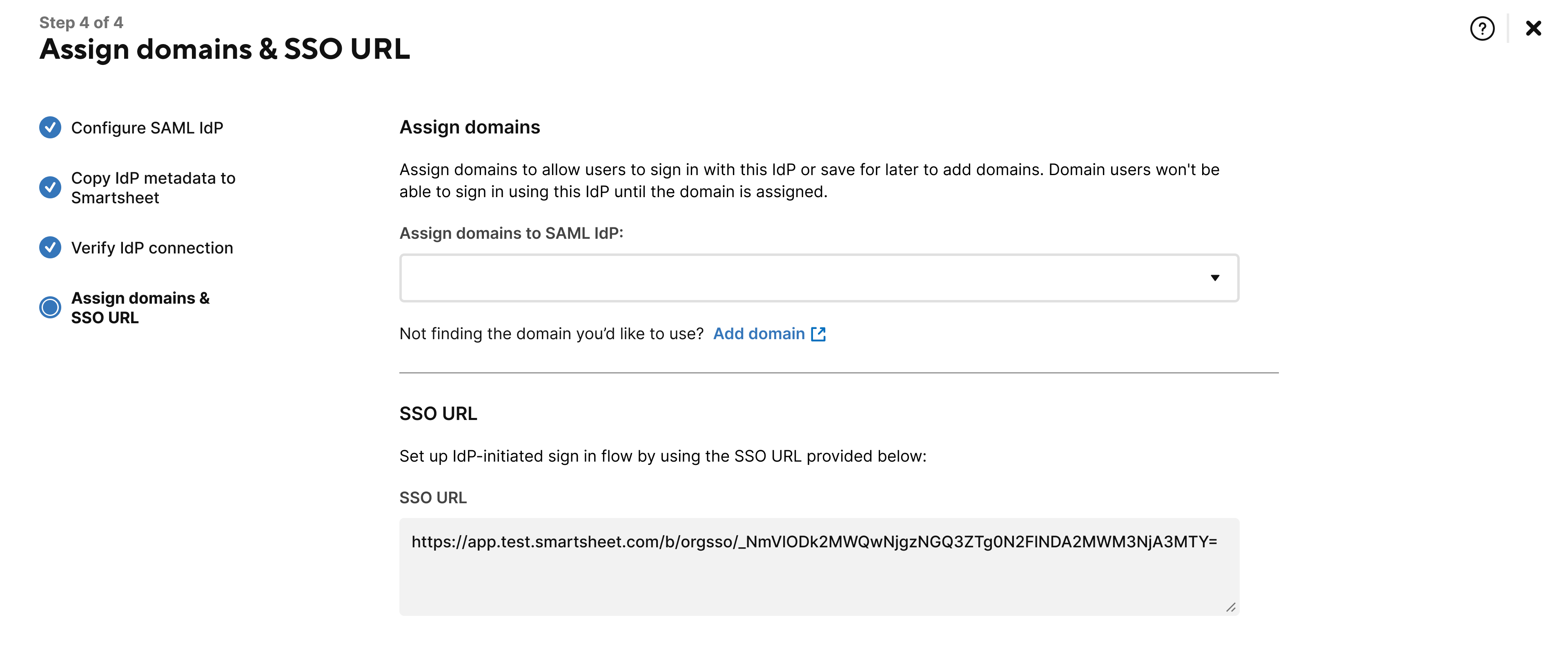

- ドロップダウン フィールドを使用してアクティブ ドメインをカスタム SAML IdP に割り当てるか、[ドメインを追加] を選択して、追加したいドメインを見つけます。

[終了] を選択します。

Brandfolder Image

新しい SAML 構成を有効にするには、最初に SAML IdP 接続を確認する必要があります。

現在のプランレベルの SAML 構成について

- プランレベルの SAML 設定がない場合や、Smartsheet を初めて使用する場合は、ドメインレベルの SAML のみ構成可能となります。ただし、プランレベルの SAML が必要な場合は、Smartsheet サポートまたは Smartsheet の担当者にお問い合わせください。

- 現在のプランレベルまたはドメインレベルの SAML 設定は、Smartsheet の SAML 証明書の有効期限が切れるまで、ドメインに所属するユーザーに対して引き続き機能します。有効期限が切れた証明書についての詳細をご確認ください。

- 管理センターに、現在のプランレベルの SAML 構成が期限切れになるまでの日数を知らせる警告メッセージが表示されます。

- プランレベルとドメインレベルの両方の SAML 構成が存在する場合、ドメインレベルの構成が優先され、ドメイン内のユーザーに対する既存のプランレベルの設定が置き換えられます。

- 現在ご利用のプランで、電子メール/パスワード、Google SSO、SAML などのログイン方法が提供されていて、エンタープライズ プランで特定のドメインにドメインレベルの SAML を設定している場合、そのドメインのユーザーには引き続き同じログイン オプションが表示されます。さらに、プラン タイプに関係なく、新しく構成されたドメインレベルの SAML にもアクセスできます。

留意点

ドメインを検証およびアクティブ化したエンタープライズ プランだけが、ドメインレベルの SAML 設定を構成および適用でき、そのドメイン内のすべてのユーザーに影響を与えます。

ただし、他のエンタープライズ プランで同じドメインが検証済みの場合は、それらのプランでもドラフトのドメインレベルの SAML 構成を設定できます。しかし、それらはドメインをアクティブ化したユーザーではないため、その設定を適用することはできません。

ドメインレベルの SAML 構成で Google SSO や Azure SSO を使用できますか?

最初は、ドメインレベルの構成で SAML のみを使用できます。ドメインレベルの Google SSO/Azure SSO ログイン ポリシーの設定は、後日可能となります。

ドメインレベルの SAML への移行中に問題が発生した場合は、どうすればよいですか?

移行中に問題が発生した場合は、Smartsheet サポートまでご連絡ください。

必要に応じてプランレベルの SSO 設定に戻すことはできますか?

ドメインレベルの SAML 構成に移行した後は、プランレベルの SSO 設定に戻すことはできません。実施前に、この変更に対する準備が整っていることを確認してください。

ドメインレベルの SAML 構成に移行する際に、追加費用は発生しますか?

いいえ。ドメインレベルの SAML 構成を有効にしても、追加費用は発生しません。この機能は、既存の Smartsheet エンタープライズ プランに含まれています。

ドメインごとに異なる SAML を構成することはできますか?

はい。検証とアクティブ化が行われたドメインごとに、異なる SAML 設定を構成できます。この柔軟性により、プランのさまざまなセグメントにわたって、セキュリティ設定をカスタマイズできます。

この変更は現在のユーザーのログイン方法にどのような影響を与えますか?

エンタープライズ プランのシステム管理者によって、検証とアクティブ化が行われたドメインにドメインレベルの SAML が構成されると、そのドメインに所属するすべてのユーザーは、プラン タイプに関係なく、所定の SAML ログイン方法の対象となります。ただし、そのプランに属するエンド ユーザーは、その他のプランレベルの構成 (Google SSO、Azure SSO、電子メールおよびパスワードなど) をすべて利用できます。

ドメインレベルの SAML 構成をアクティブ化すると、既存のユーザー セッションはどうなりますか?

既存のセッションは影響を受けません。ただし、ユーザーがログアウトした後は、新しいドメインレベルの SAML 構成を使用して再度ログインする必要があります。

ドメインレベルの SAML 構成を、プラン全体で段階的に展開できますか?

構成はドメイン レベルで適用されるため、段階的なアプローチではなく、全面的な展開に適しています。

複数のエンタープライズ プランでドメインレベルの SAML 構成を有効にできますか?

ドメインの検証とアクティブ化が行われたエンタープライズ プランのみが、そのドメインに属するすべてのユーザーとプランに対してドメイン SAML ポリシーを設定できます。

ドメインレベルの SAML を活用しながら、ユーザー移動ポリシーを設定できますか?

できません。ユーザー移動ポリシーは、ドメインレベルの SAML 構成と互換性がありません。