ドメイン レベルで Azure を構成することで、プラン全体でドメインに統合 SAML シングル サインオン (SSO) を実装できます。

Smartsheet へのドメインレベルの SAML シングル サインオン用の Azure を構成するには、Smartsheet および Azure のシステム管理者である必要があります

ステップ 1: Azure を Smartsheet に接続する

- Azure AD にログインします。

- ホームページで、[Azure services (Azure サービス)] まで下にスクロールします。

- [Enterprise applications (エンタープライズ アプリケーション)] > [New application (新しいアプリケーション)] > [Create your own application (独自のアプリケーションを作成)] > [Name your application (アプリケーションに名前を付ける)] の順に移動します。たとえば、Smartsheet SAML SSO とします。

- [Non Gallery application (非ギャラリーのアプリケーション)] を選択します。

- 新しいアプリケーション タイルで、[Manage (管理)] セクションの [Single sign-on (シングル サインオン)] > SAML の順に選択します。

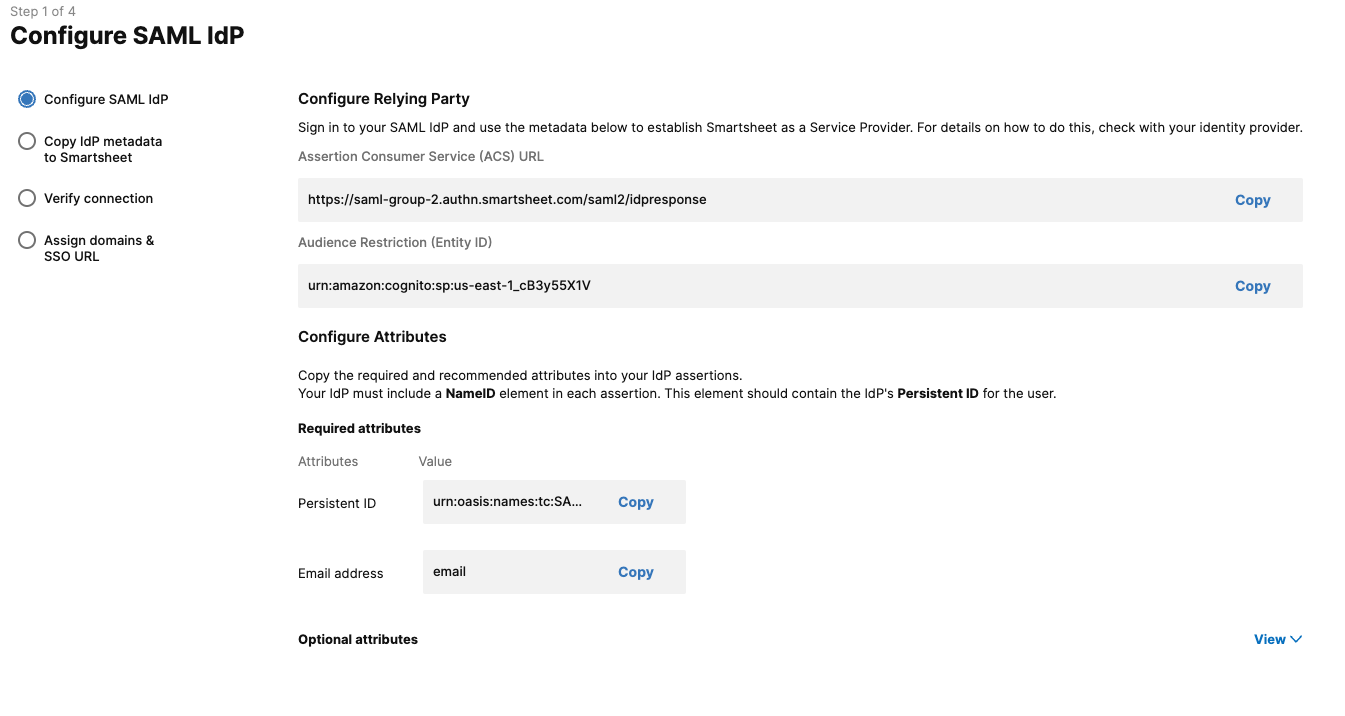

下基本的なSAML構成から値を取得しますSAML IdPを構成する管理センターのページで識別子/エンティティIDそして返信URL/ACS URLフィールド。行き方を学ぶSAML IdPを構成するページ。

これらの値は、Gov プランの SAML 構成には適用されません。

ステップ 2: ユーザー属性とクレームを編集する

- [Basic SAML Configuration (基本的な SAML 構成)] を終了し、[User Attributes & Claims (ユーザー属性 & クレーム)] に移動します。

- [Unique User Identifier (一意のユーザー識別子)] 属性を開きます。

- [Source attribute (ソース属性)] に user.userprincipalname または user.mail を設定します。

- [Name identifier (名前識別子)] フォーマットを [Email address (メール アドレス)] に設定します。

- 編集不可のフィールドが次のように設定されていることを再確認します。

- Name (名前): 名前識別子

- Namespace (名前スペース): http://schemas.xmlsoap.org/ws/2005/05/identity/claims

- 追加のクレームをすべて削除します。

- 次の情報を使用して、必要な電子メール クレームに新しいクレームを追加します。

- Name (名前): 電子メール

- Namespace (名前スペース): このフィールドは空白 (既定) のままにします

- Source (ソース): 属性

Source attribute (ソース属性): user.userprincipalname または user.mail

渡されるソース属性はお客様ご自身が決めることができますが、電子メール アドレスの値を Smartsheet に渡すものである必要があります。

- (オプション) その他の推奨されるクレームを追加します。

- [Given Name (名)] クレームを次のように追加します。

- Name (名前): givenName

- Namespace (名前スペース): このフィールドは空白 (既定) のままにします

- Source (ソース): 属性

- Source attribute (ソース属性): user.givenname

- [Surname (姓)] クレームを次のように追加します。

- Name (名前): surname

- Namespace (名前スペース): このフィールドは空白 (既定) のままにします

- Source (ソース): 属性

- Source attribute (ソース属性): user.surname

- [Given Name (名)] クレームを次のように追加します。

- [SAML Certificates (SAML 署名証明書)] で、次を確認します。

- ステータスが [Active (アクティブ)] に設定されている。

- 正しい通知メール アドレスが設定されている。これにより、証明書の期限が近づくとこの電子メールに通知が届きます。

- アプリの [Federation Metadata URL (フェデレーション メタデータ URL)] をコピーする (推奨) か、[Federation Metadata XML (フェデレーション メタデータ XML)] をダウンロードして、Notepad またはその他のテキスト エディタでファイルを開きます。

- 左パネルから [Manage (管理)] の [Properties (プロパティ)] を選択し、一番下までスクロールして [User assignment required? (ユーザーの割り当てが必要ですか?)] をオフにします。

構成が正しく機能していることを確認したら、このページに戻ってそれを再度オンにして特定のユーザーを割り当てます。

ステップ 3: Smartsheet 管理センターで Azure を構成する

- 管理センターにログインします。

- 画面の左上にあるメニュー アイコンを選択します。

- [設定] > [認証] の順に移動します。

[SAML IdP を追加] を選択するか、既存の IdP で [構成] を選択します。

[SAML IdP の構成] ウィンドウが表示されます。

Brandfolder Image

[次へ] を選択します。

「Azure を Smartsheet に接続する」セクションの手順 6 で Smartsheet を証明書利用者として構成済みであるため、[SAML IdP の構成] から値をコピーする必要はありません。

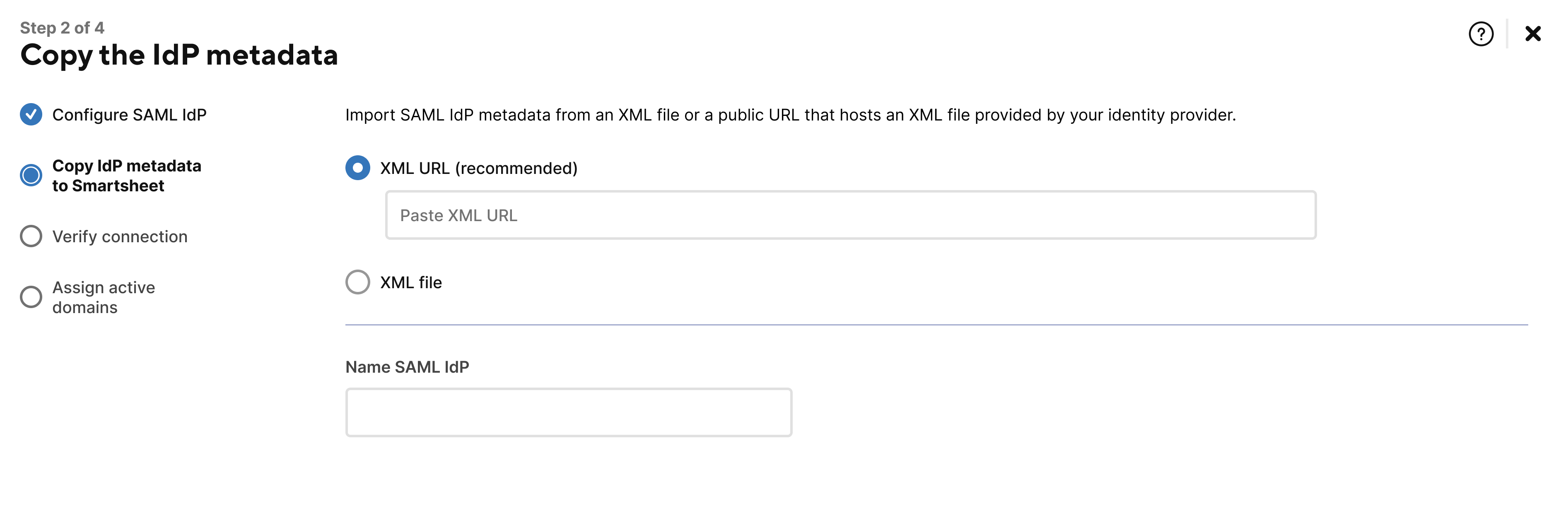

XML URL または XML ファイルを [IdP メタデータを Smartsheet にコピーする] ページに貼り付け、[SAML IdP に名前を付ける] にカスタム SAML 構成の名前を入力します。たとえば、「Azure SAML SSO」と入力します。

「ユーザー属性とクレームを編集する」 セクションの手順 6 でコピーした XML URL または XML ファイルを使用します。

Brandfolder Image

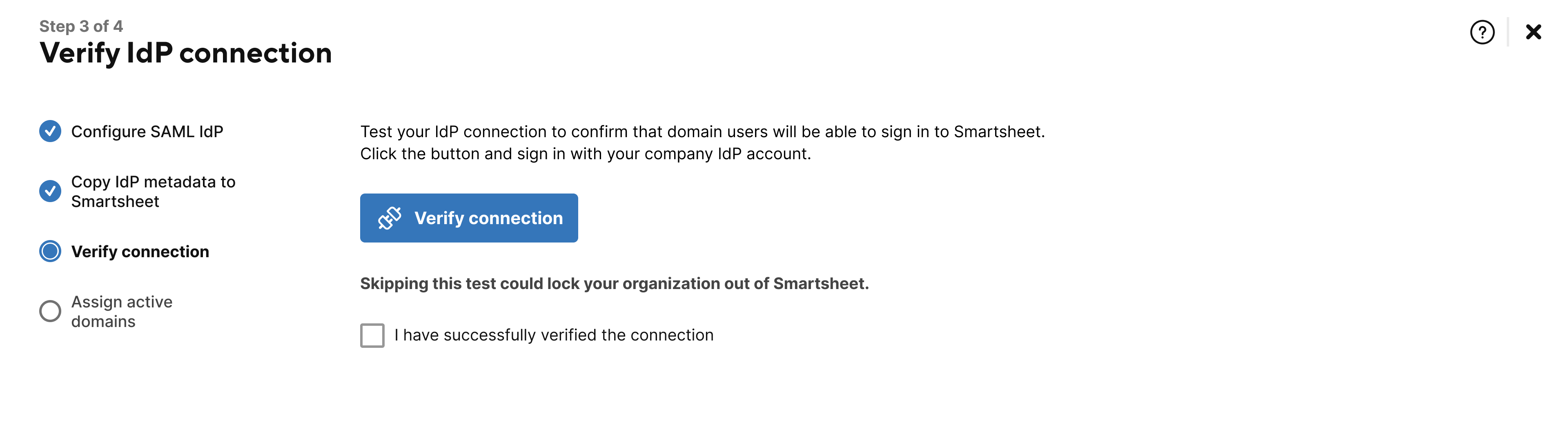

カスタム SAML IdP を使用して Smartsheet にサインインし、接続をテストしてください。[接続を検証する] を選択します。検証が完了したら、[接続の検証を正常に完了しました] チェックボックスをオンにします。

Brandfolder Image

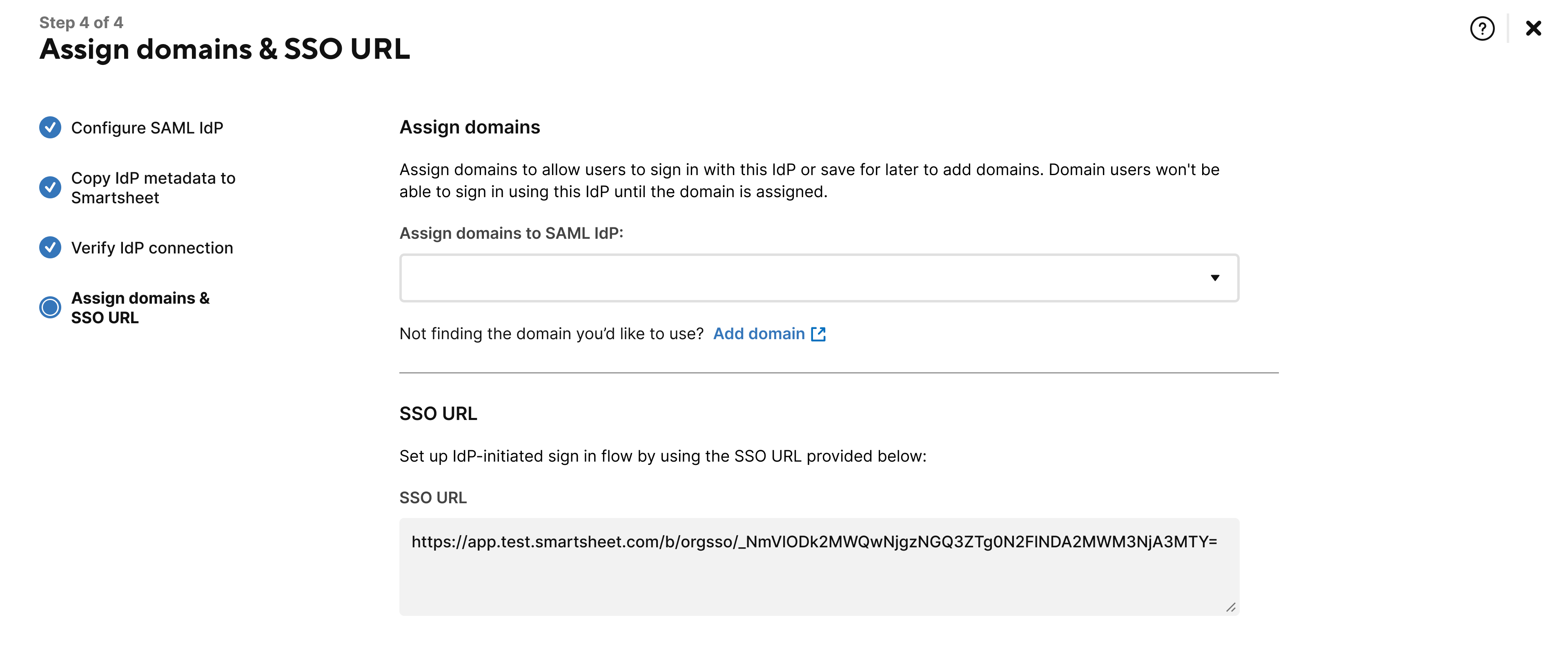

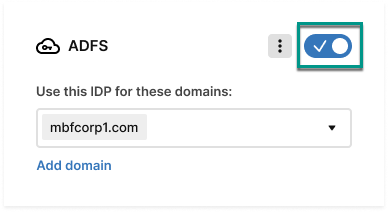

ドロップダウン フィールドを使用してアクティブ ドメインを Azure SAML IdP に割り当てるか、[ドメインを追加] を選択して、追加したいドメインを見つけます。

タイルを通して認証するには、Smartsheet から SSO URL をコピーして、Azure 構成の [Sign On URL (サインオン URL)] フィールドに追加します。サインオン URL を追加しない場合は、タイルを介して認証しようとするとエラーが表示されます。

Brandfolder Image

[終了] > [オンにする] の順に選択します。

管理センターの [認証] ページを開き、トグルがオンになっていることを確認します。

Brandfolder Image

Azure 構成をオンにすると、割り当てられたドメインのユーザーに対して Smartsheet ログイン ページで [組織/団体アカウント] ボタンが表示されるようになり、SAML でのログインに使用できます。