Avant de configurer l'accès géré par IdP sur votre plan Smartsheet, assurez-vous que votre système Identity Provider (IdP) est configuré pour synchroniser les rôles utilisateur avec Smartsheet. Vérifiez les instructions spécifiques à votre IdP, qu'il s'agisse d'Okta, de Microsoft Entra ID ou d'une autre IdP.

Prérequis

- L'accès géré en IdP nécessite SAML SSO au niveau du domaine déjà configuré. Pour continuer, votre système IdP doit disposer d'une intégration de SAML avec Smartsheet.

- Assurez-vous que votre IdP system inclut un attribut de profil utilisateur avec des données de rôle d'utilisateur. Le type de données de l'attribut profile doit être un Chaîne ou Tableau de chaînes.

Remarques

- Les valeurs de l'attribut de profil utilisateur ne peuvent pas avoir 4 octets Caractères UTF-8, qui incluent des émoticônes et des caractères de certaines langues. Si ces caractères sont présents dans les valeurs de rôle, une erreur se produit et l'utilisateur ne peut pas se connecter à Smartsheet.

- Les valeurs contenant des caractères non alphanumériques (à l'exclusion des caractères « . », « - », « * » et « _ ») seront codées au format URL côté Smartsheet.

- L'assertion peut avoir plusieurs valeurs d'attribut de SAML si l'attribut de rôle de profil utilisateur est de type tableau de chaînes.

- Du côté Smartsheet, les valeurs seront réduites en une chaîne délimitée par des virgules et encadrée par des crochets ( [ ] ), pouvant contenir jusqu'à 2 048 caractères.

- Si la longueur maximale est dépassée, les utilisateurs rencontreront une erreur lors de la connexion à Smartsheet. Notez que les caractères codés par formulaire d'URL occuperont des espaces supplémentaires.

Okta

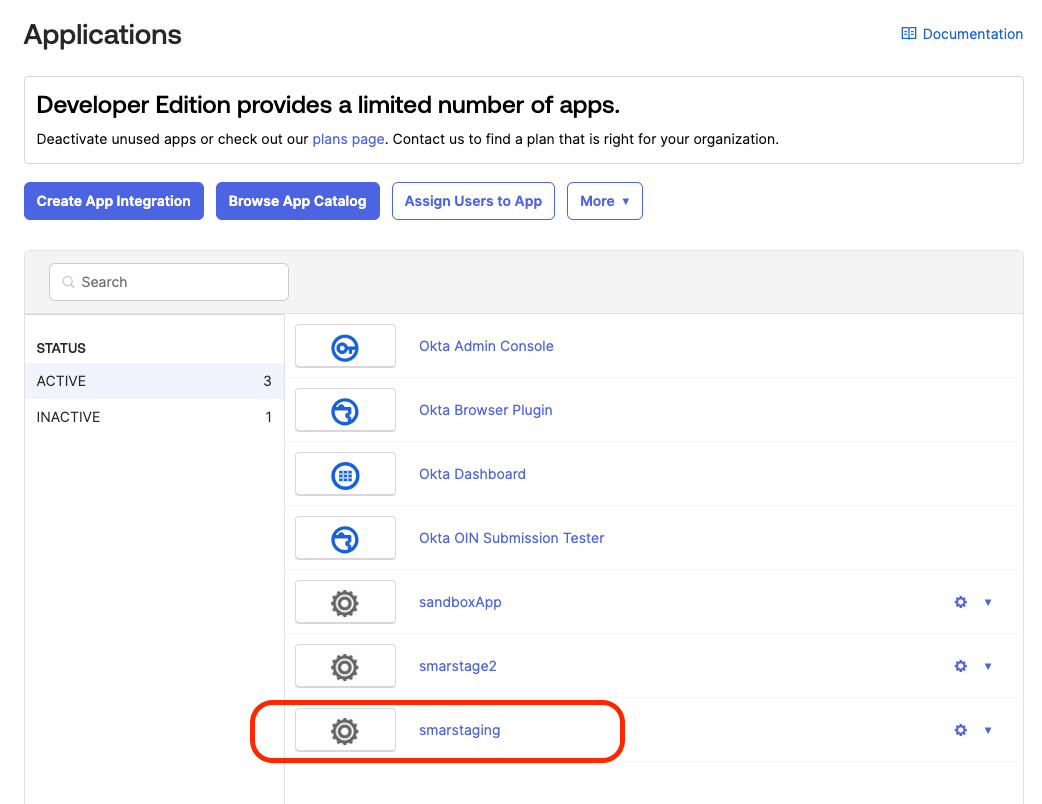

Dans la console Okta Admin, accédez à Applications > Applications, localisez l'intégration existante d'Okta avec Smartsheet et ouvrez-la.

Brandfolder Image

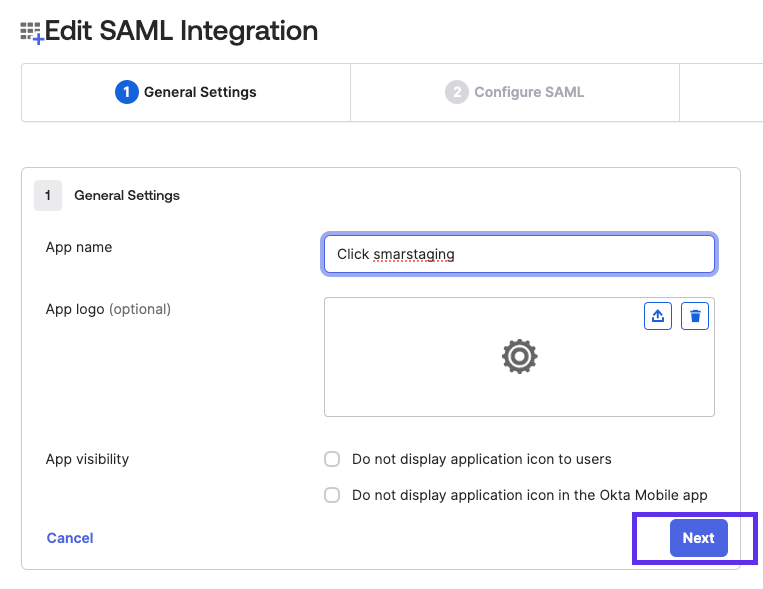

- Dans le Généralités , accédez à l'onglet Paramètres du SAML carte et sélection Modifier.

Sélectionnez Suivant.

Les propriétés d'application existantes se remplissent automatiquement.

Brandfolder Image

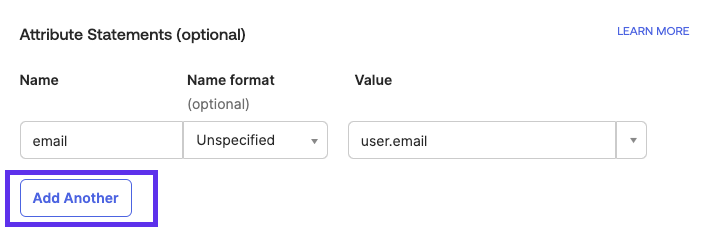

Accéder au Instructions d'attribut (facultatif) dans la partie inférieure et sélectionnez Ajouter un autre.

Brandfolder Image

- Indiquez les valeurs suivantes :

Sélectionner Prévisualiser l'assertion de SAML. L'élément d'attribut suivant s'affiche :

- Sélectionnez Next (Suivant ) > Finish (Terminer).

Microsoft Entra ID (Azure)

- Dans Azure Portal, accédez à Microsoft Entra ID > Gérer > Applications d'entreprise et sélectionnez l'application Smartsheet Enterprise existante qui permet à vos utilisateurs de se connecter à Smartsheet via un SSO au niveau du domaine.

- Accéder à Gérer > Authentification unique et choisir Connexion basée sur le SAML si nécessaire pour voir le Configurer l'authentification unique avec SAML page.

- Accéder à Attributs et revendications > Modifier > Ajouter une nouvelle revendication et fournir les valeurs suivantes :

- Nom : idproles

- Espace de noms : http://schemas.smartsheet.com/ws/2022/03/identity/claims

- Format du nom : URI

- Source : attribut

- Attribut source : Sélectionnez l'attribut source de vos utilisateurs qui contient les rôles.

- Options avancées de revendications de SAML : Cochez la case Exposer la revendication dans les jetons SAML en plus des jetons JWT

- Sélectionnez Enregistrer.

- Lorsque vous revenez à la Configurer l'authentification unique avec SAML , la nouvelle revendication doit être affichée sur la liste.

Autres IdP

- Connectez-vous à la console IdP Admin et localisez l'application Smartsheet existante.

- Localisez l'emplacement où les mappages d'attributs personnalisés sont définis et configurez les éléments suivants :

- Nom de l'attribut : http://schemas.smartsheet.com/ws/2022/03/identity/claims/idproles

Attribut source : Sélectionnez l'attribut source qui contient les rôles.

Il peut y avoir plusieurs valeurs d'attribut si les utilisateurs ont plusieurs rôles.

Testez la configuration pour vérifier si l'IdP prend en charge ces tests. SAML L'assertion résultante doit ressembler à l'exemple ci-dessous :

Étant donné que différents IdP peuvent traiter différemment les attributs personnalisés, ceci est fourni uniquement à titre de référence.

rôle 1 rôle 2 rôle 3