La configuration Azure au niveau du domaine vous permet de mettre en œuvre une authentification unique (SSO) SAML unifiée pour votre domaine sur tous les forfaits.

Vous devez être administrateur système sur Smartsheet et Azure pour configurer Azure pour l’authentification unique (SSO) SAML au niveau du domaine sur Smartsheet

Étape 1 : Connecter Azure AD à Smartsheet

- Connectez-vous à Azure AD.

- Sur la page d’accueil, faites défiler jusqu’à Azure services (Services Azure).

- Accédez à Enterprise applications > New application > Create your own application > Name your application (Applications d’entreprise > Nouvelle application > Créer votre propre application > Nommer votre application). Par exemple, Smartsheet SAML SSO.

- Sélectionnez l’option Non Gallery application (Application hors galerie).

- Dans la vignette de la nouvelle application, sélectionnez Single sign-on > SAML (Authentification unique > SAML) sous la section Manage (Gérer).

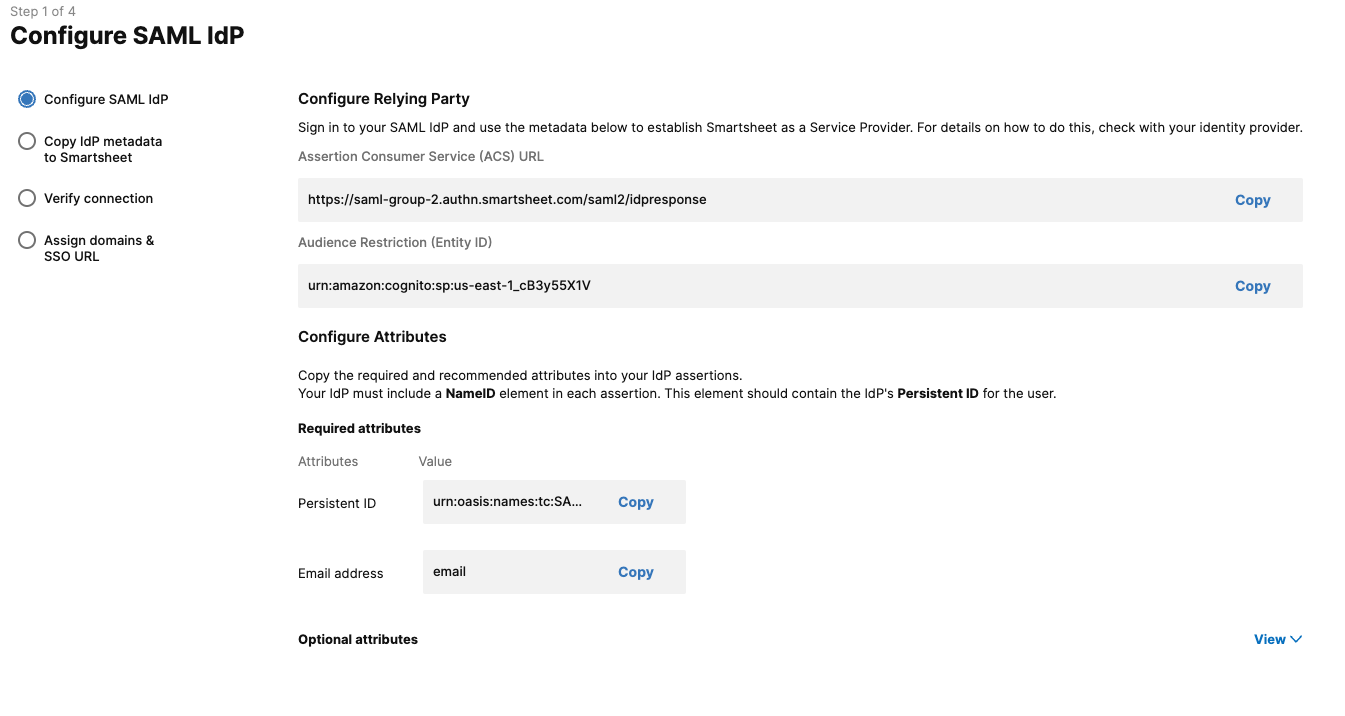

Sous Configuration de base du SAML, récupérez les valeurs de la Configurer l'IdP de SAML dans le Centre d'administration et entrez-les dans le champ Identificateur/ID d'entité et URL de réponse/URL ACS champs. Apprenez à vous rendre au Configurer l'IdP de SAML page.

Ces valeurs ne s’appliquent pas aux configurations SAML des forfaits Smartsheet pour le secteur public.

Étape 2 : Modifier les attributs utilisateur et les revendications

- Quittez Basic SAML Configuration (Configuration SAML de base) et accédez à User Attributes & Claims (Attributs utilisateur et revendications).

- Ouvrez l’attribut Unique User Identifier (ID d’utilisateur unique) :

- Définissez Source attribute (Attribut source) sur user.userprincipalname (user.nomutilisateur principal) OU user.mail (email.utilisateur).

- Définissez la mise en forme de la valeur Name identifier (ID de nom) sur Email address (Adresse e-mail).

- Vérifiez que les champs non modifiables sont définis comme suit :

- Name (Nom) : nameidentifier (idnom)

- Namespace (Espace de noms) : http://schemas.xmlsoap.org/ws/2005/05/identity/claims

- Supprimez toutes les revendications supplémentaires.

- Ajoutez une nouvelle revendication pour la revendication d’adresse e-mail requise avec les éléments suivants :

- Name (Nom) : adresse e-mail

- Namespace (Espace de noms) : laisser ce champ vide (par défaut)

- Source : attribut

Source attribute (Attribut source) : user.userprincipalname (user.nomutilisateur principal) OU user.mail (email.utilisateur).

L’attribut source transmis dépend de vous en tant que client. Cependant, il doit transmettre la valeur de l’adresse e-mail à Smartsheet.

- (Facultatif) Ajoutez d’autres revendications recommandées :

- Ajoutez une revendication Given Name (Nom de naissance) :

- Name (Nom) : givenName (Nomnaissance)

- Namespace (Espace de noms) : laisser ce champ vide (par défaut)

- Source : attribut

- Source attribute (Attribut source) : user.givenname (nomnaissance.utilisateur)

- Ajoutez une revendication Surname (Nom) comme suit :

- Name (Nom) : surname (nom)

- Namespace (Espace de noms) : laisser ce champ vide (par défaut)

- Source : attribut

- Source attribute (Attribut source) : user.surname (nom.utilisateur)

- Ajoutez une revendication Given Name (Nom de naissance) :

- Sous SAML Certificates (Certificats SAML), vérifiez les points suivants :

- Le statut est défini sur Active (Actif).

- L’adresse e-mail de notification est correct. Vous serez ainsi averti lorsque le certificat approche de sa date d’expiration.

- Copiez l’URL des métadonnées de fédération d’application (recommandé) ou téléchargez le fichier XML des métadonnées de fédération et ouvrez le fichier dans un bloc-notes ou un autre éditeur de texte brut de votre choix.

- Dans le panneau de gauche, sous la section Manage (Gérer), sélectionnez Properties (Propriétés) et faites défiler vers le bas pour désactiver User assignment required? (Affectation d’utilisateur requise ?).

Une fois que vous avez confirmé qu’elle est configurée et fonctionne comme prévu, vous pouvez revenir à cette page pour la réactiver et affecter des utilisateurs spécifiques.

Étape 3 : Configurer Azure dans le centre d’administration de Smartsheet

- Connectez-vous au centre d’administration.

- Sélectionnez l’icône Menu dans le coin supérieur gauche de l’écran.

- Accédez à Paramètres > Authentification.

Sélectionnez Ajouter un IdP SAML ou sélectionnez Configurer sur votre IdP existant.

La fenêtre Configurer l’IdP SAML s’affiche.

Brandfolder Image

Sélectionnez Suivant.

Vous n’avez pas besoin de copier les valeurs de la fenêtre Configurer l’IdP SAML, car vous avez déjà configuré Smartsheet en tant que partie de confiance à l’étape 6 de la section Connecter Azure à Smartsheet.

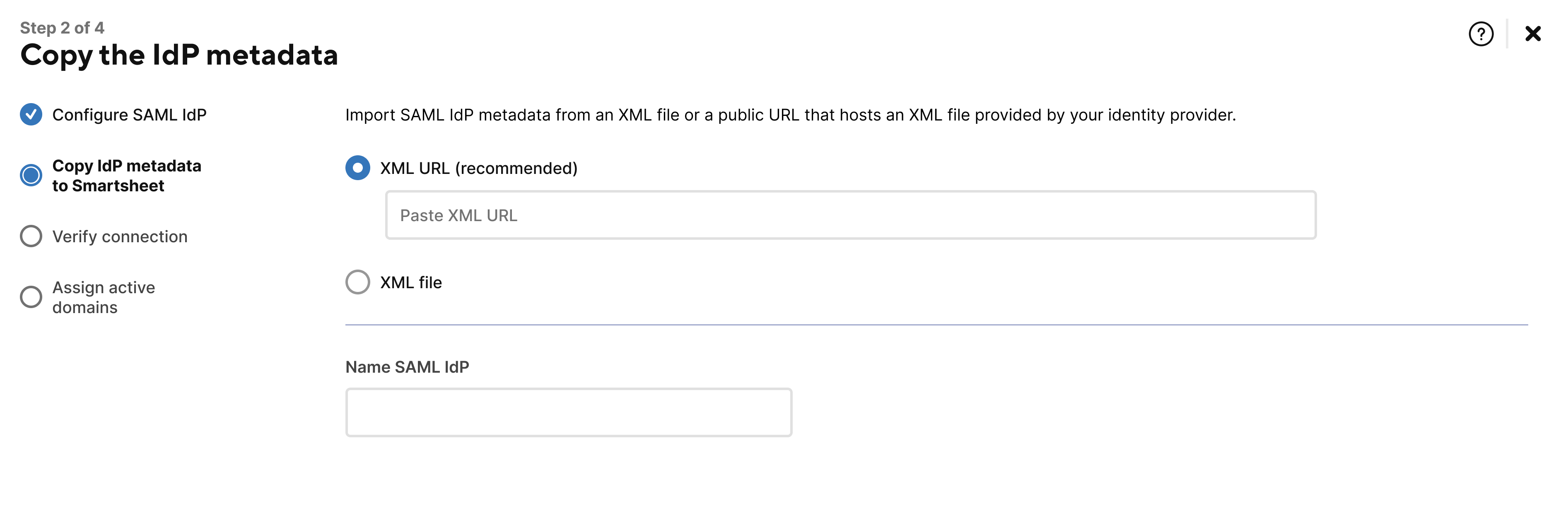

Collez l’URL XML ou le fichier XML sur la page Copier les métadonnées de l’IdP vers Smartsheet et saisissez un nom pour votre configuration SAML personnalisée dans le champ Name SAML IdP (Nommer l’IdP SAML). Par exemple, « Azure SAML SSO ».

Utilisez l’URL XML ou le fichier XML que vous avez copié à l’étape 6 de la section Modifier les attributs utilisateur et les revendications.

Brandfolder Image

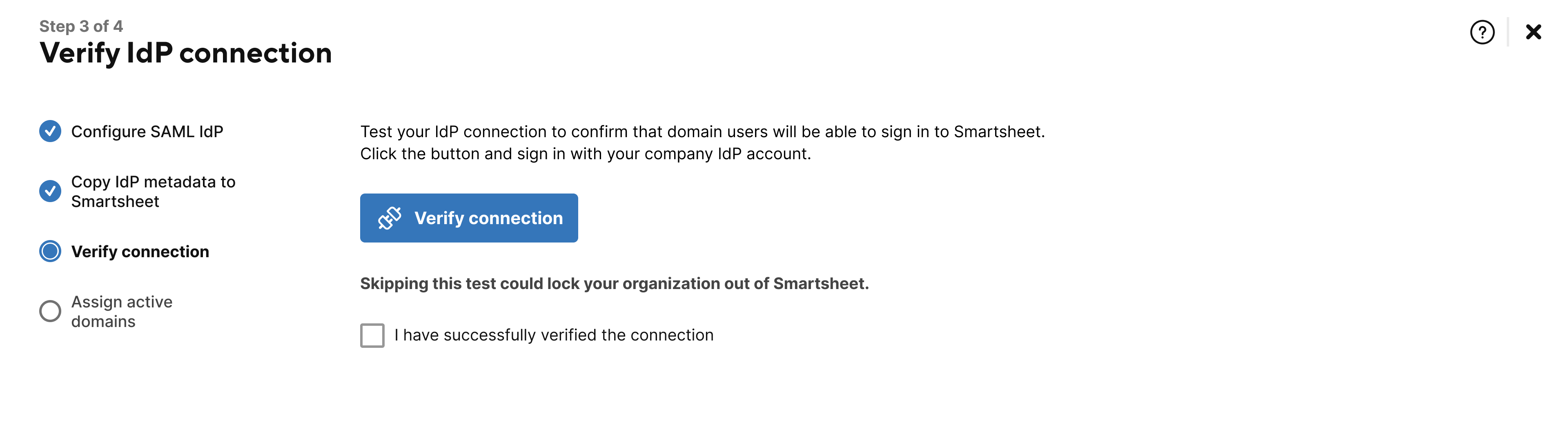

Vous devez tester votre connexion en vous connectant à Smartsheet à l’aide de votre IdP SAML personnalisé. Sélectionnez Vérifier la connexion. Une fois la vérification effectuée, cochez la case J’ai vérifié la connexion..

Brandfolder Image

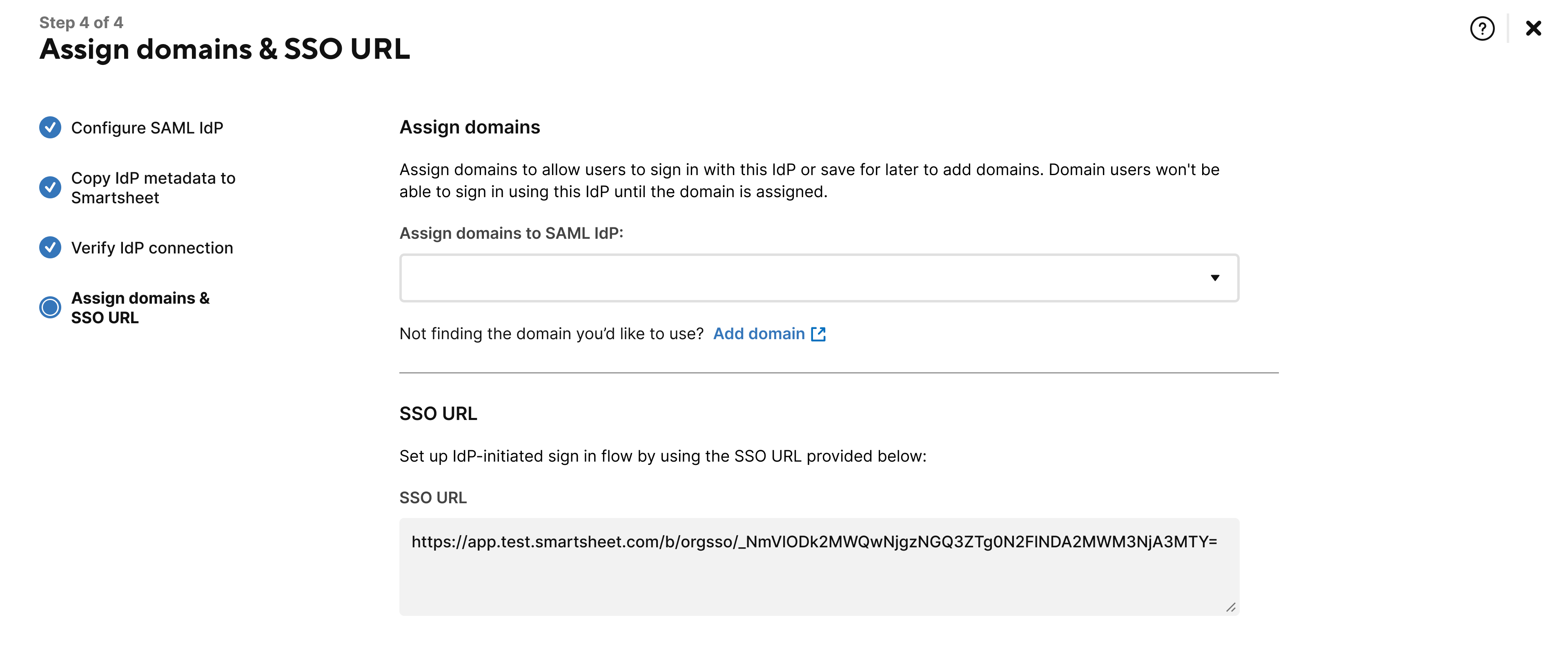

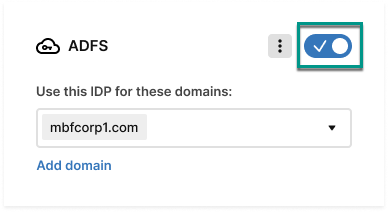

Utilisez le champ déroulant pour attribuer vos domaines actifs à votre IdP SAML Azure ou sélectionnez Ajouter un domaine pour trouver les domaines que vous souhaitez ajouter.

Pour vous authentifier via la vignette, copiez l’URL SSO à partir de Smartsheet et ajoutez-la au champ Sign On URL (URL de connexion) dans votre configuration Azure. Si vous n’ajoutez pas l’URL de connexion, une erreur apparaîtra si vous essayez de vous authentifier via la vignette.

Brandfolder Image

Sélectionnez Terminer > Activer.

Retournez à la page Authentification dans le centre d’administration et vérifiez que l’option est activée.

Brandfolder Image

Après avoir activé votre configuration Azure, les utilisateurs du domaine attribué doivent voir le bouton Votre compte d’entreprise sur la page de connexion à Smartsheet, qu’ils peuvent utiliser pour se connecter via SAML.