Die Richtlinien „Arbeitskonten mit SSO verlangen“ und „MFA verlangen“ erhöhen die Sicherheit bei der externen Freigabe, da externe Mitarbeiter*innen verpflichtet werden, sich per Einmalanmeldung (SSO) und mit einer zusätzlichen Authentifizierungsebene (MFA verlangen) anzumelden, um Zugriff auf Inhalte zu erhalten, die Sie für sie freigeben.

Was sind externe Mitarbeiter*innen?

Externe Mitarbeiter*innen sind Benutzer*innen, die zur Zusammenarbeit an einem Sheet oder Arbeitsbereich eingeladen wurden, deren E-Mail-Adresse jedoch nicht mit den Domänen im Plan übereinstimmt, zu dem das Sheet oder der Arbeitsbereich gehört, und die kein Mitglied dieses Plans sind.

Diese Richtlinien stellen sicher, dass Ihre externen Mitarbeiter*innen (Benutzer*innen, die von außerhalb der validierten Domänen Ihrer Organisation eingeladen werden) eine sichere Methode zur Anmeldung verwenden, die außerdem passiv überprüft, dass sie noch bei der Organisation beschäftigt sind, mit der Sie zusammenarbeiten möchten.

Wenn externe Mitarbeiter*innen versuchen, auf ein Asset zuzugreifen, für das SSO/MFA erforderlich ist, wird den Benutzer*innen eine Aufforderung angezeigt, sich per Einmalanmeldung anzumelden. Externe Mitarbeiter*innen müssen die Schaltfläche Mit Ihrem Firmenkonto anmelden verwenden, um ihre Identität mit den SSO-Anmeldedaten ihres Unternehmens zu bestätigen. Um für die Anmeldung bei Smartsheet SAML/SSO zu verwenden, müssen Kunden*innen mit Enterprise-Plänen diese Methode einrichten. Für Benutzer*innen mit Enterprise-Plan kann die Konfiguration auf Planebene und für alle Benutzer*innen mit einer bestimmten E-Mail-Domäne auf Domänenebene erfolgen.

Während „Arbeitskonten mit SSO verlangen“ auf Planebene eingerichtet ist, kann „MFA verlangen“ im gesamten Konto oder auf bestimmte Arbeitsbereiche angewendet werden. Systemadmins können Arbeitsbereichsadmins die Entscheidung überlassen, ob die zusätzliche Sicherheitsebene auf bestimmte Arbeitsbereiche angewendet werden soll, deren Inhaber*in sie sind.

Die Richtlinien gelten für Sheets, Berichte und Dashboards, also alle Elemente, die mit einem Arbeitsbereich verknüpft werden können.

Nach der Aktivierung gelten die Richtlinien „Arbeitskonten mit SSO verlangen“ und „MFA verlangen“ ausschließlich für Kernelemente (Sheets, Berichte und Dashboards) innerhalb der Smartsheet-Hauptanwendung, mit Ausnahme von Elementen in Smartsheet-Premium-Apps.

Arbeitskonten mit SSO verlangen

„Arbeitskonten mit SSO verlangen“ ist eine Richtlinie auf Planebene, die dafür sorgt, dass der Zugriff auf Smartsheet auf Benutzer*innen mit Unternehmensanmeldung (SSO) beschränkt ist, wodurch das Risiko potenziell unbefugter Zugriffe verringert wird.

Unterstützte Methoden

- Azure-Arbeitskonto

- Google-Arbeitskonto (ISP-Domänen, d. h. Nicht-Arbeitskonten funktionieren nicht)

- SAML SSO

Um einen SAML 2.0-konforme IdP zu verwenden, müssen externe Mitarbeiter*innen Teil eines Enterprise-Plans sein, in dem ein SAML 2.0-Identityprovider für die Authentifizierung bei Smartsheet konfiguriert ist.

MFA verlangen

Gemäß dieser Richtlinie müssen sich externe Mitarbeiter per Multi-Faktor-Authentifizierung (MFA) authentifizieren, wodurch für sie die Sicherheit mit einer zusätzlichen Verifizierungsebene erhöht wird. Dadurch wird sichergestellt, dass selbst bei Kompromittierung eines Kennworts unbefugter Zugriff durch die MFA-Funktionalität vereitelt werden kann.

Wenn der Identityprovider (IdP) eines externen Mitarbeiters bzw. einer externen Mitarbeiterin MFA nicht unterstützt oder den Status des MFA-Abschlusses nicht an Smartsheet übermittelt, dient unsere proprietäre E-Mail-basierte MFA als Backup.

Unterstützte Methoden

- SAML (Okta, Azure, AD FS)

- Microsoft-Arbeitskonto

Einmaliges Kennwort per E-Mail

E-Mail-basierte MFA

Dies ist ein einmaliger, zeitlich begrenzter Kennwortmechanismus (OTP), der per E-Mail bereitgestellt wird. Er wurde entwickelt, um Szenarien zu adressieren, in denen eine standardmäßige MFA über die IdP des Mitarbeiters nicht möglich ist.

Wenn das System nicht feststellen kann, dass der externe Mitarbeiter die MFA für ein Asset abgeschlossen hat, für das die Richtlinie gilt, wird, sobald er auf das Asset klickt, eine E-Mail an sein Konto gesendet.

Wenn der Benutzer den Bestätigungscode dreimal hintereinander falsch eingibt, muss er 30 Minuten warten, um es erneut zu versuchen.

Über die Mobil-App

Die Smartsheet-Mobil-App beachtet alle in Admin Center aktivierten Richtlinien für den sicheren externen Zugriff, genau wie die Web- und Desktop-Apps.

Systemadmins

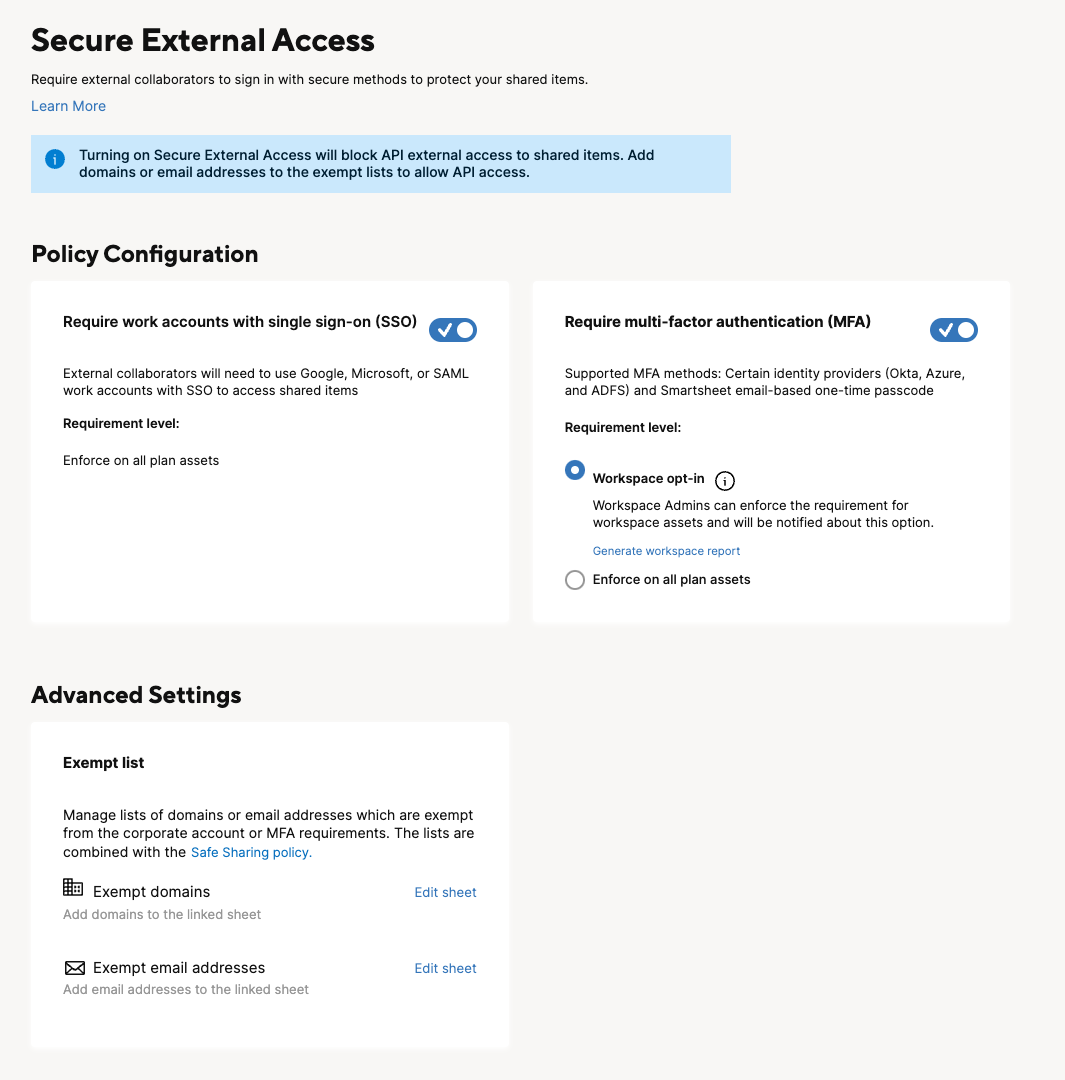

So aktivieren Sie die Richtlinie „Arbeitskonten mit SSO verlangen“:

- Gehen Sie zu Admin Center.

- Wählen Sie das Menüsymbol aus und navigieren Sie zu Einstellungen > Sicherer externer Zugriff.

Klicken Sie auf den Schalter Require work accounts with single sign-on (SSO) (Arbeitskonten mit Einmalanmeldung (SSO) verlangen), um die Richtlinie zu aktivieren.

Wenn SSO für die interne Anmeldeoption nicht aktiviert ist, wird die Richtlinie „Arbeitskonten mit SSO verlangen“ automatisch deaktiviert.

So aktivieren Sie die Richtlinie „MFA verlangen“:

- Gehen Sie zu Admin Center.

- Wählen Sie das Menüsymbol aus und navigieren Sie zu Einstellungen > Sicherer externer Zugriff.

- Verwenden Sie den Umschalter MFA verlangen, um die Richtlinie zu aktivieren.

- Um Arbeitsbereichsadministratoren das Anwenden der Richtlinie auf bestimmte Arbeitsbereiche zu gestatten, wählen Sie die Schaltfläche Für Arbeitsbereich anwenden aus.

- Um die Richtlinie für alle Assets im Plan zu erzwingen, wählen Sie Für alle Plan-Assets erzwingen aus.

Arbeitsbereichsadmins

- Arbeitsbereichsadmins können die Richtlinie „Arbeitskonten mit SSO verlangen“ auf Planebene nicht einrichten. Diese Konfiguration muss von einem bzw. einer Systemadmin vorgenommen werden.

- Wenn ein Systemadministrator Für Arbeitsbereich anwenden aktiviert, können Arbeitsbereichsadministratoren die Richtlinie „MFA verlangen“ für bestimmte Arbeitsbereiche erzwingen.

Wählen Sie zum Generieren eines Berichts mit allen Arbeitsbereichen, für welche die Richtlinie „MFA verlangen“ gilt, Opt-in-Bericht generieren aus. Die Tabelle zum Arbeitsbereichsbericht enthält den Namen des Arbeitsbereichs, die Angabe, ob die Richtlinie „MFA verlangen“ für jeden Arbeitsbereich gilt, sowie einen URL-Link für den Zugriff darauf und eine Liste der Benutzer*innen mit Adminberechtigungen für den Arbeitsbereich.

Sie können auch die öffentliche Sheet-API verwenden, um auf diesen Bericht zuzugreifen und seine Sheet-ID nachzuverfolgen.

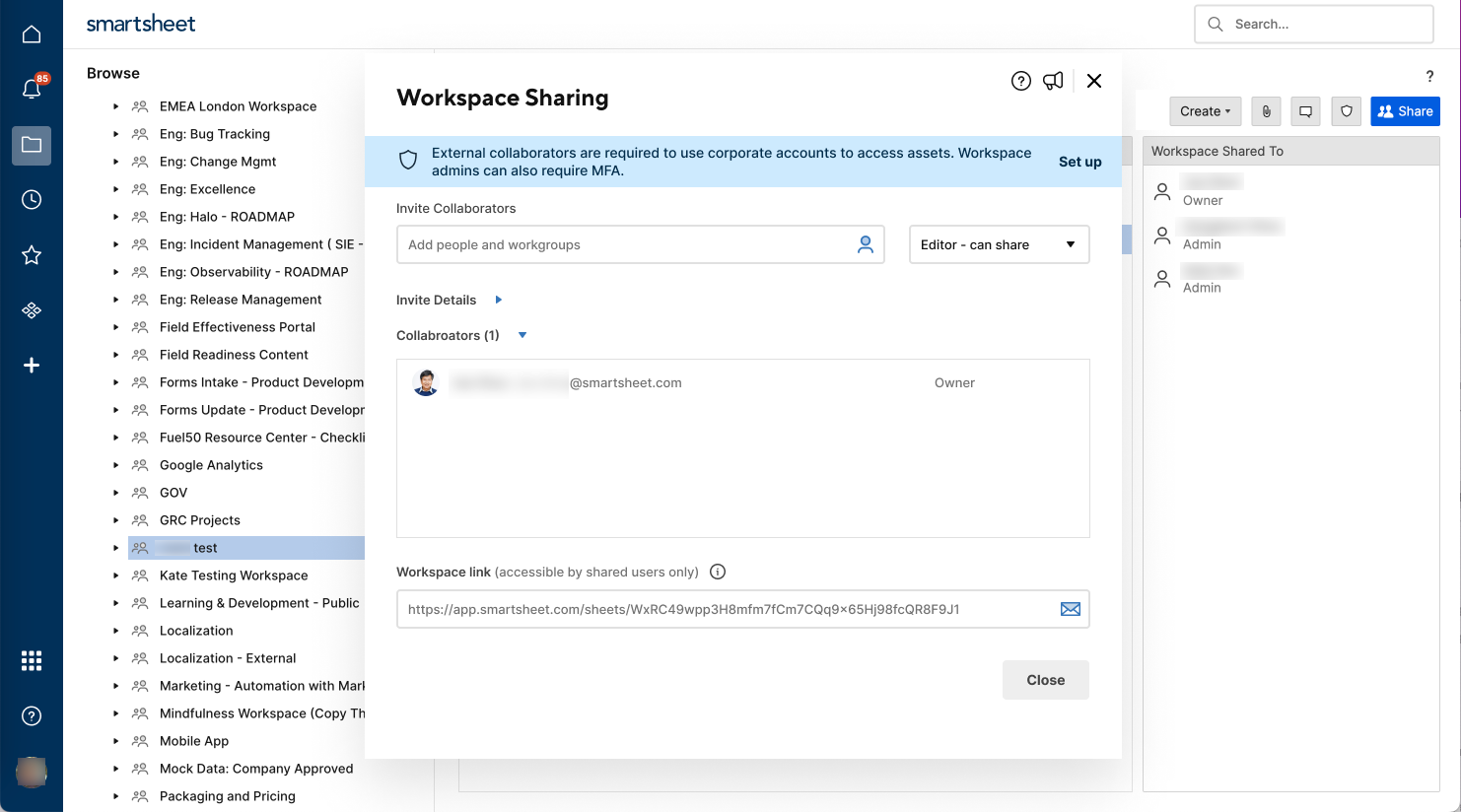

So aktivieren Sie MFA für den Zugriff auf Arbeitsbereiche:

- Rufen Sie einen Arbeitsbereich auf und wählen Sie oben rechts Freigeben aus.

- Wählen Sie oben im Freigabefenster Einrichten aus.

- Verwenden Sie den Umschalter MFA verlangen, um die Funktion zu aktivieren. Die Einstellungen gelten für alle Elemente im Arbeitsbereich, nicht nur für einzelne Elemente.

Liste der Ausnahmen

Mit der Liste der Ausnahmen (auch als Liste der vertrauenswürdigen Domänen bezeichnet) können Systemadministratoren Domänen und einzelne E-Mail-Adressen angeben, die von den Richtlinien ausgenommen sind.

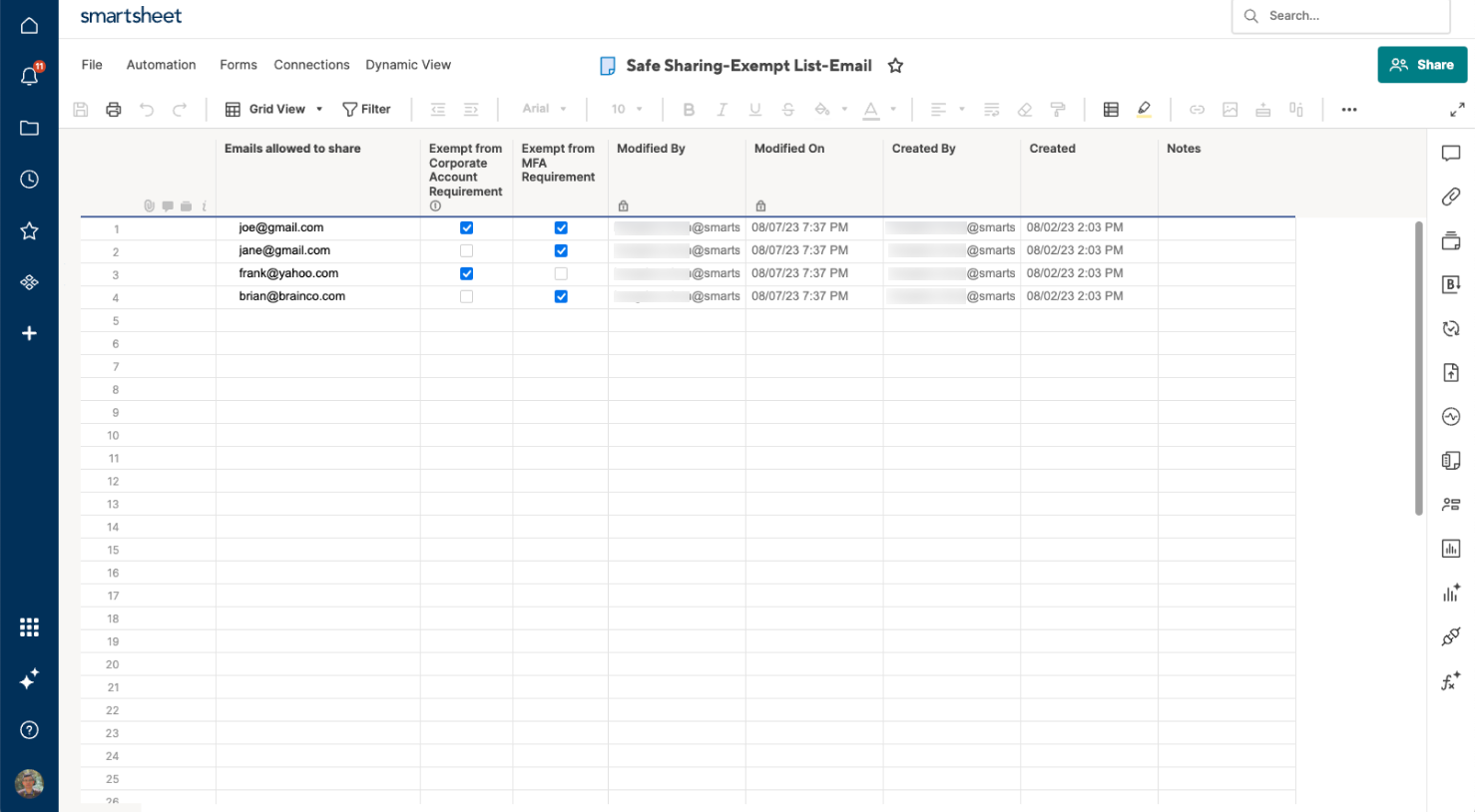

Die Aktivierung einer Liste der Ausnahmen initiiert die Erstellung eines Sheets mit spezifischen Spalten. Alle Systemadministratoren haben Zugriff auf dieses Sheet.

So erstellen Sie eine Liste der Ausnahmen:

- Gehen Sie zu Admin Center.

- Wählen Sie das Menüsymbol aus und navigieren Sie zu Einstellungen > Sicherer externer Zugriff.

- Wählen Sie unter Erweiterte Einstellungen für eine der folgenden Optionen Sheet erstellen aus:

- Ausgenommene Domänen

- Ausgenommene E-Mail-Adressen

- Um neue Domänen oder E-Mail-Adressen zur Liste der Ausnahmen hinzuzufügen, geben Sie sie in die Spalte Domänen/E-Mail-Adressen, die Freigabe erhalten ein und verwenden Sie die Kontrollkästchenspalten, um anzugeben, ob die Entität von den Richtlinien ausgenommen ist.

Sheet für Liste der Ausnahmen

Systemadministratoren können dem Sheet nur Zeilen hinzufügen, diese bearbeiten und löschen. Das Sheet enthält die folgenden Spalten:

| Spaltenname | Beschreibung |

|---|---|

| Spaltenname Domänen/E-Mails, die zur Freigabe zugelassen sind | Beschreibung Listet die Domänen/E-Mail-Adressen auf, für die Inhalte freigegeben werden dürfen. |

| Spaltenname Befreit von Unternehmenskonto-Anforderung | Beschreibung Wenn dieses Kontrollkästchen aktiviert ist, wird die Domäne/E-Mail-Adresse davon befreit, dass für den Zugriff auf freigegebene Inhalte eine Anmeldung mit Unternehmenskonto erforderlich ist. |

| Spaltenname Befreit von MFA-Anforderung | Beschreibung Wenn dieses Kontrollkästchen aktiviert ist, wird die Domäne/E-Mail-Adresse davon befreit, dass für den Zugriff auf freigegebene Inhalte die Multi-Faktor-Authentifizierung (MFA) erforderlich ist. |

| Spaltenname Geändert von | Beschreibung Gibt an, welche*r Benutzer*in zuletzt Änderungen an der Zeile vorgenommen hat. Das sorgt für Verantwortlichkeit und ermöglicht die Nachverfolgung von Aktualisierungen. |

| Spaltenname Geändert am | Beschreibung Zeigt das Datum und die Uhrzeit der letzten Änderung an, die an der Zeile vorgenommen wurde. So können alle Änderungen zeitlich erfasst werden. |

| Spaltenname Erstellt von | Beschreibung Identifiziert den oder die Benutzer*in, der bzw. die den Eintrag im Sheet ursprünglich erstellt hat, wodurch der Ursprung der Daten festgelegt wird. |

| Spaltenname Erstellt | Beschreibung Zeigt das Datum und die Uhrzeit der Erstellung des Eintrags an. Dies sorgt für einen zeitlichen Kontext. |

| Spaltenname Hinweise | Beschreibung Ein offenes Feld für weitere Informationen, Kommentare oder Begründungen zum Status der Domäne/E-Mail-Adresse. |

API-Aufrufe

Externe Mitarbeiter*innen, die öffentliche API-Aufrufe verwenden, um auf freigegebene Smartsheet-Assets zuzugreifen, die durch die Richtlinien „Arbeitskonten mit SSO verlangen“ oder „MFA verlangen“ geschützt sind, können nur dann über die Smartsheet-API Zugriff auf diese Assets erlangen, wenn sich ihre Domäne oder E-Mail-Adresse auf der Liste der Ausnahmen befindet oder wenn es sich um eine validierte Domäne des Plans handelt.

Wenn Ihre externen Mitarbeiter*innen Probleme beim Zugriff auf für sie freigegebene Assets haben, sollten sie sich an den oder die Systemadmin des entsprechenden Plans wenden.

Weitere wichtige Informationen

- Diese Richtlinien gelten für Benutzer, die weder einer validierten Domäne im Plan, der die Richtlinie aktiviert hat, noch einer Domäne/E-Mail-Adresse, die in der Liste der Ausnahmen für diese Richtlinien aufgeführt ist, angehören.

- Ausgestellte OTPs gelten für zehn Minuten. Nach Ablauf müssen Benutzer*innen einen neuen generieren.

- Bestehende Systemadmins sind dafür verantwortlich, neuen oder zukünftigen Systemadmins Zugriff auf das Sheet für die Liste der Ausnahmen zu gewähren.

- Es kann bis zu drei Minuten dauern, bis Aktualisierungen (neue Ausnahmeeinträge) in der Liste der Ausnahmen übernommen werden.

Kann die E-Mail-basierte MFA-Funktion deaktiviert werden, nachdem die Richtlinie „MFA verlangen“ aktiviert wurde?

Nein. Sobald die Richtlinie MFA verlangen aktiv ist, können Systemadministratoren die E-Mail-basierte MFA-Funktion nicht mehr deaktivieren. Sie ist als Backup konzipiert, um selbst wenn die primäre MFA-Methode nicht verfügbar ist, kontinuierliche Sicherheit zu gewährleisten.

Wie greifen externe Mitarbeiter*innen, die keiner Organisation mit „Arbeitskonten mit SSO verlangen“ oder „MFA verlangen“ angehören, auf das System zu? Insbesondere wenn es unabhängige Berater*innen sind?

- Externe Mitarbeiter*innen müssen ihre geschäftliche E-Mail-Adresse oder ein mit Google- oder Microsoft-SSO eingerichtetes Firmenkonto verwenden.

- Sie können per E-Mail einen Code zur Verifizierung erhalten (E-Mail-basierte MFA).

- Bei Bedarf können Systemadmins Benutzer*innen zur Liste der Ausnahmen hinzufügen.

Können Arbeitsbereichsadmins diese Richtlinien implementieren?

Arbeitsbereichsadmins können die Richtlinie „MFA verlangen“ auf Arbeitsbereichsebene aktivieren, wenn ein Systemadmin die Richtlinie „MFA verlangen“ auf Arbeitsbereichsebene aktiviert hat. Arbeitsbereichsadmins können die Richtlinie „Arbeitskonten mit SSO verlangen“ nicht einrichten.

Gibt es Domänen, die automatisch zur Liste der Ausnahmen hinzugefügt werden?

Ja. Alle verifizierten Domänen innerhalb des Plans werden automatisch von den Richtlinien „Arbeitskonten mit SSO verlangen“ und „MFA verlangen“ ausgenommen, da Benutzer*innen dieser Domänen als interne Benutzer*innen des Plans behandelt werden.