Dieser Hilfeartikel führt Sie durch die Einrichtung einer SAML-Konfiguration auf Planebene, auf die nur Benutzer in Ihrem Plan zugreifen können. Eine SAML-Einrichtung, die für alle Smartsheet-Benutzer*innen Ihrer Domäne gilt, finden Sie im Konfigurationsleitfaden für SAML auf Domänenebene.

Systemadmins mit IT-Admin-Berechtigung können SAML für SSO mit Smartsheet einrichten.

Zu Ihrer Information

Ab dem 5. Februar 2024 können Sie keine neuen SAML-Konfigurationen auf Planebene mehr erstellen. Bei bestehenden SAML-Konfigurationen auf Planebene haben Sie jedoch weiterhin die Möglichkeit, SAML-Einrichtungen auf Planebene zu erstellen, zu aktualisieren, zu löschen oder zu lesen. Darüber hinaus haben Sie jetzt die Möglichkeit, SAML auf Domänenebene zu konfigurieren.

Führen Sie dazu diese Schritte aus:

- Richten Sie den Identityprovider (IdP) Ihrer Organisation ein, um mit Smartsheet zu kommunizieren.

Fügen Sie dem öffentlichen DNS (Domain Name System) Ihrer Organisation einen Datensatz hinzu. Möglicherweise müssen Sie einen kompetenten Mitarbeiter in der Technik bitten, Sie bei der Einrichtung und Pflege dieser Funktion zu unterstützen.

Um SAML SSO für Smartsheet für US-Behörden erfolgreich einzurichten, müssen bestimmte Anforderungen erfüllt sein und einige Einstellungen angewendet werden.

Zu beachten

- Smartsheet unterstützt SP-initiiertes SSO. Wenn Sie IdP-initiiertes SSO konfigurieren, arbeiten Sie mit Ihrem IdP.

- Sie können mehrere SSO-IdPs gleichzeitig verwenden.

- Wenn der Systemadministrator eines Enterprise-Plans Ihre Domäne validiert und eine SAML-Konfiguration auf Domänenebene einrichtet, überschreibt die SAML-Einrichtung auf Domänenebene alle SAML-Konfigurationen auf Planebene für Benutzer dieser Domäne.

Voraussetzungen

- US-Kunden: Verwenden Sie diese Smartsheet-Metadaten: www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata.xml

- EU-Kunden: Verwenden Sie diese Smartsheet-Metadaten: www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata-eu.xml

Konfigurieren Sie mit den bereitgestellten Metadaten eine Relying Party (abhängige Partei) innerhalb Ihres Identitätsanbieters. Der Prozess für das Konfigurieren einer Relying Party kann für jeden Identitätsanbieter anders sein. Informieren Sie sich in der Dokumentation Ihres Identitätsanbieters.

Der SHA1-Zertifikatalgorithmus wird aufgrund seiner Sicherheitsschwachstellen nicht mehr unterstützt. Sie dürfen kein mit SHA1 signiertes SSL-Zertifikat verwenden.

SAML-Austauschverfahren

Smartsheet benötigt die folgenden Attribute im SAML-Austauschverfahren:

- Persistente ID: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent

- E-Mail-Adresse: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

Die folgenden Attribute werden empfohlen, sind jedoch optional:

Vorname: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

Dies ist der Vorname des Benutzers.

Nachname: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

Dies ist der Nachname des Benutzers.

Einige SAML-Dienste fragen möglicherweise zusätzliche Informationen ab, wenn Sie sie mit Smartsheet konfigurieren:

- ACS-URL (Assertion Consumer Service): https://sso.smartsheet.com/Shibboleth.sso/SAML2/POST

- Verwenden Sie für EU-Pläne https://sso.smartsheet.eu/Shibboleth.sso/SAML2/POST

- Zielgruppenbeschränkung: https://sso.smartsheet.com/saml

- Verwenden Sie für EU-Pläne https://sso.smartsheet.eu/saml

Hinweise zum Austauschverfahren

- Geben Sie E-Mail-Adressen in Kleinbuchstaben ein. Großbuchstaben können den E-Mail-Abgleich zwischen Ihrem SAML-Anbieter und Smartsheet verhindern.

- Die erste Assertion muss eine persistente ID haben, die für jede Person bei jeder Anmeldung gleich ist. Ihre E-Mail-Adresse kann eine persistente ID sein, aber die Anforderung der E-Mail-Adresse muss dennoch im Assertion-Prozess übergeben werden. E-Mail-Anforderungen müssen nur in Kleinbuchstaben verfasst werden. Ein Beispiel für eine Assertion und eine vollständige Liste der von Smartsheet unterstützten Anforderungsformate finden Sie im Artikel SAML-Assertion: Beispiele für unterstützte Anforderungen in Smartsheet.

- Die persistente ID kann im Element NameID (Subject) der Assertion definiert werden.

- Wenn die Assertion nicht das Element NameID (Subject) enthält, können Sie eines der im Artikel Unterstützte Anforderungen definierten Attribute verwenden.

- Stellen Sie sicher, dass Sie die Attributanforderung http://schemas.xmlsoap.org/ws/2005/05/identity/claims/Name aus den vordefinierten Azure-Attributen entfernt haben.

Konfigurieren von Smartsheet.com für die Verwendung mit Ihrem SAML-IdP

Sie müssen die Voraussetzungen erfüllen, bevor Sie mit der SAML-Konfiguration fortfahren können.

Dass SAML-Administrationsformular öffnen

So stellen Sie eine Verbindung zwischen Ihrem IdP und Smartsheet her:

- Wählen Sie in Admin Center oben links das Symbol für das Menü aus.

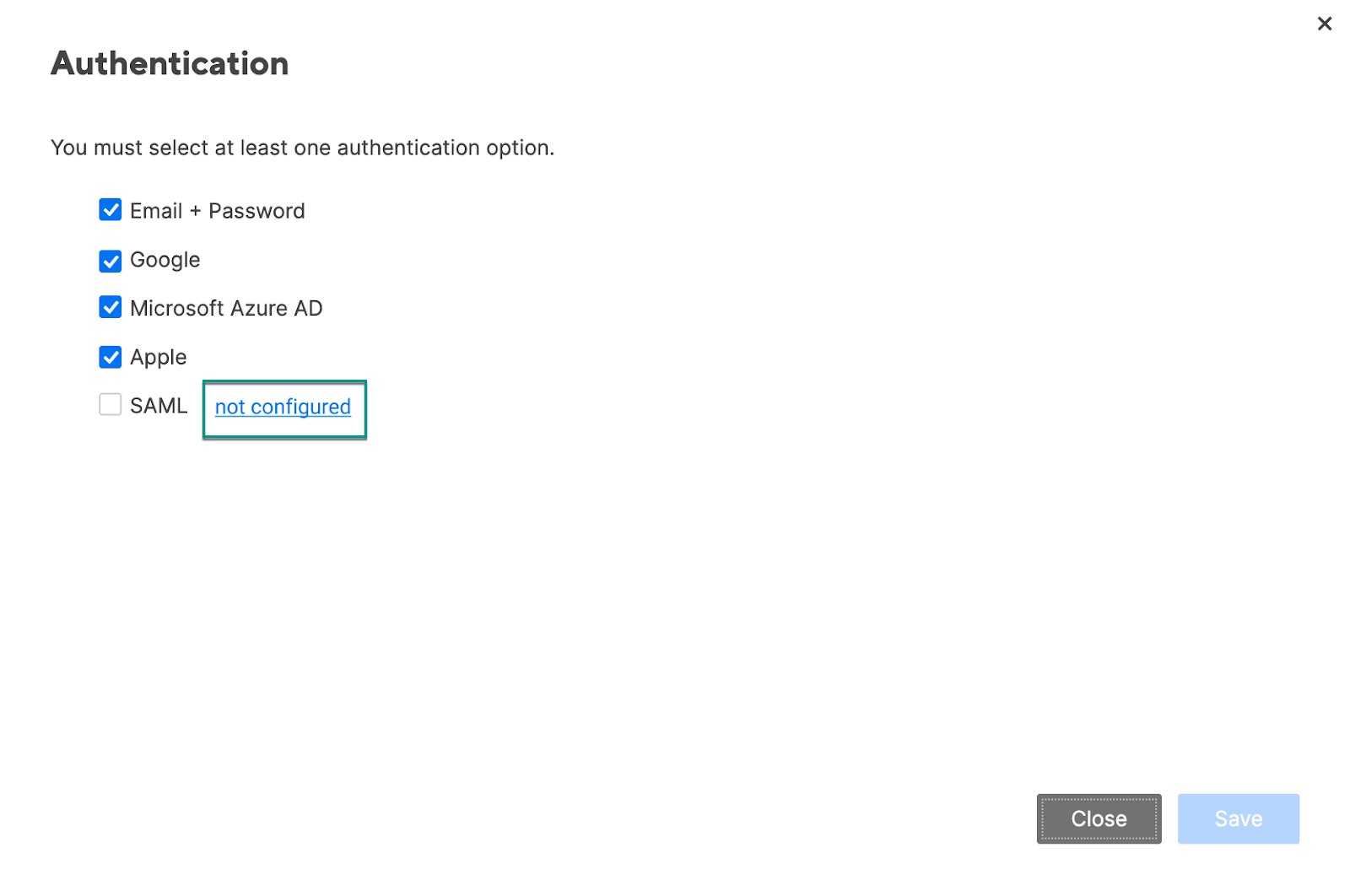

- Rufen Sie Einstellungen > Authentifizierung auf.

Wählen Sie Föderierte SSO-Optionen verwalten aus.

Das Formular Authentifizierung wird angezeigt.

Wählen Sie nicht konfiguriert aus. Nachdem Sie diese Schritte ausgeführt haben, wird das Formular SAML-Administration angezeigt.

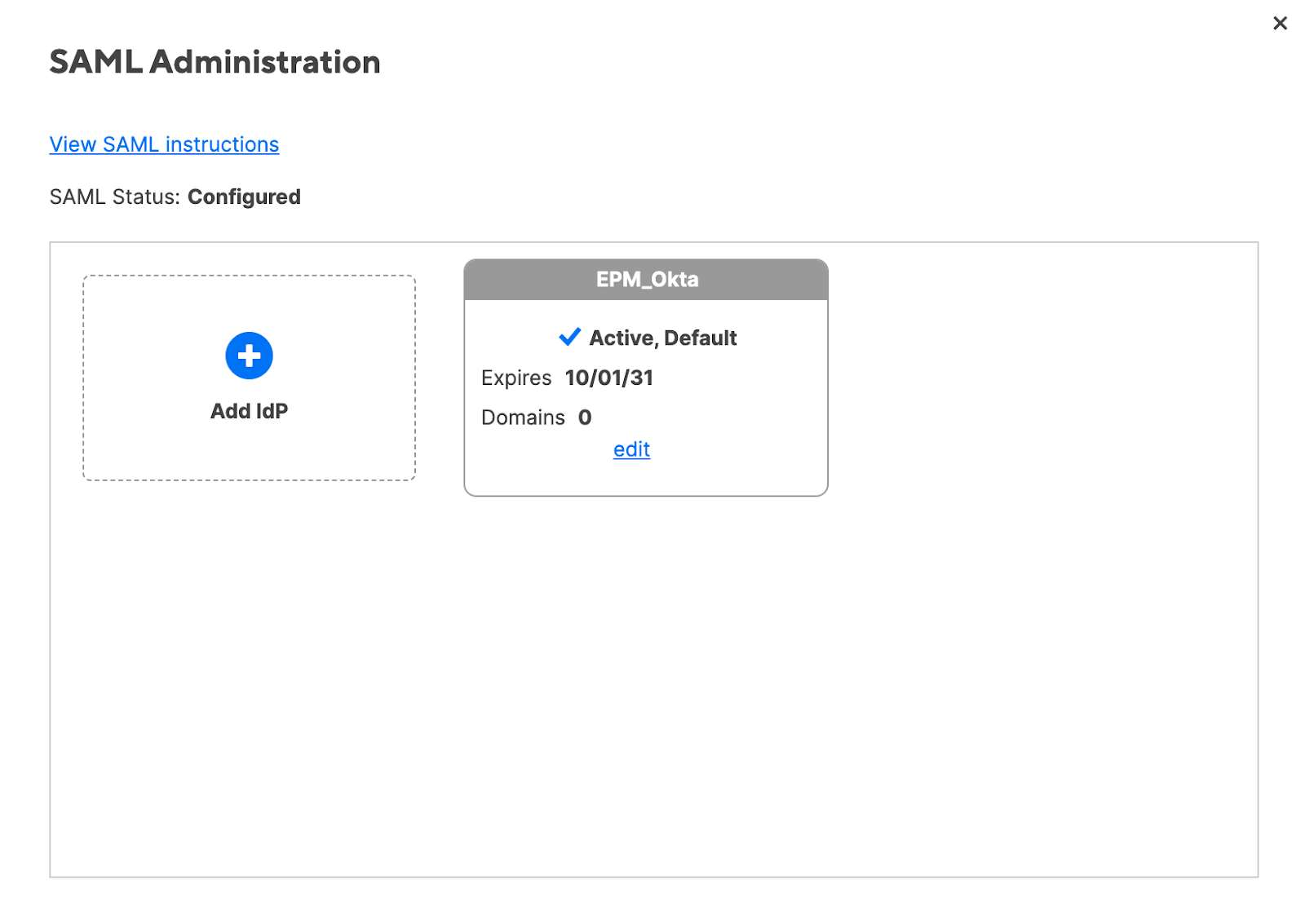

Brandfolder Image

Wenn Sie die SAML-Konfiguration zum ersten Mal in Smartsheet einrichten, gelangen Sie über die Schaltfläche nicht konfiguriert zur Seite für die SAML-Konfiguration auf Domänenebene. Wenden Sie sich an den Smartsheet-Support, wenn Sie noch eine SAML-Konfiguration auf Planebene definieren müssen.

SSO mit Ihrem IdP konfigurieren

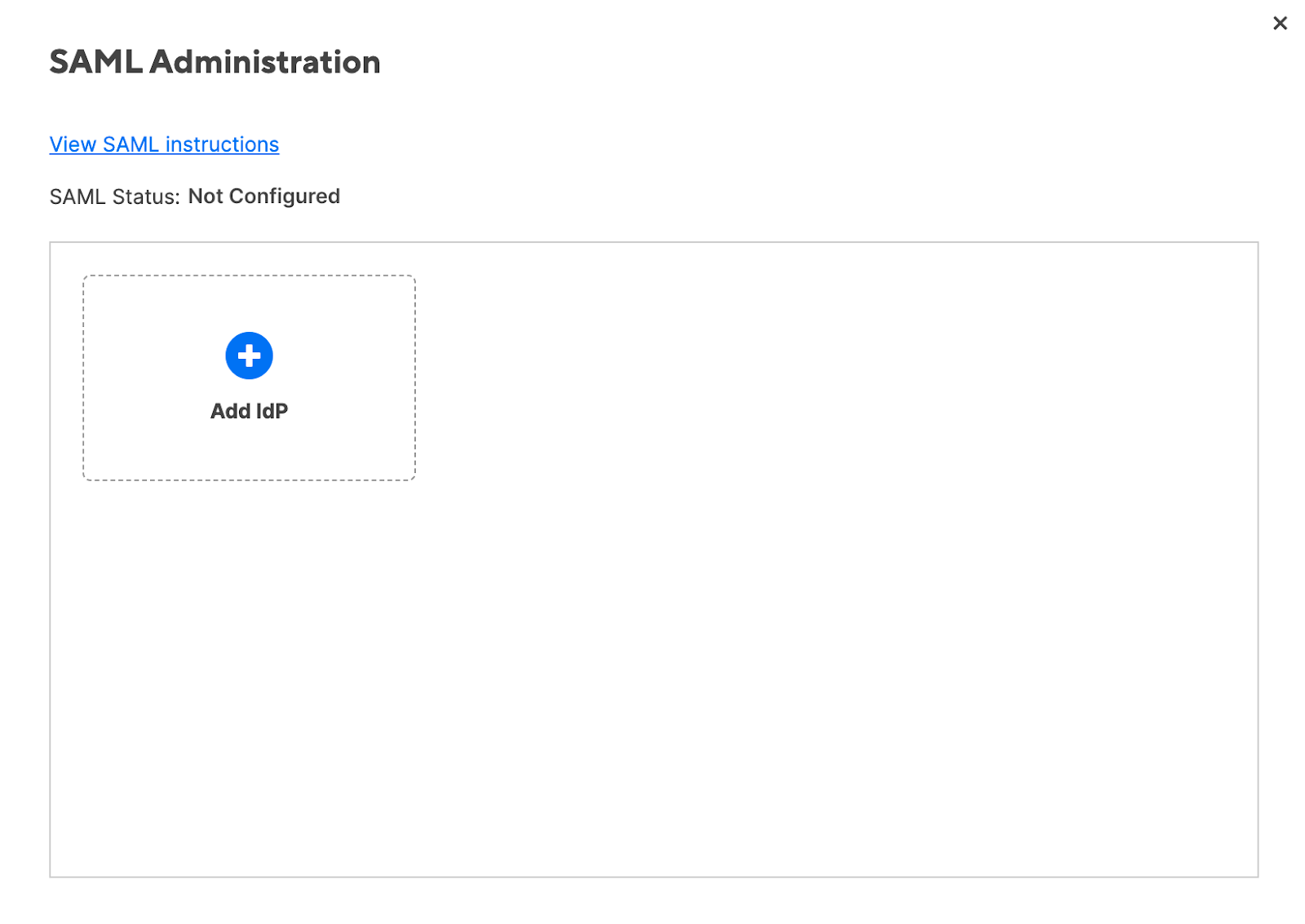

Befolgen Sie diese Schritte, um SAML mit einem oder mehreren IdPs zu konfigurieren:

Wählen Sie IdP hinzufügen aus.

Brandfolder Image

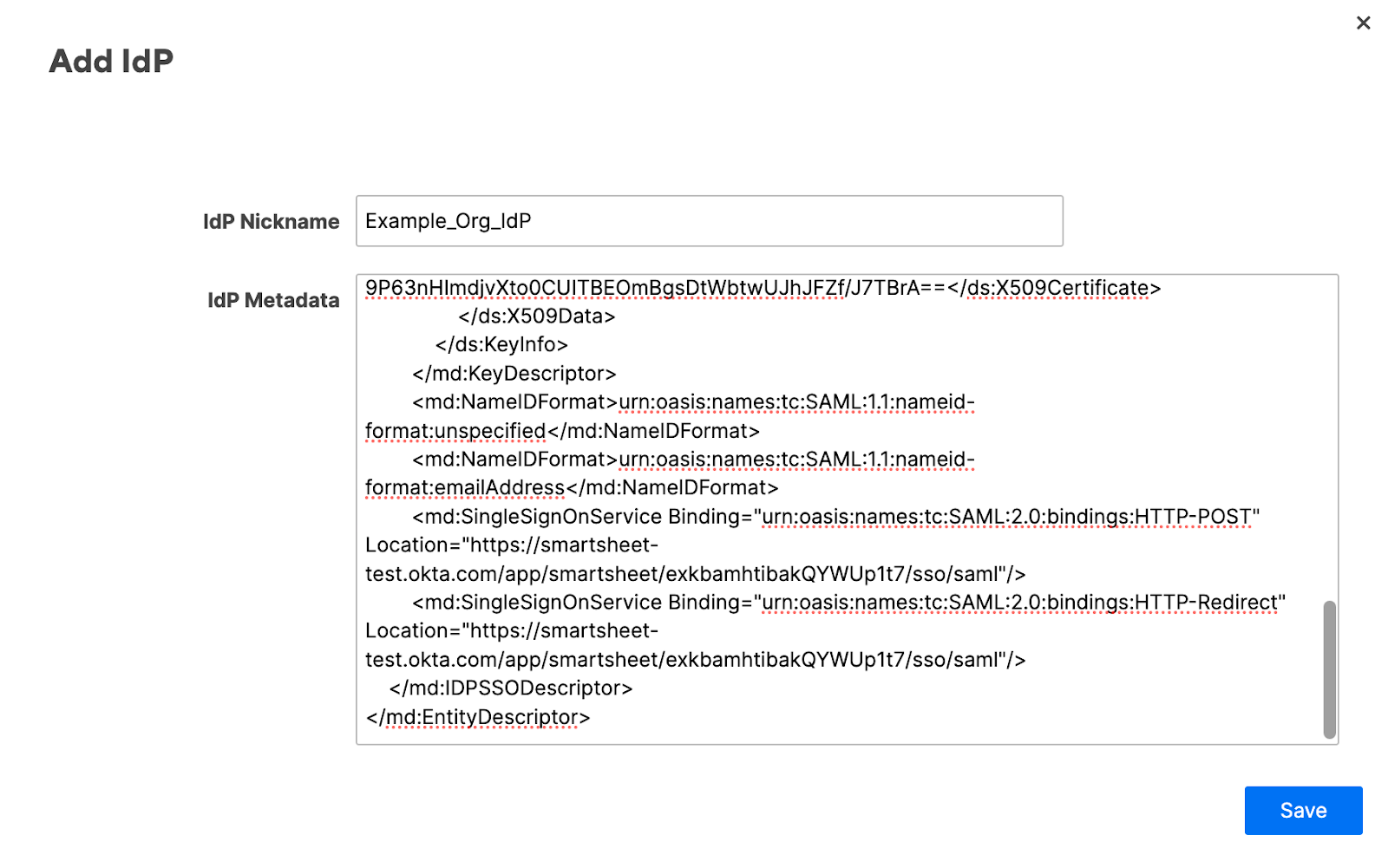

Geben Sie einen Kurznamen für Ihren IdP an.

Informieren Sie sich in der Dokumentation Ihres IdPs, um festzustellen, wie Sie IdP-Metadaten abrufen.

- Rufen Sie die IdP-Metadaten ab und kopieren Sie sie.

Fügen Sie im Textfeld IdP-Metadaten die IdP-Metadaten ein.

Brandfolder Image

- Kopieren Sie die SSO-URL und fügen Sie sie in Ihren IdP ein.

- Wählen Sie Speichern aus. Nachdem Sie die Änderungen gespeichert haben, validiert Smartsheet die Metadaten.

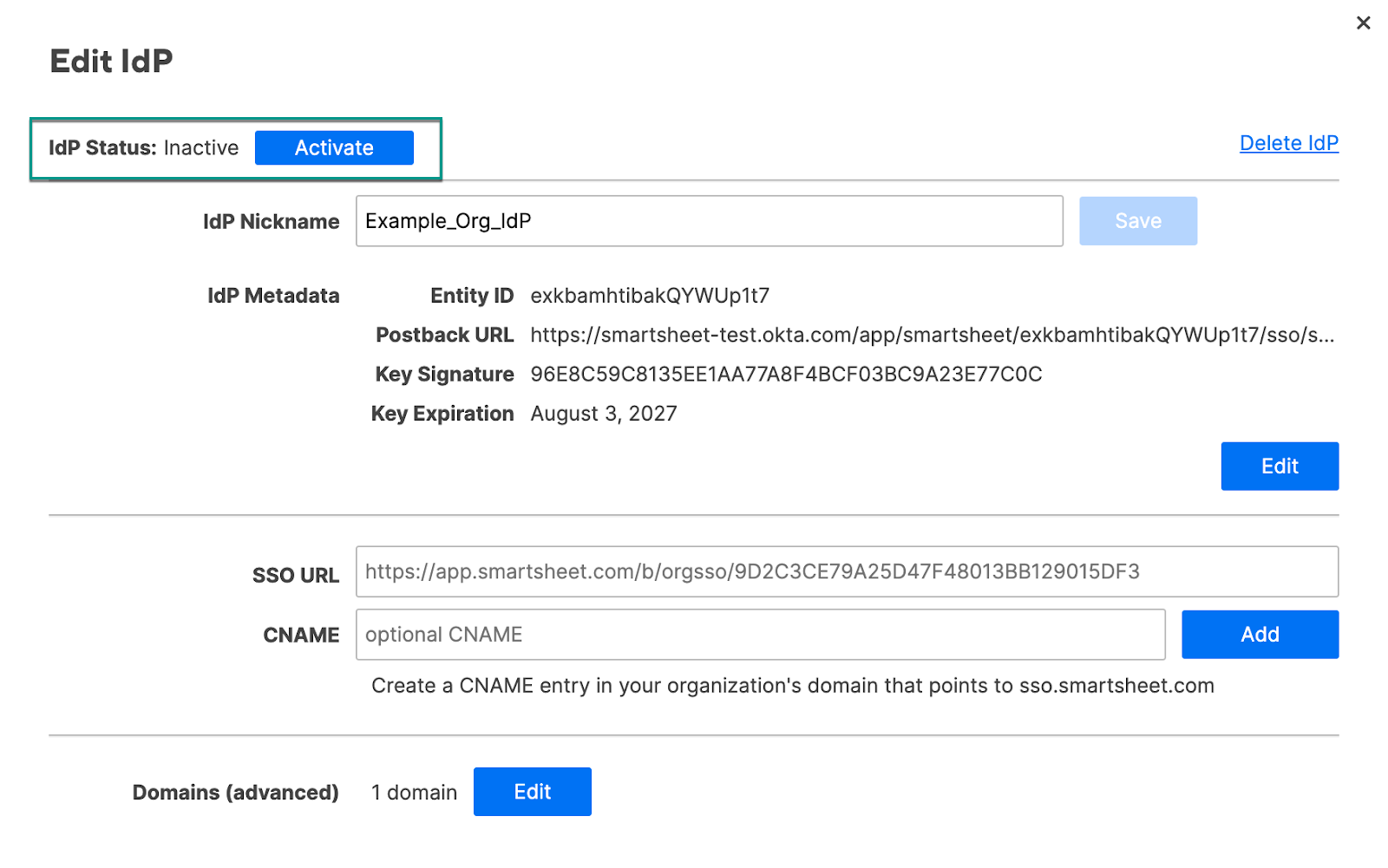

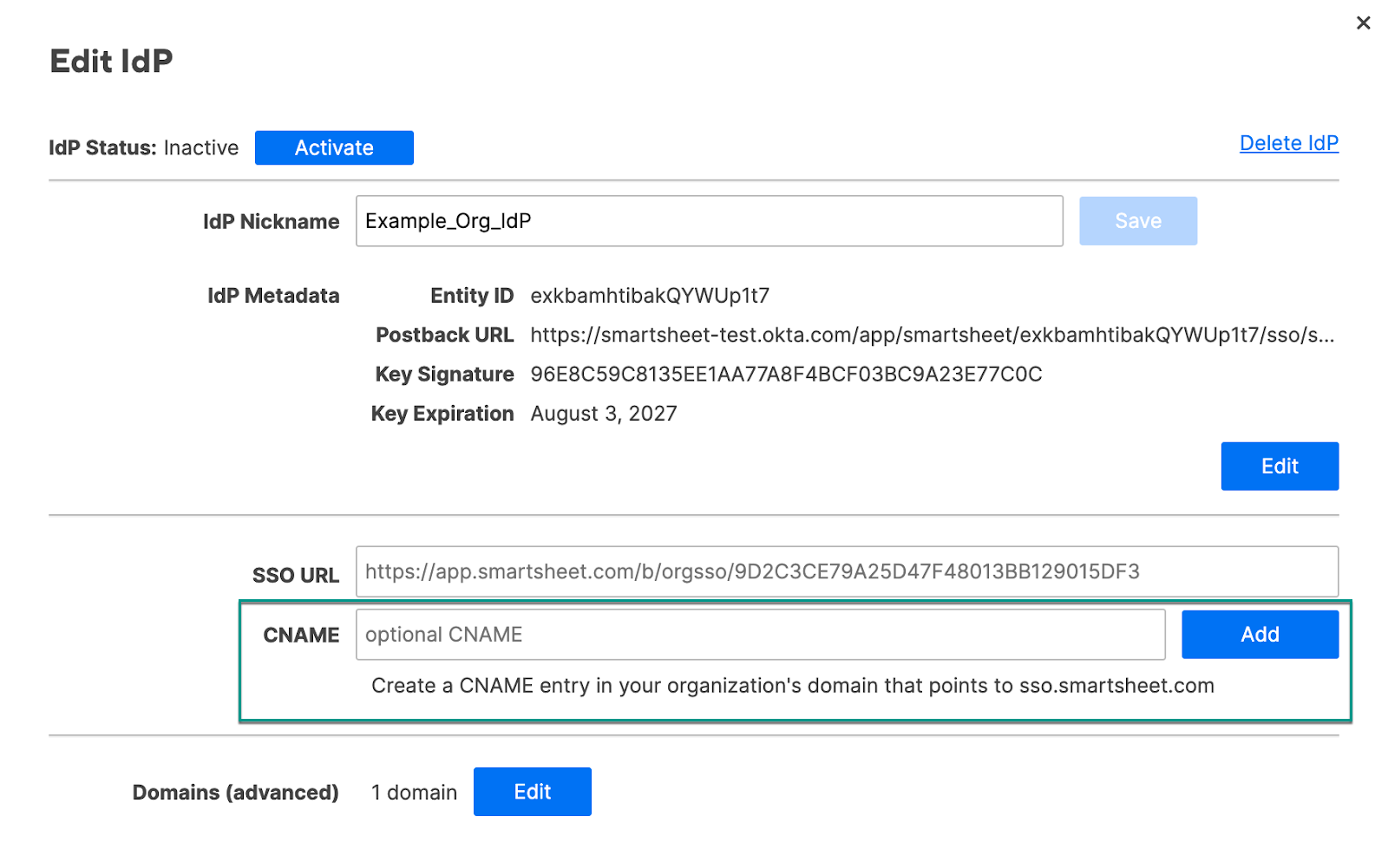

- Wenn die Validierung erfolgreich ist, wird das Formular„IdP bearbeiten“ angezeigt.

- Falls Sie einen Fehler erhalten, lesen Sie unseren Artikel mit häufig gestellten Fragen und Fehlern bei SAML.

- Sie können einen CNAME hinzufügen, der bei der Anmeldung zu einer benutzerfreundlichen URL weiterleitet. Weitere Informationen finden Sie im Abschnitt Weiterleiten von Benutzern zu einer benutzerfreundlichen CNAME-URL weiter unten.

Wählen Sie Aktivieren aus, um den IdP für die Verwendung mit Smartsheet zu aktivieren. Der IdP-Status ändert sich von Inaktiv in Aktiv, Standard.

Brandfolder Image

Wählen Sie im Formular Authentifizierung die Option SAML aus, um SAML für Ihren Plan zu aktivieren.

Vor der Aktivierung von SAML muss mindestens ein aktiver IdP vorhanden sein.

Wählen Sie Speichern aus.

Fertig! Benutzer*innen in Ihrem Plan können sich jetzt mit ihren geschäftlichen Anmeldeinformationen bei Smartsheet anmelden.

Konfigurieren zusätzlicher IdPs

- Für die meisten Organisationen ist ein IdP ausreichend. Die Anzahl der IdPs, die Sie hinzufügen können, ist jedoch nicht begrenzt.

- Wählen Sie zum Bearbeiten oder Hinzufügen zusätzlicher IdPs neben dem Kontrollkästchen SAML die Option Konfiguration bearbeiten aus. Das Formular SAML-Administration wird angezeigt. Hier können Sie zusätzliche IdPs hinzufügen oder vorhandene IdPs bearbeiten, die Sie bereits eingerichtet haben.

Wenn mehrere aktive IdPs vorhanden sind, erfolgt die Authentifizierung von Personen, die sich über SAML anmelden, über den Standard-IdP. Um einen IdP als Standard festzulegen, wählen Sie im Formular IdP bearbeiten die Option Zum Standard-IdP machen aus.

Brandfolder Image

Benutzer*innen zur Anmeldung über eine benutzerfreundliche CNAME-URL anweisen

Smartsheet stellt die Standard-SSO-URL für Ihre Organisation bereit. Dabei handelt es sich um einen Link, über den Sie sich direkt bei Smartsheet anmelden können. Sie können stattdessen einen CNAME mit einer benutzerfreundlichen, unternehmensspezifischeren URL hinzufügen.

Geben Sie in das Feld CNAME des Formulars IdP bearbeiten nicht „sso.smartsheet.com“ ein, da dies zu Problemen bei der Anmeldung führen kann. Verwenden Sie stattdessen einen CNAME, der von Ihrem Unternehmen erstellt wurde und auf „sso.smartsheet.com“ verweist.

- Erstellen Sie in Ihrer Domäne einen DNS-Eintrag für den CNAME, der auf „sso.smartsheet.com“ verweist. Beispiel: smartsheet.example.org IN CNAME sso.smartsheet.com.

- Geben Sie im Formular IdP bearbeiten den CNAME ein.

Wählen Sie Hinzufügen aus.

Brandfolder Image

Erinnerungen

- Es kann bis zu einer Stunde dauern, bis Ihre CNAME-Adresse authentifiziert ist.

- Für Ihre CNAME-URL können Sie nicht HTTPS verwenden. Nur HTTP wird unterstützt.

- Es reicht nicht aus, nur den SSO-Zugriff eines Benutzers zu entfernen, um dessen Zugriff auf Smartsheet zu verhindern. Um den Zugriff eines Benutzers auf Smartsheet vollständig zu verhindern, müssen Sie diesen Benutzer vollständig aus dem Smartsheet-Plan Ihrer Organisation löschen.

Status von SAML-Konfigurationen

SAML befindet sich in einem der folgenden Status:

- Nicht konfiguriert: Keine aktiven IdPs.

- Deaktiviert: Mindestens ein aktiver IdP. Im Formular Authentifizierung ist das Kontrollkästchen SAML nicht aktiviert.

- Aktiviert: Mindestens ein aktiver IdP. Im Formular Authentifizierung ist das Kontrollkästchen SAML aktiviert. Ihr IdP befindet sich in einem dieser drei Status:

- Nicht konfiguriert: Sicherheitszertifikat abgelaufen

- Inaktiv: Gültige Metadaten, gültiges Sicherheitszertifikat

- Aktiv: Gültige Metadaten, gültiges Sicherheitszertifikat; Entitäts-ID nicht für andere aktive IdPs in Ihrem Plan freigegeben; aktiviert