Antes de configurar o acesso gerenciado por IdP em seu plano Smartsheet, certifique-se de que seu sistema de provedor de identidade (IdP) esteja configurado para sincronizar as funções do usuário com o Smartsheet. Verifique as instruções específicas para seu IdP, seja Okta, Microsoft Entra ID ou outro IdP.

USM Content

Pré-requisitos

- O acesso gerenciado por IdP exige que o SAML SSO em nível de domínio já esteja configurado. Para continuar, seu sistema IdP deve ter uma integração SAML existente com o Smartsheet.

- Certifique-se de que seu sistema IdP inclua um atributo de perfil de usuário com dados de função (s) de usuário. O tipo de dados do atributo de perfil deve ser uma string ou uma matriz de strings.

Observações

- Os valores no atributo de perfil do usuário não podem ter caracteres UTF-8 de 4 bytes, que incluem emojis e caracteres de determinados idiomas. Se esses caracteres estiverem presentes nos valores da função, ocorrerá um erro e o usuário não conseguirá entrar no Smartsheet.

- Valores contendo caracteres não alfanuméricos (excluindo os caracteres “.”, “-”, “*” e “_”) serão codificados em formato de URL no lado do Smartsheet.

- A afirmação pode ter vários valores de atributo SAML se o atributo de função do perfil do usuário for do tipo matriz de string.

- No lado do Smartsheet, os valores serão agrupados em uma string delimitada por vírgula com colchetes ([]), que pode ter até 2048 caracteres.

- Se o tamanho máximo for excedido, os usuários encontrarão um erro ao entrar no Smartsheet. Observe que os caracteres codificados no formulário de URL ocuparão espaços adicionais.

Okta

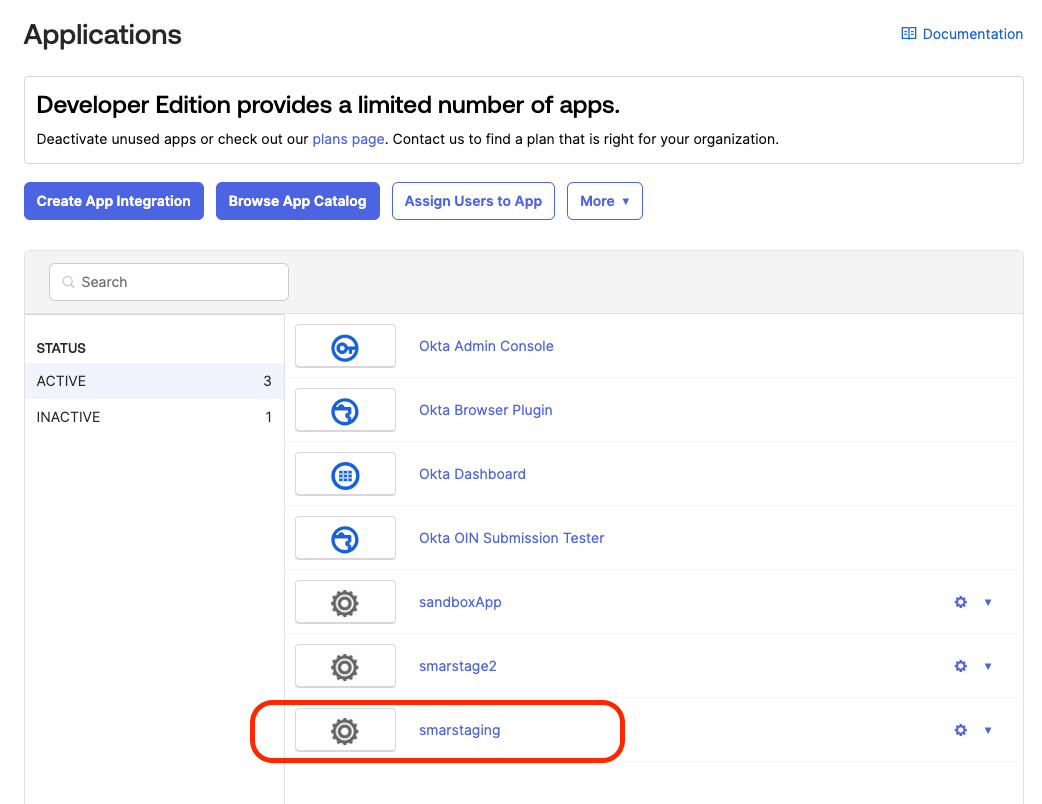

No console Okta Admin, acesse Aplicativos > Aplicativos, localize a integração existente do Okta com o Smartsheet e abra-a.

Brandfolder Image

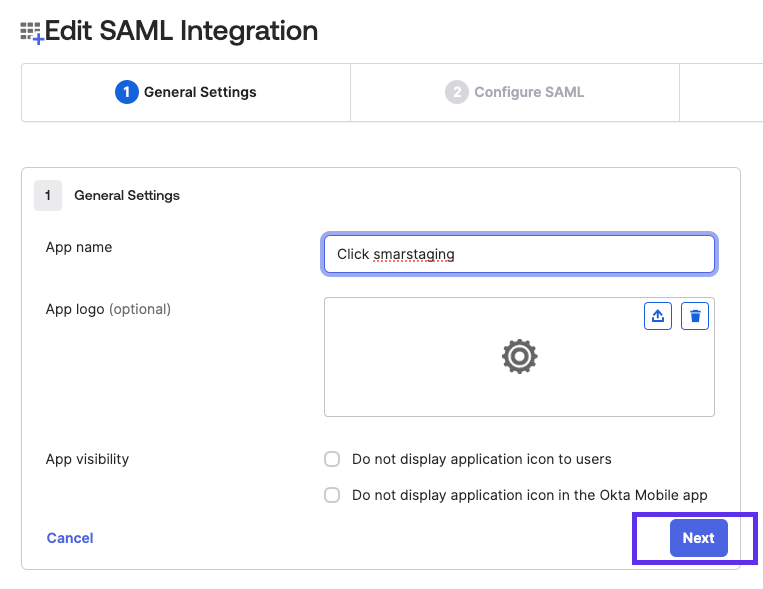

- Na guia Geral, navegue até o cartão Configurações SAML e selecione Editar.

Selecione Avançar.

As propriedades existentes do aplicativo são preenchidas automaticamente.

Brandfolder Image

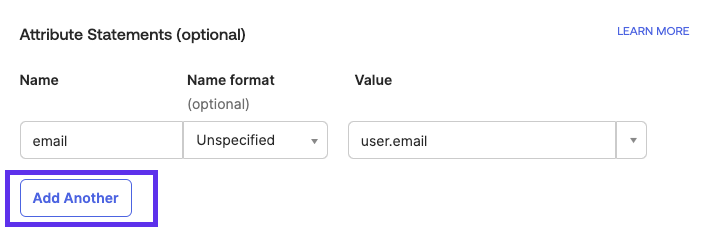

Vá até a seção Declarações de atributos (opcional) na parte inferior e selecione Adicionar outra.

Brandfolder Image

- Forneça os seguintes valores:

- Name: http://schemas.smartsheet.com/ws/2022/03/identity/claims/idproles

- Formato do nome: Referência de URI

- Valor: use o atributo de perfil que tem funções de usuário. O atributo de perfil deve ter “string” ou “string array” como tipo de dados

Selecione Visualizar a afirmação SAML. O seguinte elemento de atributo é exibido:

- Selecione Avançar > Concluir.

Microsoft Entra ID (Azure)

- No Portal do Azure, acesse Microsoft Entra ID > Gerenciar > Aplicativos corporativos e selecione o aplicativo Smartsheet Enterprise existente que permite que seus usuários entrem no Smartsheet por meio de SSO em nível de domínio.

- Vá para Gerenciar > Login único e escolha Logon baseado em SAML, se necessário, para ver a página Configurar login único com SAML.

- Acesse Atributos e reivindicações > Editar > Adicionar uma nova reivindicação e forneça os seguintes valores:

- Nome: idproles

- Namespace: http://schemas.smartsheet.com/ws/2022/03/identity/claims

- Formato do nome: URI

- Source (Origem): atributo

- Atributo de origem: selecione o atributo de origem para seus usuários que contém as funções.

- Opções avançadas de declarações SAML: marque a caixa Expor declaração em tokens SAML, além dos tokens JWT

- Selecione Salvar.

- Quando você retorna à página Configurar login único com SAML, a declaração recém-adicionada deve ser exibida na lista.

Outros IdPs

- Faça login no console de administração do IdP e localize o aplicativo existente do Smartsheet.

- Localize o local onde os mapeamentos de atributos personalizados estão definidos e configure o seguinte:

- Nome do atributo: http://schemas.smartsheet.com/ws/2022/03/identity/claims/idproles

Atributo de origem: selecione o atributo de origem que contém as funções.

Pode haver vários valores de atributos se os usuários tiverem várias funções.

Teste a configuração para verificar se o IdP suporta esses testes. A declaração SAML resultante deve ser semelhante ao exemplo abaixo:

Como diferentes IdPs podem lidar com atributos personalizados de forma diferente, isso é fornecido apenas como referência.

role 1

role 2

role 3