SmartsheetプランでIdP管理アクセスを設定する前に、アイデンティティ プロバイダー ( IdP) システムがユーザー ロールをSmartsheetと同期するように設定されていることを確認してください。Okta、Microsoft Entra ID、または別のIdP のいずれであっても、 IdPの具体的な手順を確認してください。

前提条件

- IdP管理アクセスにはドメインレベルのSAML SSOすでに設定されています。続行するには、 IdPシステムにSmartsheetとの既存のSAML統合が存在している必要があります。

- IdPシステムに、ユーザー ロール データを含むユーザー プロファイル属性が含まれていることを確認します。プロファイル属性のデータ型は、弦または文字列配列。

備考

- ユーザープロファイル属性の値は4バイトにすることはできませんUTF-8文字これには、絵文字や特定の言語の文字が含まれます。これらの文字がロール値に含まれている場合、エラーが発生し、ユーザーはSmartsheetにサインインできなくなります。

- 英数字以外の文字 (「.」、「-」、「*」、「_」の文字を除く) を含む値は、 Smartsheet側で URL フォーム エンコードされます。

- ユーザー プロファイル ロール属性が文字列配列型の場合、アサーションには複数のSAML属性値を含めることができます。

- Smartsheet側では、値は括弧 ( [ ] ) で囲まれたコンマ区切りの文字列にまとめられ、最大 2048 文字まで指定できます。

- 最大長を超えると、ユーザーがSmartsheetにサインインするときにエラーが発生します。URL フォームエンコードされた文字は追加のスペースを占めることに注意してください。

Okta

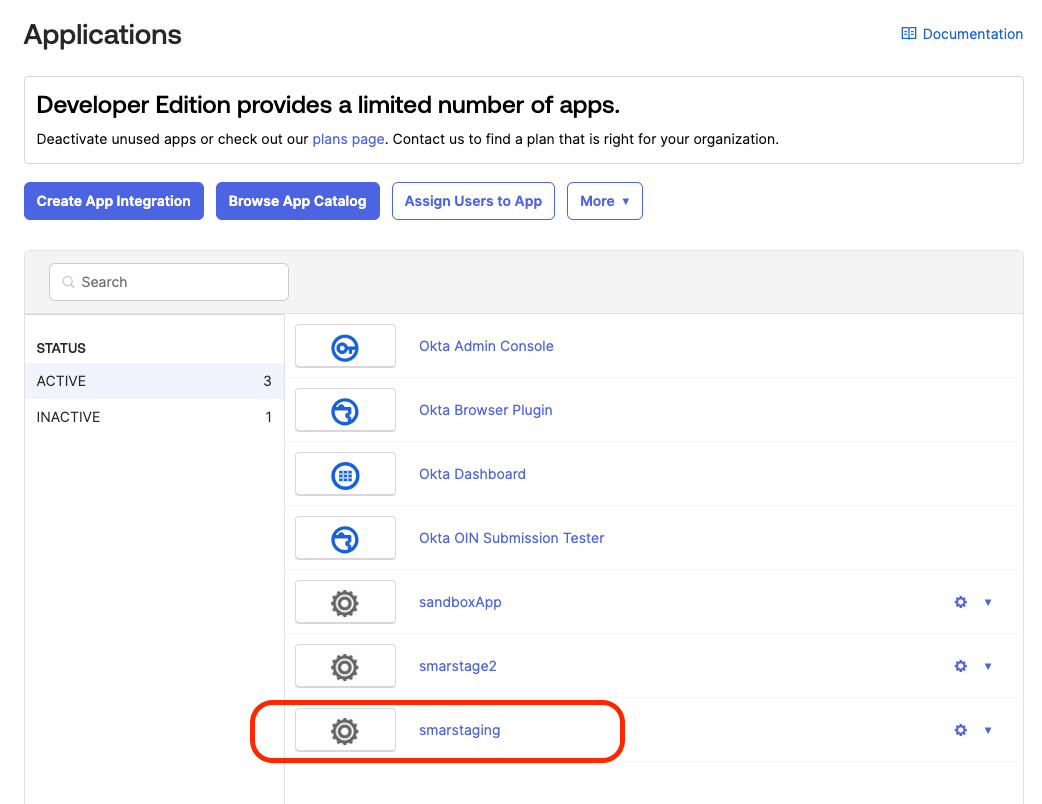

Okta管理者コンソールで、アプリケーション > アプリケーション、既存の Okta とSmartsheetの統合を見つけて開きます。

Brandfolder Image

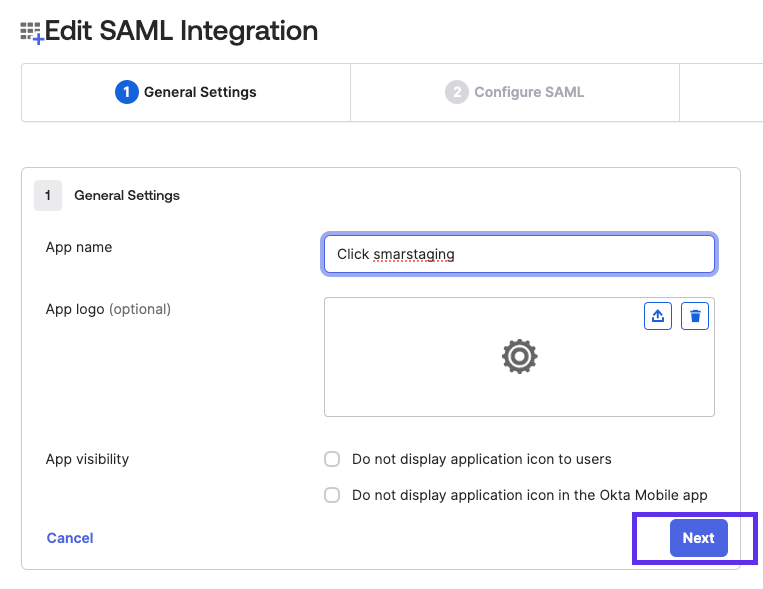

- では一般的なタブに移動し、 SAML設定カードを選択して編集。

[次へ] を選択します。

既存のアプリのプロパティが自動的に入力されます。

Brandfolder Image

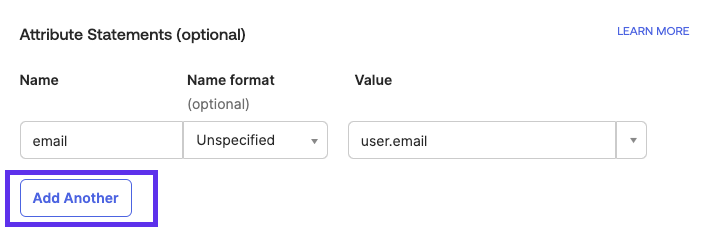

に行く属性ステートメント(オプション)下部のセクションを選択し、追加。

Brandfolder Image

- 次の値を指定します。

選択SAMLアサーションのプレビュー。次の属性要素が表示されます。

- [Next (次へ)] > [Finish (終了)] を選択します。

Microsoft Azure (英語)

- Azureポータルで、 Microsoft Entra ID > 管理 >エンタープライズアプリケーションユーザーがドメイン レベルのSSO経由でSmartsheetにサインインできるようにする既存のSmartsheet エンタープライズアプリケーションを選択します。

- へ移動管理 > シングルサインオン選択してSAMLベースのサインオン必要に応じてSAMLによるシングル サインオンの設定ページ。

- へ移動属性とクレーム > 編集 > 新しいクレームを追加次の値を指定します。

- [Save (保存)] を選択します。

- 戻ったらSAMLによるシングル サインオンの設定ページで、新しく追加されたクレームがリストに表示されます。

Other IdPs

- IdP管理者コンソールにログインし、既存のSmartsheetアプリケーションを見つけます。

- カスタム属性マッピングが定義されている場所を見つけて、以下を構成します。

- 属性名: http://schemas.smartsheet.com/ws/2022/03/identity/claims/idproles

ソース属性:ロールを含むソース属性を選択します。

ユーザーに複数のロールがある場合は、複数の属性値が存在する可能性があります。

構成をテストして、 IdP がこのようなテストをサポートしているかどうかを確認します。結果のSAMLアサーションは、次の例のようになります。

IdP によってカスタム属性の処理方法が異なる場合があるため、これは参考としてのみ提供されます。

ロール 1 ロール 2 役割 3