Le politiche Richiedi account di lavoro con SSO e Richiedi MFA migliorano la sicurezza per la condivisione esterna, in quanto richiedono ai tuoi collaboratori esterni di accedere con single sign-on (SSO) e un ulteriore livello di autenticazione (Richiedi MFA) per accedere a qualsiasi contenuto che condividi con loro.

Cos’è un collaboratore esterno?

Un collaboratore esterno è un utente che è stato invitato a collaborare su un foglio o un workspace, ma il cui indirizzo e-mail non corrisponde ai domini associati al piano che possiede il foglio o il workspace e che non è membro del suddetto piano.

Queste politiche garantiscono che i tuoi collaboratori esterni (utenti invitati dall’esterno dei domini convalidati della tua organizzazione) utilizzino un metodo sicuro per accedere, e che convalidi passivamente che tali collaboratori siano ancora impiegati preso l’organizzazione con cui intendi collaborare.

Quando un collaboratore esterno tenta di accedere a un asset che richiede l’accesso con SSO/MFA, l’utente visualizza una richiesta che gli indica di accedere tramite SSO. I collaboratori esterni devono utilizzare il pulsante Accedi con il tuo account aziendale per confermare la propria identità utilizzando il login SSO della loro azienda. Per utilizzare SAML/SSO per accedere a Smartsheet, i clienti su un piano Aziendale devono configurarlo. La configurazione può essere eseguita a livello di piano per gli utenti del piano Aziendale o a livello di dominio per tutti gli utenti con un dominio di posta elettronica specifico.

Mentre la politica Richiedi account di lavoro con SSO è configurata a livello di piano, Richiedi MFA può essere applicata a livello di account o su workspace specifici. Gli Amministratori di sistema possono consentire agli Amministratori del workspace di decidere se applicare il livello di sicurezza aggiuntivo a specifici workspace di cui sono proprietari.

Le politiche governano i fogli, i report e le dashboard, tutti elementi che possono essere associati a un workspace.

Una volta abilitate, le politiche Richiedi account di lavoro con SSO e Richiedi MFA si applicano esclusivamente agli elementi principali (fogli, report e dashboard) all’interno dell’applicazione Smartsheet principale, esclusi gli elementi all’interno delle app Premium Smartsheet.

Richiedi account di lavoro con SSO

Richiedi account di lavoro con SSO è una politica a livello di piano che garantisce che l’accesso a Smartsheet sia limitato agli utenti con accesso autenticato dall’azienda (SSO), riducendo così il rischio di potenziali accessi non autorizzati.

Metodi supportati

- Account di lavoro Azure

- Account di lavoro Google (i domini ISP, ovvero gli account non di lavoro non funzionano)

- SSO SAML

Per utilizzare un IdP conforme allo standard SAML 2.0, il collaboratore esterno deve far parte di un piano Aziendale in cui sia configurato un Identity Provider SAML 2.0 per l’autenticazione in Smartsheet.

Richiedi MFA

Questa politica richiede ai collaboratori esterni di eseguire l’autenticazione tramite il metodo a più fattori (MFA), migliorando la loro sicurezza con un ulteriore livello di verifica. Ciò garantisce che, anche se una password è compromessa, l’accesso non autorizzato può essere ostacolato dalla funzionalità MFA.

Se l’Identity Provider (IdP) di un collaboratore esterno non supporta l’MFA o non riesce a comunicare lo stato di completamento dell’MFA con Smartsheet, il nostro MFA proprietario basato su e-mail funge da backup.

Metodi supportati

- SAML (Okta, Azure, AD FS)

- Account di lavoro Microsoft

Password monouso per e-mail

MFA basata su e-mail

Si tratta di un meccanismo che prevede una password una tantum e limitata nel tempo (OTP) fornita via e-mail. È ideato per affrontare scenari in cui l’MFA standard attraverso l’IdP del collaboratore non è possibile.

Se il sistema non è in grado di determinare che il collaboratore esterno ha completato l’MFA su un asset in cui si applica la politica, viene inviata un’e-mail al suo account non appena clicca sull’asset.

Se l’utente immette il codice di verifica in modo errato per tre volte consecutive, deve attendere 30 minuti per riprovare.

Informazioni sull’app per dispositivi mobili

L’app mobile Smartsheet rispetta tutte le politiche di accesso esterno sicuro abilitate nel Centro dell’Amministratore, proprio come le app web e desktop.

Amministratori di sistema

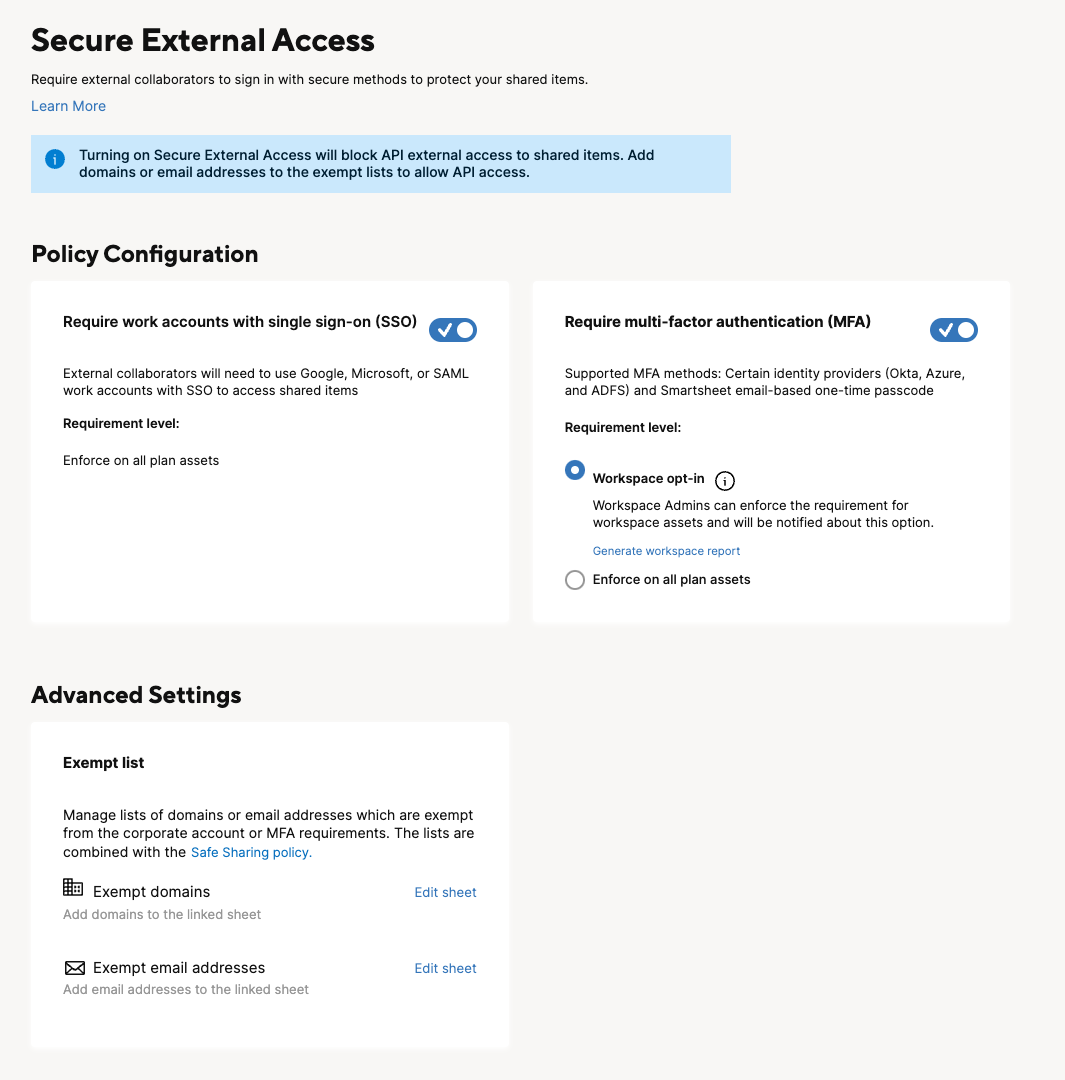

Per attivare la politica Richiedi account di lavoro con SSO:

- Vai al Centro dell’Amministratore.

- Seleziona l’icona del menu e passa a Impostazioni > Accesso esterno sicuro.

Fai scorrere l’interruttore Richiedi account di lavoro con SSO per attivare la politica.

Se l’opzione di accesso per utenti interni non è abilitata per l’SSO, la politica Richiedi account di lavoro con SSO verrà disabilitata automaticamente.

Per attivare la politica Richiedi MFA:

- Vai al Centro dell’Amministratore.

- Seleziona l’icona del menu e passa a Impostazioni > Accesso esterno sicuro.

- Fai scorrere il pulsante Richiedi MFA per attivare la politica.

- Per consentire agli amministratori di Workspace di applicare la politica a workspace specifici, seleziona il pulsante Consenso esplicito al workspace.

- Per applicare la politica su tutti gli asset del piano, seleziona Applica su tutti gli asset del piano.

Amministratori del workspace

- Gli Amministratori del workspace non possono configurare la politica Richiedi account di lavoro con SSO a livello di piano. La configurazione è richiesta da un Amministratore di sistema.

- Se un Amministratore di sistema abilita Consenso esplicito al workspace, gli amministratori del workspace possono applicare la politica Richiedi MFA su workspace specifici.

Per generare un report che mostri tutti i workspace con la politica Richiedi MFA applicata, seleziona Genera report di consenso esplicito. Il foglio di calcolo del report del workspace include il nome del workspace, che indica se la politica Richiedi MFA si applica a ogni workspace, insieme a un link URL per accedervi e a un elenco di utenti con autorizzazioni di Amministratore per il workspace.

Puoi anche usare l’API pubblica del foglio per accedere a questo report e tenere traccia dell’ID del foglio.

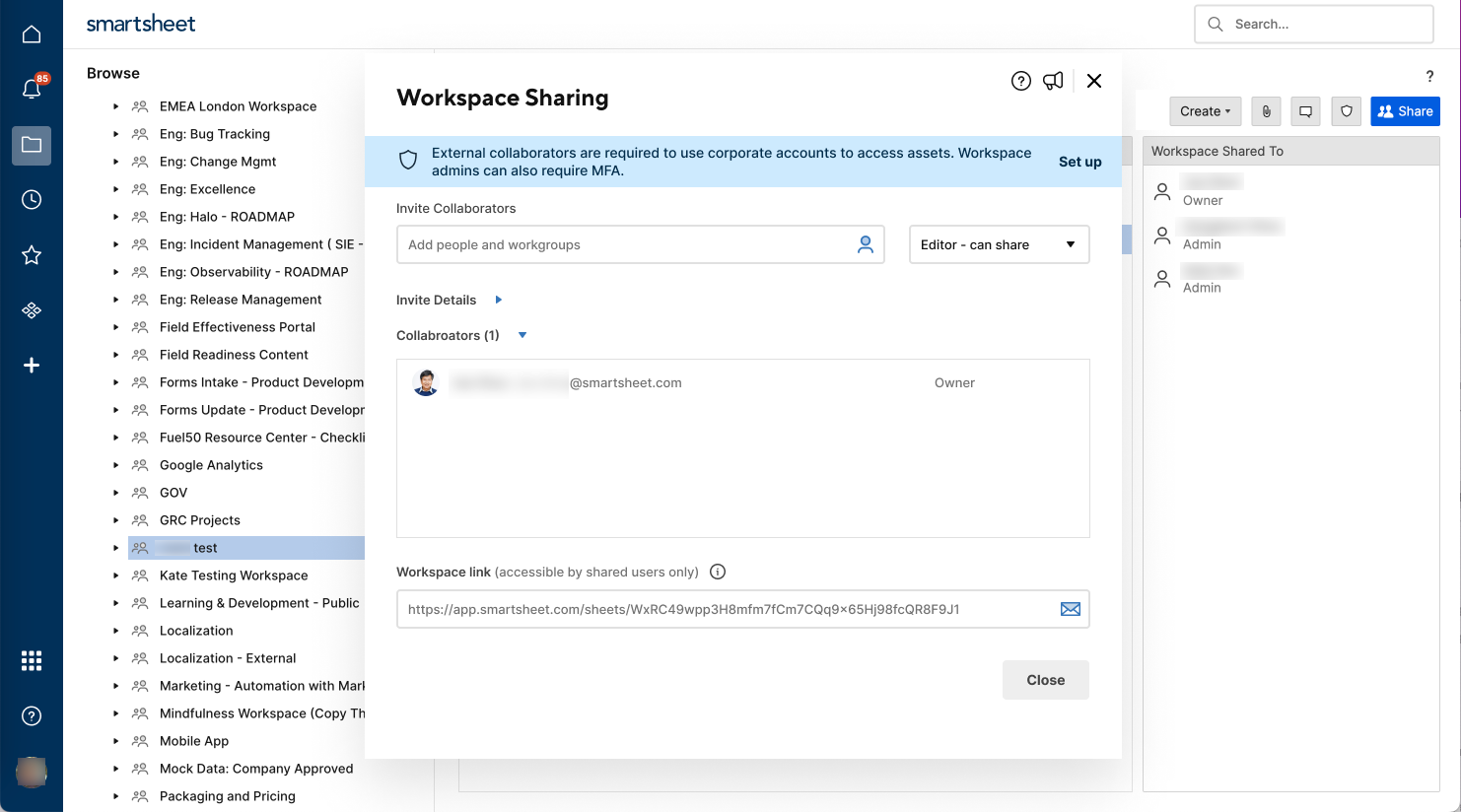

Per attivare l’MFA per l’accesso al workspace:

- Vai al workspace e seleziona Condividi in alto a destra.

- Seleziona Configura nella parte superiore della finestra di condivisione.

- Fai scorrere il pulsante Richiedi MFA per attivare la funzione. Le impostazioni si applicano a tutti gli elementi del workspace, non ai singoli elementi.

Elenco Esentati

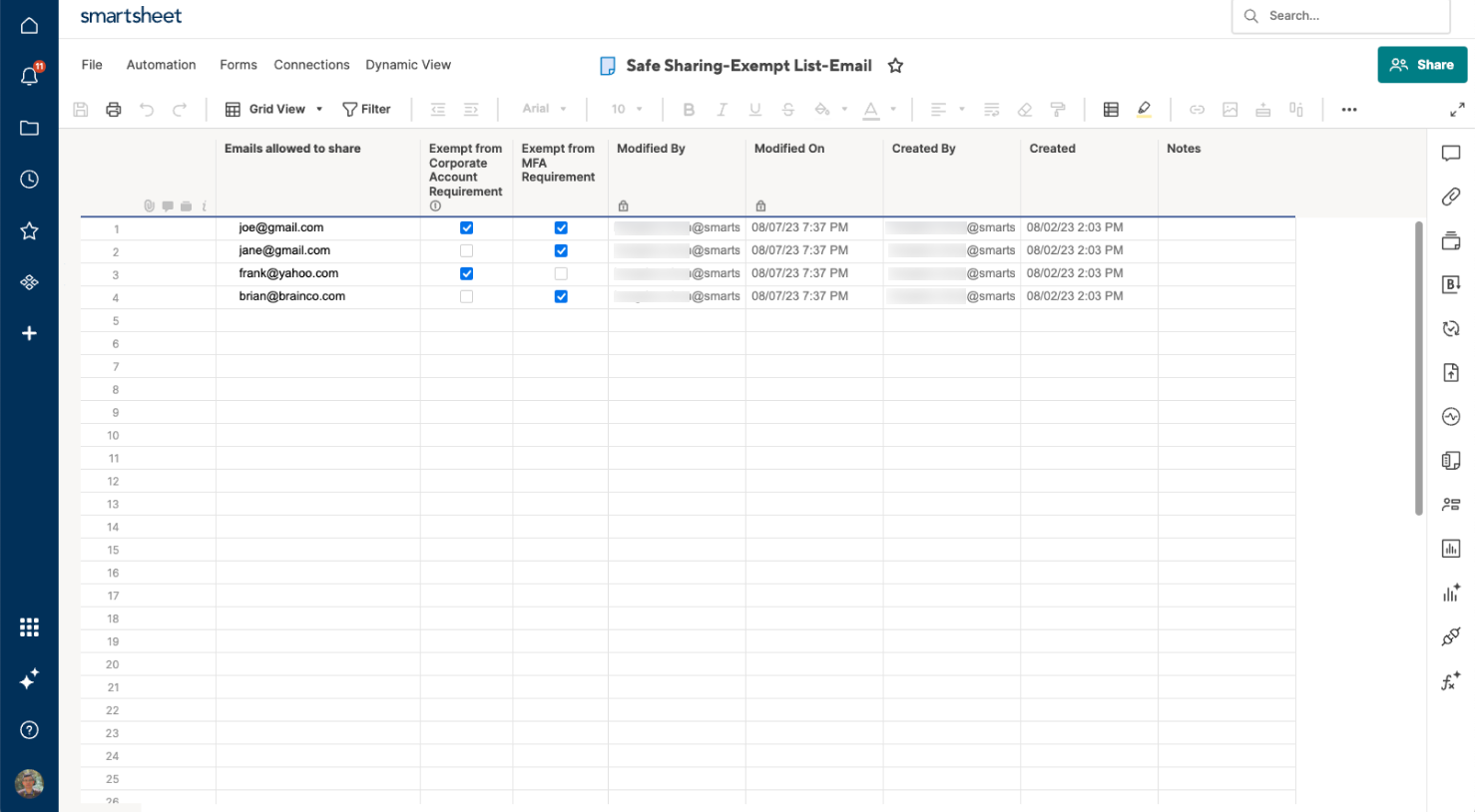

L’elenco Esentati (noto anche come elenco dei domini attendibili) consente agli Amministratori di sistema di specificare domini e singoli indirizzi e-mail esenti dalle politiche.

L’attivazione di un elenco di domini esentati avvia la creazione di un foglio con colonne specifiche. Tutti gli Amministratori di sistema hanno accesso a questo foglio.

Per creare un elenco Esentati:

- Vai al Centro dell’Amministratore.

- Seleziona l’icona del menu e passa a Impostazioni > Accesso esterno sicuro.

- In Impostazioni avanzate, seleziona Crea foglio su una delle seguenti opzioni:

- Domini esenti

- Esenta indirizzi e-mail

- Per aggiungere nuovi domini o indirizzi e-mail all’elenco Esentati, inseriscili nella colonna Domini/E-mail autorizzati alla condivisione e utilizza le colonne con casella di spunta per indicare se l’entità è esente dalle politiche.

Foglio dell’elenco Esentati

Gli Amministratori di sistema possono solo aggiungere, modificare ed eliminare le righe del foglio. Il foglio contiene le seguenti colonne:

| Nome della colonna | Descrizione |

|---|---|

| Nome della colonna Domini/e-mail autorizzati alla condivisione | Descrizione Elenca i domini/indirizzi e-mail autorizzati alla condivisione del contenuto. |

| Nome della colonna Esente dai requisiti dell’account aziendale | Descrizione Una casella di spunta che, se contrassegnata, esenta il dominio/indirizzo e-mail dal richiedere l’accesso all’account aziendale per accedere ai contenuti condivisi. |

| Nome della colonna Esente dai requisiti dell’MFA | Descrizione Una casella di spunta che, se contrassegnata, esenta il dominio/indirizzo e-mail dal richiedere l’MFA per accedere ai contenuti condivisi. |

| Nome della colonna Modificato da | Descrizione Indica l’ultimo utente che ha apportato modifiche alla riga, fornendo responsabilità e monitorando gli aggiornamenti. |

| Nome della colonna Modificato il | Descrizione Mostra la data e l’ora in cui è stata apportata l’ultima modifica alla riga, contribuendo a mantenere una timeline di modifiche. |

| Nome della colonna Creato da | Descrizione Identifica l’utente che ha originariamente creato la voce nel foglio, stabilendo l’origine dei dati. |

| Nome della colonna Creato il | Descrizione Visualizza la data e l’ora in cui è stata creata la voce, fornendo un contesto cronologico. |

| Nome della colonna Note | Descrizione Un campo libero per ulteriori informazioni, commenti o motivazioni dietro lo stato del dominio/indirizzo e-mail. |

Chiamate API

I collaboratori esterni che utilizzano chiamate API pubbliche per accedere ad asset Smartsheet condivisi e protetti dalle politiche Richiedi account di lavoro con SSO o Richiedi MFA possono accedere a tali asset tramite l’API Smartsheet solo se il loro dominio o indirizzo e-mail è presente nell’elenco Esentati o se si tratta di un dominio convalidato del piano.

Se i tuoi collaboratori esterni riscontrano problemi di accesso agli asset condivisi, devono contattare l’Amministratore di sistema del piano a cui appartengono tali asset.

Altre informazioni utili

- Queste politiche si applicano agli utenti che non fanno parte di alcun dominio convalidato nel piano che ha abilitato la politica o di qualsiasi dominio/indirizzo e-mail menzionato nell’elenco Esentati per queste politiche.

- Gli OTP generati hanno una durata di dieci minuti. Dopo la scadenza, gli utenti devono generarne uno nuovo.

- Gli Amministratori di sistema esistenti sono responsabili della concessione dell’accesso al foglio dell’elenco Esentati ai nuovi o futuri Amministratori di sistema.

- L’applicazione degli aggiornamenti (nuove voci di esenzione) all’elenco Esentati può richiedere fino a tre minuti.

Possiamo disabilitare la funzionalità MFA basata su e-mail una volta che la politica Richiedi MFA è attivata?

No. Una volta che la politica Richiedi MFA è attiva, gli Amministratori di sistema non possono disabilitare la funzionalità MFA basata su e-mail. È ideata come backup per garantire una sicurezza continua anche se il metodo MFA primario non è disponibile.

In che modo i collaboratori esterni che non fanno parte di alcuna organizzazione con politiche Richiedi account di lavoro con SSO/Richiedi MFA accedono al sistema? Soprattutto quelli che sono consulenti indipendenti?

- I collaboratori esterni devono utilizzare la loro e-mail di lavoro o disporre di un account di accesso aziendale configurato con Google o Microsoft SSO.

- Possono ricevere un codice basato su e-mail (MFA basata su e-mail) per la verifica.

- Gli Amministratori di sistema possono aggiungere utenti all’elenco di esenzione, se necessario.

Un Amministratore del workspace sarà in grado di implementare queste politiche?

Gli Amministratori del workspace possono abilitare la politica Richiedi MFA a livello di workspace se un Amministratore di sistema ha abilitato la politica Richiedi MFA a livello di workspace. Gli Amministratori del workspace non possono configurare la politica Richiedi account di lavoro con SSO.

Ci sono domini aggiunti automaticamente all’elenco Esentati?

Sì. Tutti i domini verificati all’interno del piano sono automaticamente esentati dalle politiche Richiedi account di lavoro con SSO e Richiedi MFA, in quanto gli utenti di questi domini vengono trattati come utenti interni al piano.