Questo articolo della guida illustra la configurazione di SAML a livello di piano, accessibile solo agli utenti all’interno del piano. Per una configurazione SAML applicabile a tutti gli utenti Smartsheet all’interno del tuo dominio, consulta la guida alla configurazione SAML a livello di dominio.

Gli Amministratori di sistema con un amministratore IT possono configurare SAML per SSO con Smartsheet.

Promemoria

A partire dal 5 febbraio 2024, non potrai creare nuove configurazioni SAML a livello di piano. Tuttavia, per le configurazioni SAML a livello di piano esistenti, manterrai la possibilità di creare, aggiornare, eliminare o leggere le configurazioni SAML a livello di piano. Inoltre, ora hai la possibilità di configurare SAML a livello di dominio.

Questi sono i passaggi che devi completare

- Configura l’Identity Provider (IdP) della tua organizzazione per comunicare con Smartsheet.

Aggiungi un record al Domain Name System (DNS) pubblico della tua organizzazione. Per assistenza nella configurazione e nella gestione di questa funzione, potresti aver bisogno di consultare una risorsa tecnica interna.

Per configurare correttamente l’SSO SAML con Smartsheet per il governo degli Stati Uniti, è necessario applicare alcuni requisiti e impostazioni.

Tieni presente quanto segue

- Smartsheet supporta gli SSO creati dai provider di servizi. Se stai configurando un SSO creato da provider di identità (IdP), contatta tale provider.

- Puoi utilizzare contemporaneamente più di un IdP di SSO.

- Se l’Amministratore di sistema di un piano Aziendale convalida il dominio e imposta una configurazione SAML a livello di dominio, la configurazione SAML a livello di dominio sostituisce qualsiasi configurazione SAML a livello di piano per gli utenti all’interno di quel dominio.

Prerequisiti

- I clienti residenti negli Stati Uniti devono utilizzare i metadati Smartsheet qui indicati: www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata.xml

- I clienti residenti nell’Unione Europea devono utilizzare i metadati Smartsheet qui indicati: www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata-eu.xml

Utilizzando i metadati forniti, configura un Utilizzatore del certificato all’interno del tuo IdP. La procedura di configurazione di un Utilizzatore del certificato può variare per ciascun IdP. Consulta la documentazione del tuo IdP per ulteriori informazioni.

A causa delle vulnerabilità della sicurezza, l’algoritmo del certificato SHA1 è stato dichiarato obsoleto. Verifica di non utilizzare un certificato SSL che viene firmato con SHA1.

Processo di scambio SAML

Smartsheet richiede i seguenti attributi nel processo di scambio SAML:

- ID persistente: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent

- Indirizzo e-mail: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

I seguenti attributi sono consigliati, ma opzionali:

Nome: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

Questo rappresenta il nome dell‘utente.

Cognome: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

Questo rappresenta il cognome dell’utente.

Alcuni servizi SAML potrebbero richiedere ulteriori informazioni quando vengono configurati con Smartsheet.

- URL ACS (Assertion Consumer Service): https://sso.smartsheet.com/Shibboleth.sso/SAML2/POST

- Sui piani UE, usare https://sso.smartsheet.eu/Shibboleth.sso/SAML2/POST

- Restrizione del pubblico: https://sso.smartsheet.com/saml

- Sui piani UE, usare https://sso.smartsheet.eu/saml

Note sul processo di scambio

- Inserisci gli indirizzi e-mail usando lettere minuscole. Le lettere maiuscole possono interferire con la corrispondenza delle e-mail tra il tuo provider SAML e Smartsheet.

- La prima asserzione deve contenere un ID persistente uguale per tutti gli utenti ogni qualvolta essi eseguano l’accesso. Il tuo indirizzo e-mail può essere un ID persistente, ma il claim dell‘indirizzo e-mail deve sempre essere utilizzato nel processo di asserzione. I claim via e-mail devono essere tutti minuscoli. Per un esempio di asserzione e un elenco completo dei formati di claim supportati da Smartsheet, vedi l’articolo Asserzione SAML: Esempi di claim supportati in Smartsheet.

- L‘ID persistente può essere definito nell‘elemento NameID (oggetto) dell‘asserzione.

- Se l’asserzione non presenta un elemento NameID (oggetto), puoi utilizzare uno degli attributi definiti nell’articolo sui Claim supportati.

- Assicurati di rimuovere il claim attributo http://schemas.xmlsoap.org/ws/2005/05/identity/claims/Name dagli attributi prepopolati in Azure.

Configurare Smartsheet.com per l’uso con IdP SAML

È necessario soddisfare i requisiti prima di continuare con la configurazione SAML.

Aprire il modulo Amministrazione SAML

Ecco come stabilire una connessione tra l’IdP e Smartsheet:

- In Centro dell’Amministratore, seleziona l’icona Menu in alto a sinistra.

- Vai a Impostazioni > Autenticazione.

Seleziona Gestisci le opzioni SSO federate.

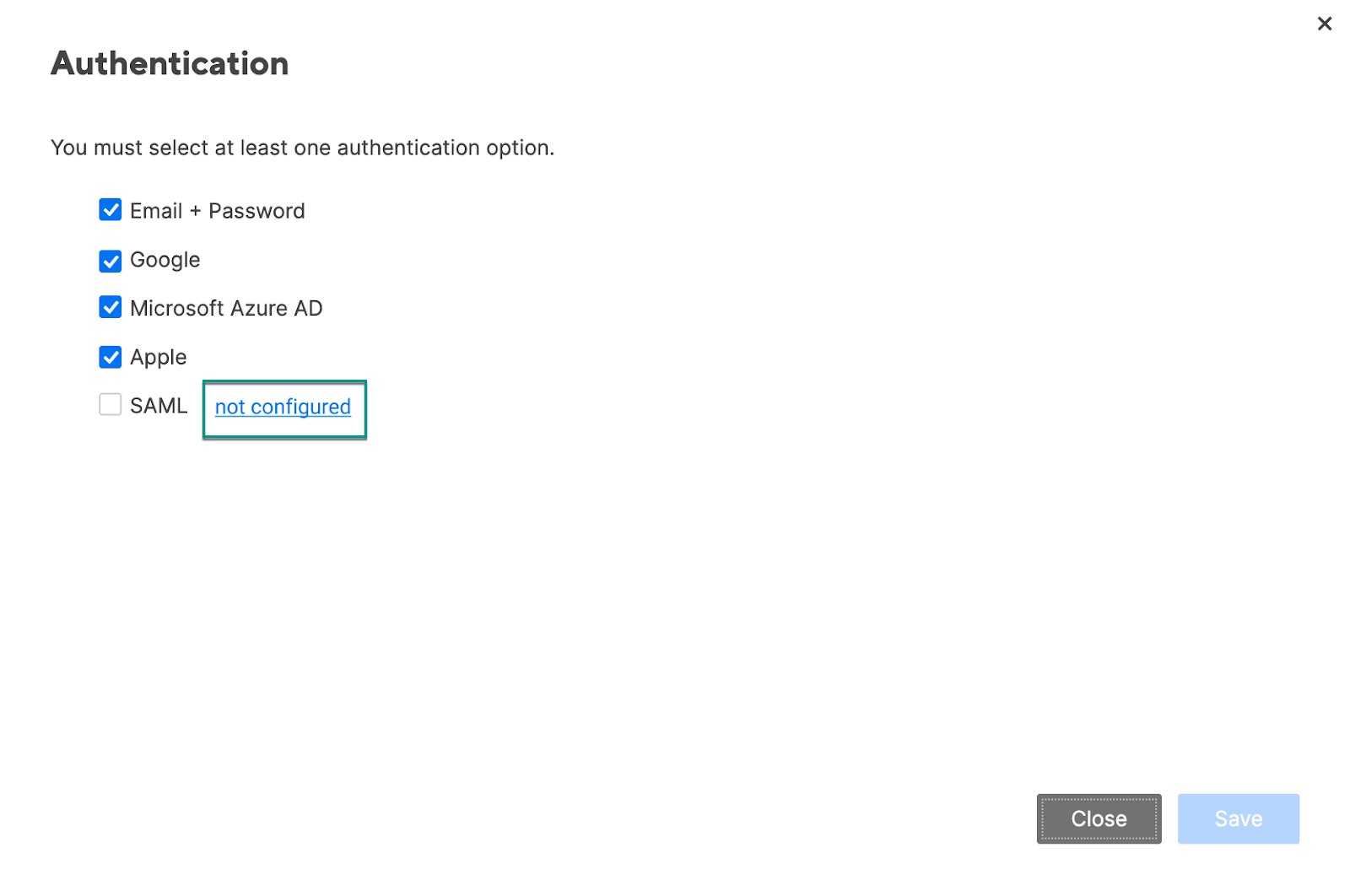

Si apre il modulo Autenticazione.

Seleziona non configurato. Dopo aver eseguito questi passaggi, viene visualizzato il modulo Amministrazione SAML.

Brandfolder Image

Se è la prima volta che imposti la configurazione SAML in Smartsheet, il pulsante non configurato ti porta alla pagina di configurazione SAML a livello di dominio. Se devi ancora definire la configurazione SAML a livello di piano, contatta l’assistenza Smartsheet.

Configurare SSO con il tuo IdP

Segui questi passaggi per configurare SAML con uno o più IdP:

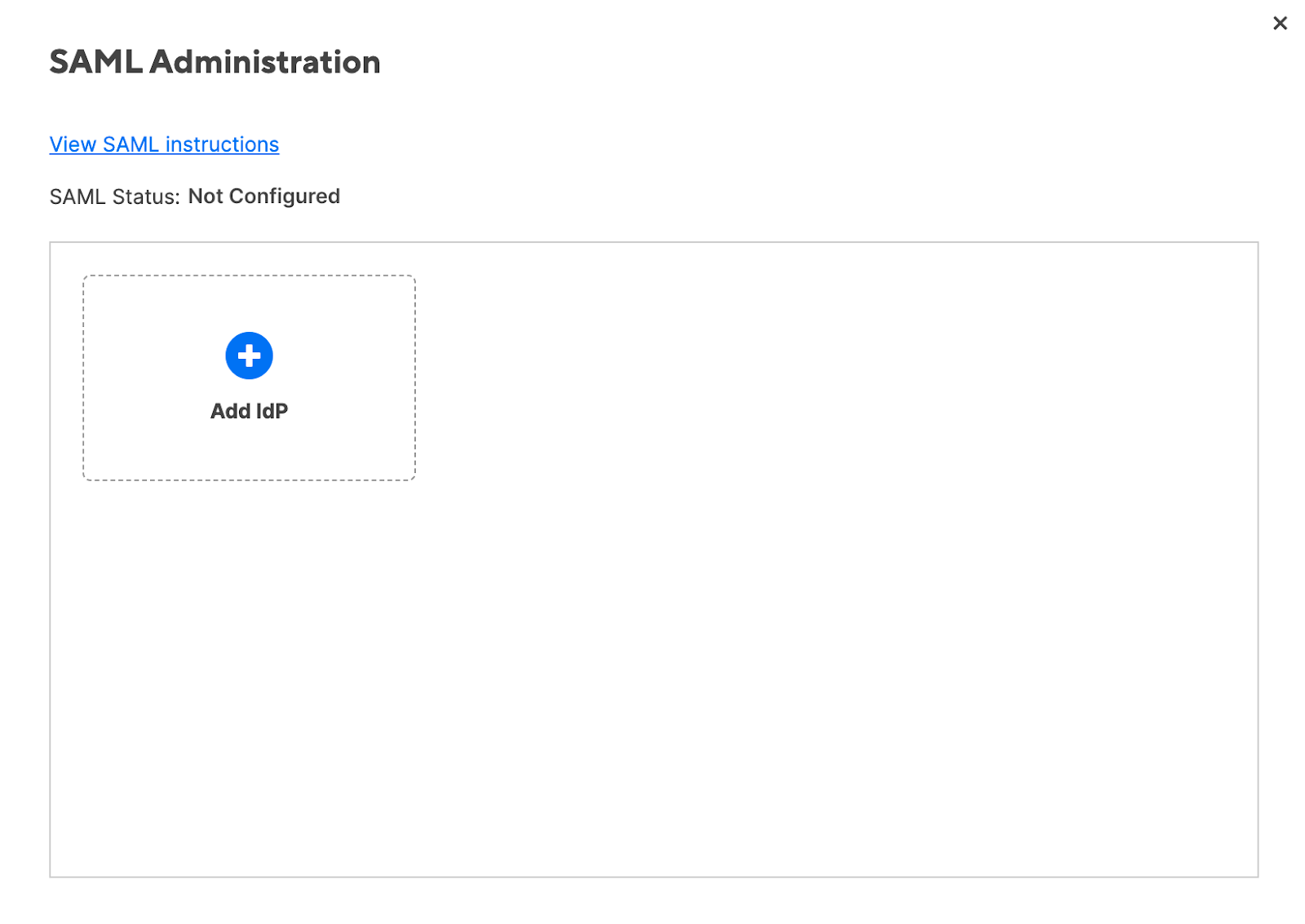

Seleziona Aggiungi IdP.

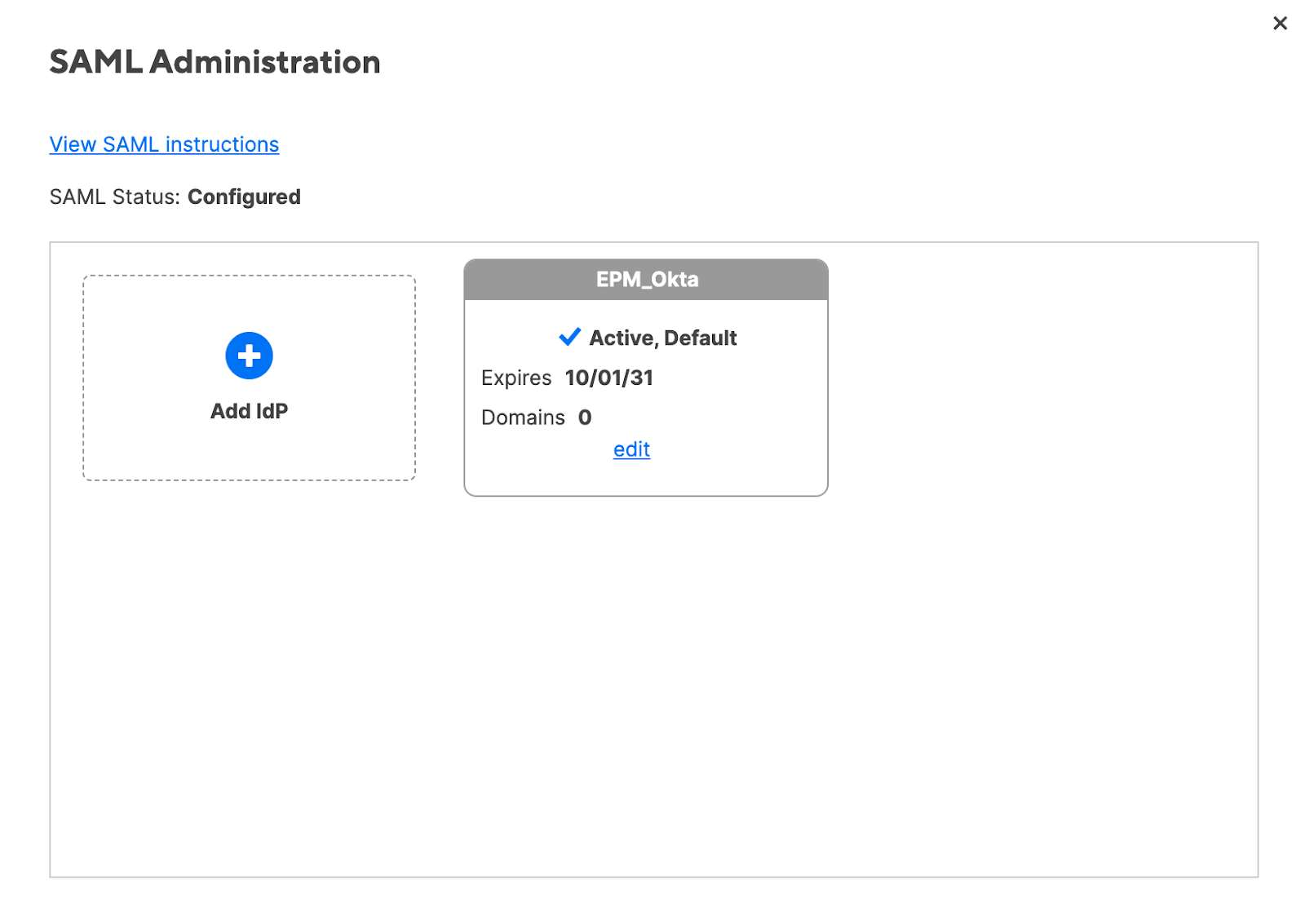

Brandfolder Image

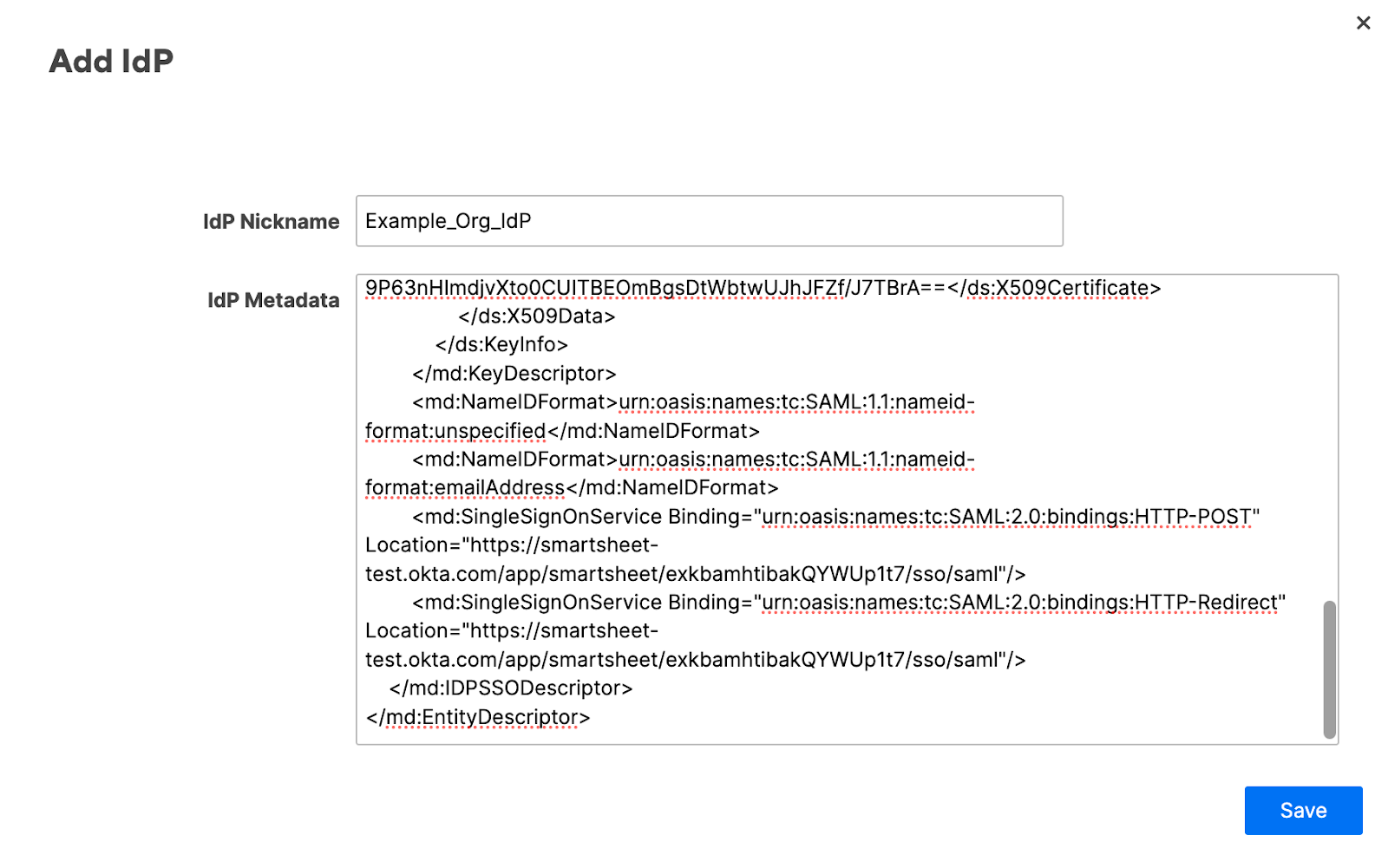

Inserisci un nome alternativo per il tuo IdP.

Per capire come ottenere i metadati IdP, consulta la documentazione dell’IdP.

- Ottieni i metadati IdP; quindi copiali.

Nella casella di testo Metadati IdP, incolla i metadati IdP.

Brandfolder Image

- Copia l’URL di SSO; quindi incollalo nel tuo IdP.

- Seleziona Salva. Dopo aver salvato le modifiche apportate, Smartsheet convalida i metadati.

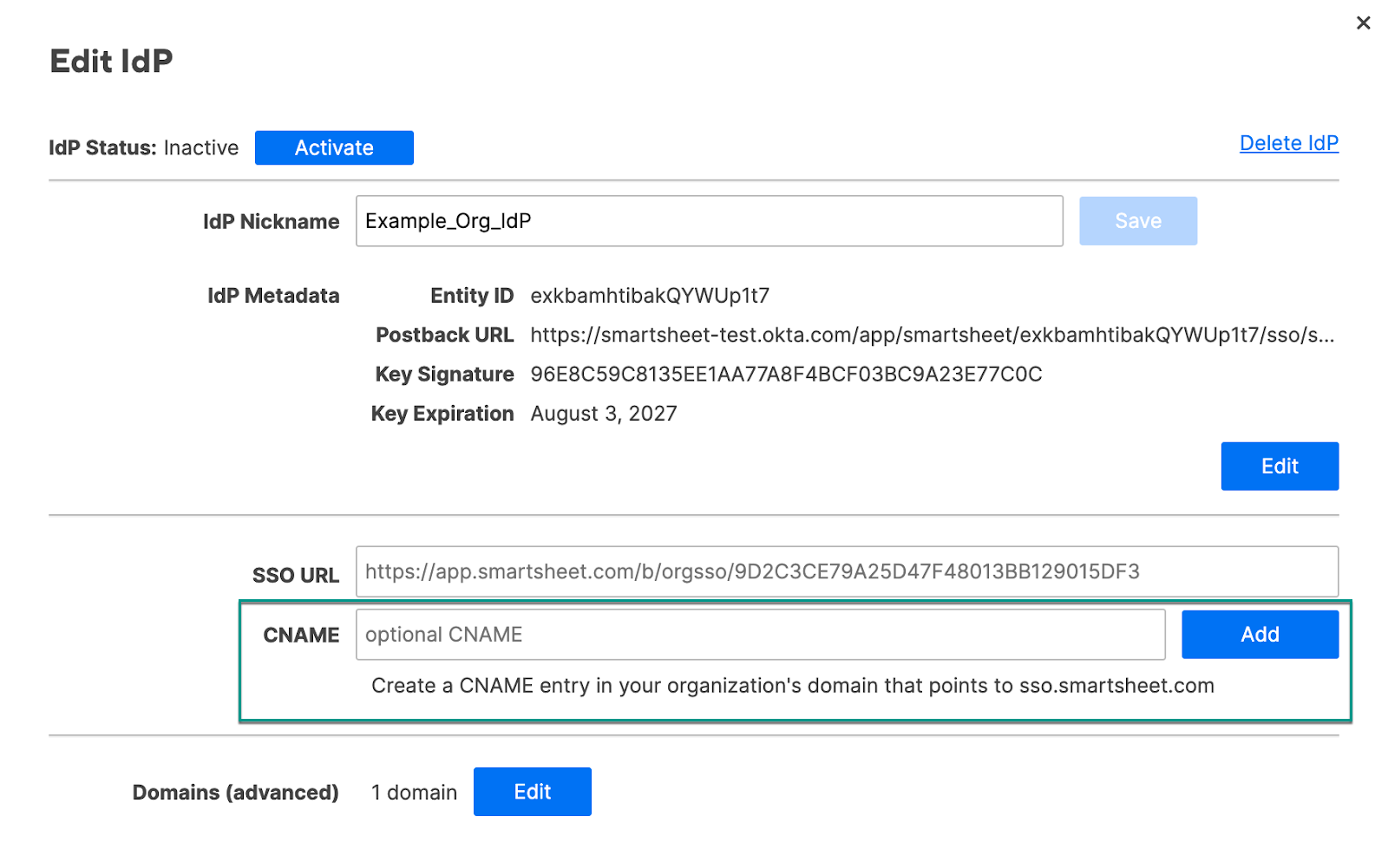

- Se la convalida è corretta, viene visualizzato il modulo Modifica IdP.

- Se ricevi un errore, consulta l’articolo Domande frequenti ed errori comuni di SAML.

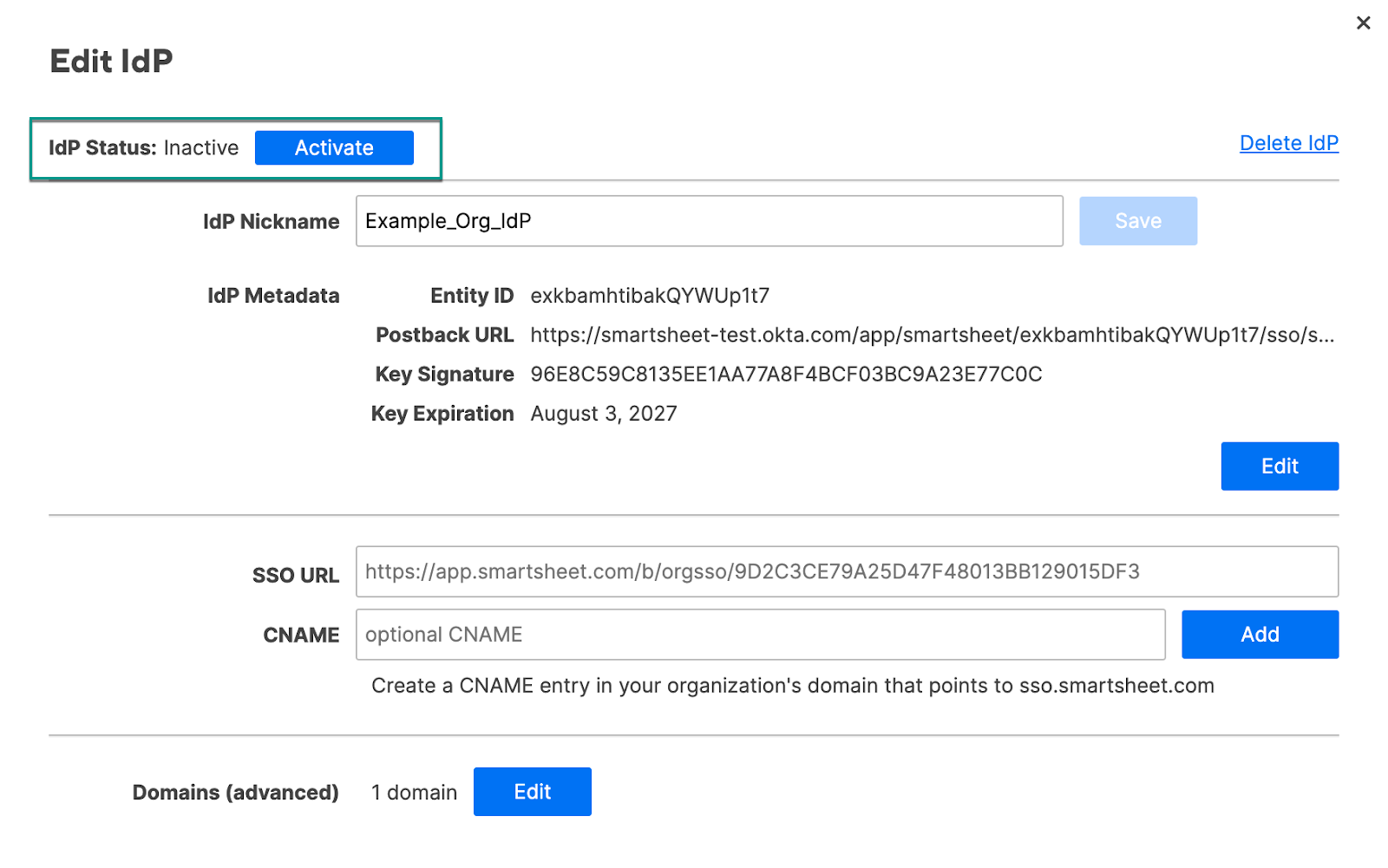

- Puoi aggiungere un CNAME che indirizzerà le persone a un URL intuitivo quando eseguono l’accesso. Per ulteriori informazioni, consulta la sezione Indirizzare gli utenti all’accesso con un URL CNAME breve di seguito.

Seleziona Attiva per abilitare l’IdP per l’uso con Smartsheet. Lo stato IdP cambierà da Inattivo ad Attivo, Predefinito.

Brandfolder Image

Nel modulo Autenticazione, seleziona SAML per abilitare SAML per il tuo piano.

È necessario che sia attivato almeno un IdP prima di abilitare SAML.

Seleziona Salva.

Ecco fatto! Ora gli utenti nel tuo piano possono utilizzare le credenziali aziendali per accedere a Smartsheet.

Configurare ulteriori IdP

- Sebbene la maggior parte delle organizzazioni necessiti solo di un singolo IdP attivo, non esiste un limite al numero di IdP che è possibile aggiungere.

- Per modificare o aggiungere degli IdP, seleziona modifica configurazione accanto alla casella di spunta SAML. Viene visualizzato il modulo Amministrazione SAML che permette di aggiungere ulteriori IdP o modificare quelli esistenti già configurati

Se hai più di un IdP attivo, gli utenti che eseguono l‘accesso tramite SAML eseguiranno l‘autenticazione con l‘IdP predefinito. Per rendere un IdP predefinito, nel modulo Modifica IdP , seleziona Rendi predefinito.

Brandfolder Image

Indirizzare gli utenti all’accesso con un URL CNAME breve

Smartsheet fornisce l’URL SSO predefinito per la tua organizzazione, ossia un linkper accedere in un solo passaggio a Smartsheet. Potresti voler aggiungere un CNAME con un URL breve e più specifico dell’azienda.

Non digitare sso.smartsheet.com nel campo CNAME del modulo Modifica IdP, poiché ciò causerà problemi di accesso. Utilizza piuttosto un CNAME creato dall’azienda e fai in modo che punti a sso.smartsheet.com.

- Nel tuo dominio, crea un record DNS CNAME e puntalo a sso.smartsheet.com. Ad esempio, smartsheet.example.org IN CNAME sso.smartsheet.com.

- Nel modulo Modifica IdP,inserisci il CNAME.

Seleziona Aggiungi.

Brandfolder Image

Promemoria

- L’autenticazione dell’indirizzo CNAME potrebbe richiedere fino a un’ora.

- Non puoi utilizzare HTTPS per l’URL del CNAME. Solo HTTP è supportato.

- Rimuovere l’accesso SSO di un utente da solo non è sufficiente per impedirgli di accedere a Smartsheet. Per impedire del tutto a un utente di accedere a Smartsheet, devi eliminare completamente l’utente dal piano Smartsheet dell’organizzazione.

Stati della configurazione SAML

SAML sarà in uno dei seguenti stati:

- Non configurato: non sono presenti IdP attivi.

- Disabilitato: è presente almeno un IdP attivo. Inoltre, nel modulo Autenticazione, la casella di spunta SAML non è selezionata.

- Abilitato: è presente almeno un IdP attivo. Inoltre, nel modulo Autenticazione, la casella di spunta SAML è selezionata. Il tuo IdP sarà in uno dei tre seguenti stati:

- Non configurato: il certificato di sicurezza è scaduto

- Inattivo: metadati validi, certificato di sicurezza valido

- Attivo: metadati validi, certificato di sicurezza valido, senza alcuna condivisione dell’entity ID con un altro IdP attivo nel tuo piano, e attivato