В данной справочной статье рассказывается о настройке конфигурации SAML на уровне плана, доступной только для пользователей в рамках вашего плана. Для настройки SAML, которая применяется ко всем пользователям Smartsheet в вашем домене, обратитесь к руководству по настройке SAML на уровне домена.

Обратите внимание

Начиная с 5 февраля 2024 года вы не сможете создавать новые конфигурации SAML на уровне плана. Однако для существующих конфигураций SAML на уровне плана сохранится возможность создавать, обновлять, удалять и читать такие конфигурации. Кроме того, теперь вы можете настроить SAML на уровне домена.

Действия, которые следует предпринять

- Настроить поставщик удостоверений (IdP) организации для обмена данными со Smartsheet.

Добавить запись в систему доменных имён организации (DNS). Для настройки и поддержания работы этих функций может потребоваться помощь технических специалистов организации.

Чтобы успешно настроить систему единого входа SAML со Smartsheet для правительства США, необходимо учитывать некоторые требования и параметры.

Обратите внимание

- Smartsheet поддерживает единый вход, инициированный поставщиком услуг. Если вы настраиваете единый вход, инициированный поставщиком удостоверений, обратитесь к своему поставщику удостоверений.

- Вы можете использовать более одного поставщика удостоверений для единого входа одновременно.

- Если системный администратор в рамках плана "Корпоративный" подтверждает ваш домен и настраивает конфигурацию SAML на уровне домена, такая конфигурация заменяет все конфигурации SAML на уровне плана для пользователей в этом домене.

Предварительные условия

- Клиентам из США необходимо использовать метаданные Smartsheet, указанные на этой странице: www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata.xml.

- Клиентам из ЕС необходимо использовать метаданные Smartsheet, указанные на этой странице: www.smartsheet.com/sites/default/files/smartsheet-saml2-sp-metadata-eu.xml.

С помощью предоставленных метаданных настройте проверяющую сторону в конфигурации своего IdP. Процесс настройки проверяющей стороны зависит от конкретного IdP. Дополнительную информацию см. в документации поставщика удостоверений.

Алгоритм сертификата SHA1 больше не поддерживается, поскольку в нём были обнаружены уязвимости. Убедитесь, что вы не используете SSL-сертификат, подписанный с применением SHA1.

Обмен по протоколу SAML

Для обмена по протоколу SAML в Smartsheet необходимо использовать указанные ниже атрибуты.

- Постоянный идентификатор: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent.

- Адрес электронной почты: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

Рекомендуем использовать указанные ниже атрибуты (необязательно).

Имя: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

Представляет имя пользователя.

Фамилия: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

Представляет фамилию пользователя.

При настройке сервисов SAML для Smartsheet некоторые из них могут запрашивать дополнительную информацию.

- URL-адрес службы обработчика утверждений (ACS): https://sso.smartsheet.com/Shibboleth.sso/SAML2/POST

- Для учётных записей клиентов из ЕС используйте https://sso.smartsheet.eu/Shibboleth.sso/SAML2/POST

- Ограничение аудитории: https://sso.smartsheet.com/saml

- Для учётных записей клиентов из ЕС используйте https://sso.smartsheet.eu/saml

Примечания к процессу обмена

- Вводите адреса электронной почты, используя строчные буквы. Наличие заглавных букв может помешать сопоставлению адресов между поставщиком SAML и Smartsheet.

- В первом утверждении должен быть указан постоянный идентификатор, который остаётся неизменным для каждого пользователя, выполняющего вход. Постоянным идентификатором может быть ваш адрес электронной почты, однако запрос на адрес электронной почты также должен быть передан в процессе утверждения. Запросы электронной почты должны быть записаны в нижнем регистре. Пример утверждения и полный список форматов запросов, поддерживаемых Smartsheet, приведены в статье Утверждение SAML: примеры запросов, поддерживаемых Smartsheet.

- Постоянный идентификатор можно определить в элементе NameID (subject) утверждения.

- Если в утверждении нет элемента NameID (subject), вы можете использовать один из атрибутов, указанных в статье о поддерживаемых запросах.

- Не забудьте удалить запрос на атрибут http://schemas.xmlsoap.org/ws/2005/05/identity/claims/Name из подставленных атрибутов в Azure.

Настройка Smartsheet.com для работы с поставщиком удостоверений SAML

Прежде чем приступить к настройке SAML, необходимо выполнить все указанные требования.

Получение доступа к форме SAML Administration (Администрирование SAML)

Ниже описана процедура настройки подключения вашего поставщика удостоверений к Smartsheet.

- На панели навигации слева выберите Учётная запись.

- В меню Учётная запись нажмите План и данные для выставления счетов.

- В окне Администрирование учётной записи выберите Контроль безопасности.

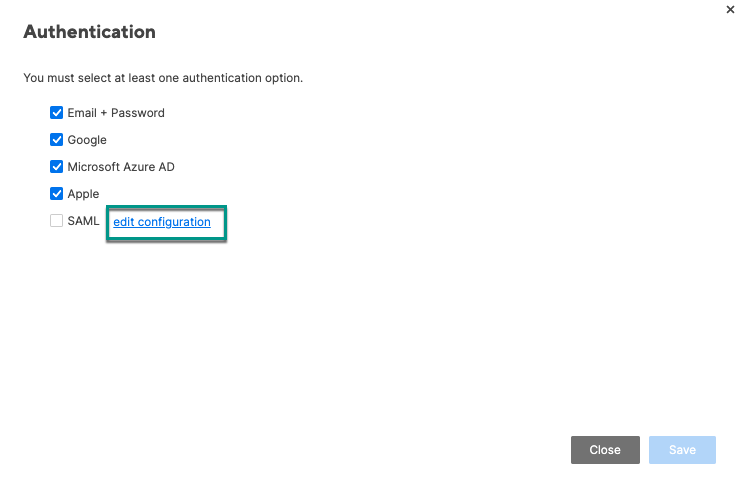

В разделе Аутентификация выберите Изменить.

Brandfolder Image

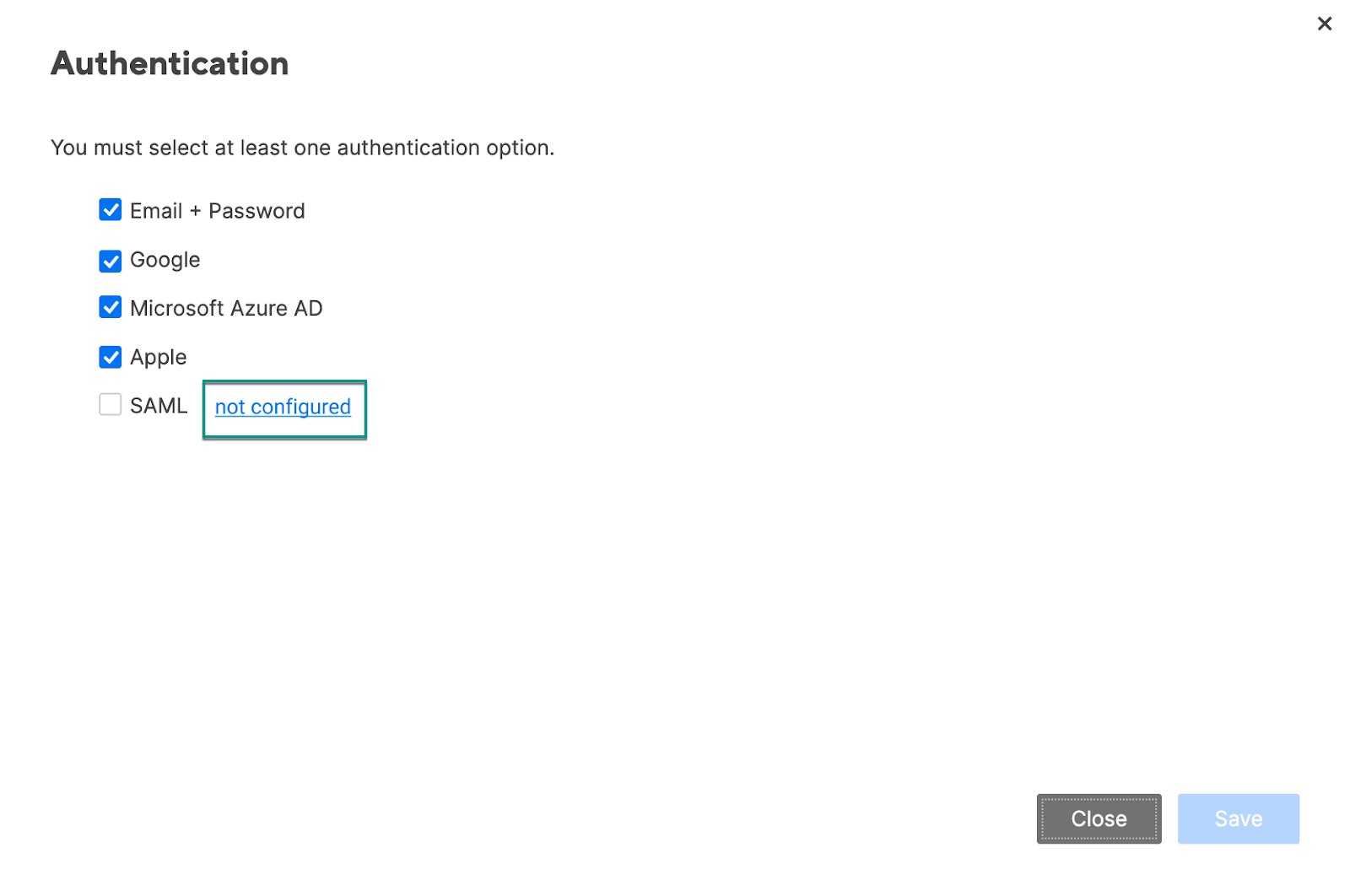

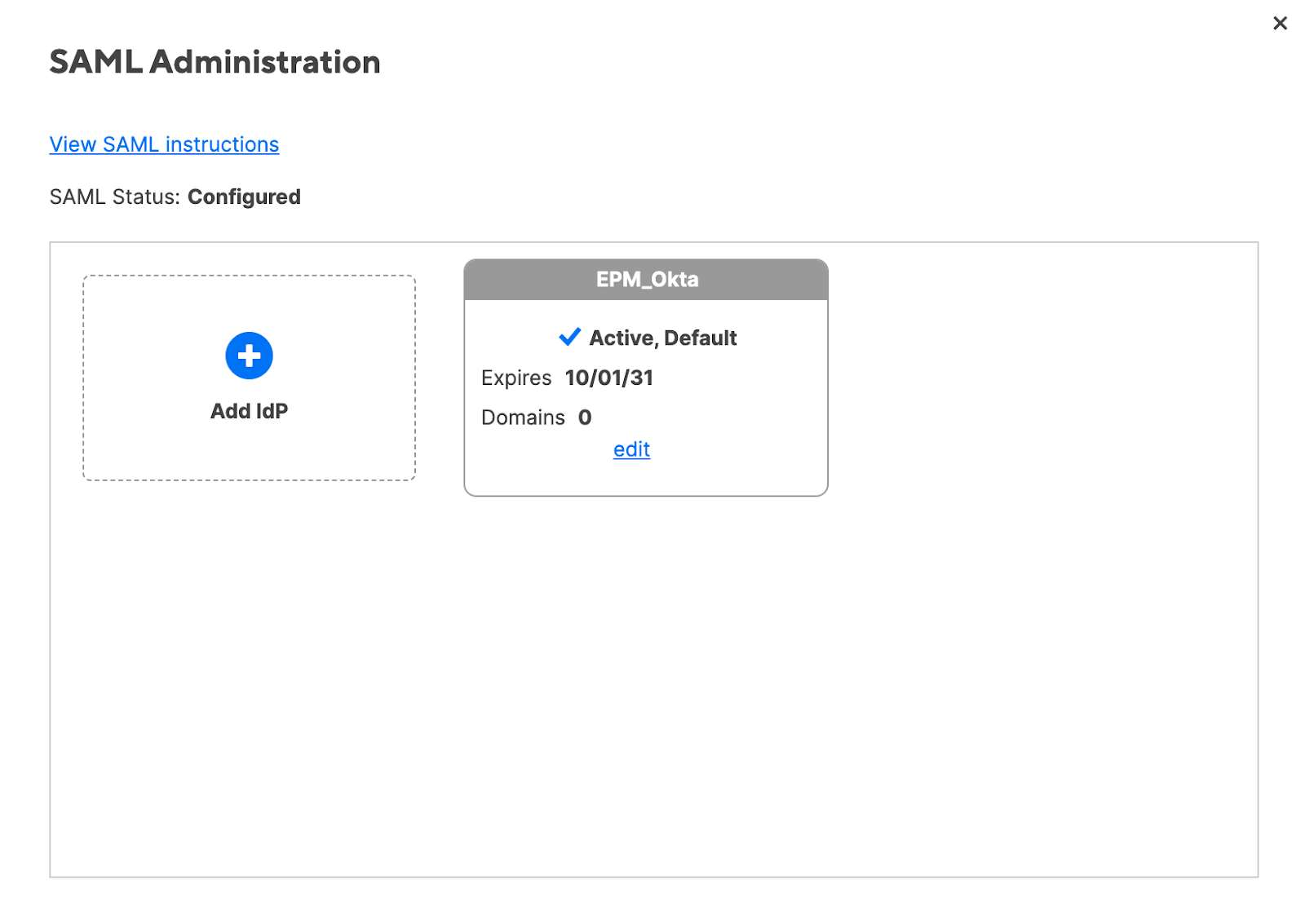

Нажмите не настроено. После этого отобразится форма Администрирование SAML.

Brandfolder Image

Если вы впервые настраиваете конфигурацию SAML в Smartsheet, кнопка не настроено переведёт вас на страницу настройки SAML на уровне домена. Если вам всё ещё необходимо выполнить конфигурацию SAML на уровне плана, обратитесь в службу поддержки Smartsheet.

Настройка единого входа через поставщика удостоверений

Чтобы настроить SAML с помощью одного или нескольких IdP, выполните указанные ниже действия.

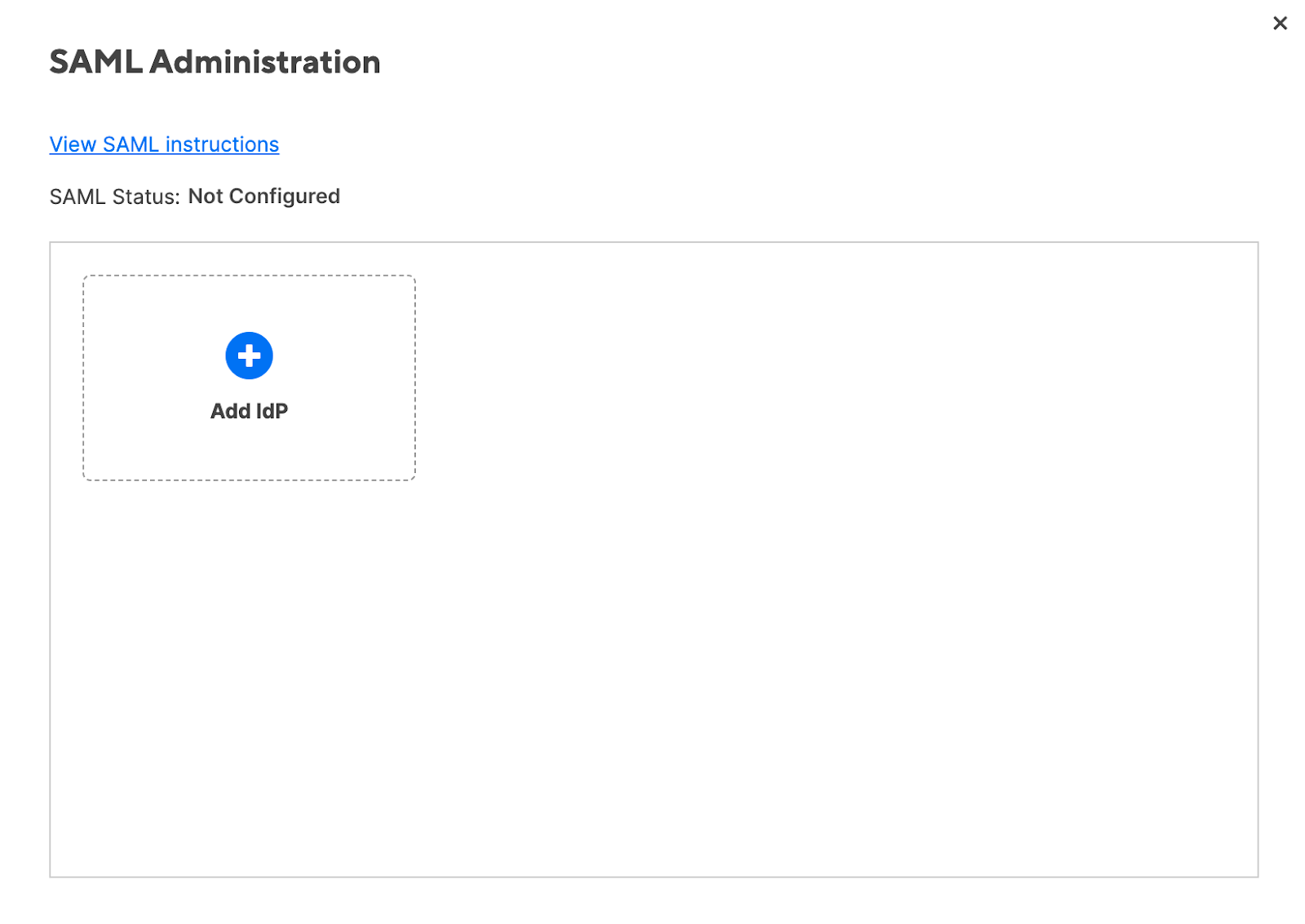

Нажмите Добавить поставщика удостоверений.

Brandfolder Image

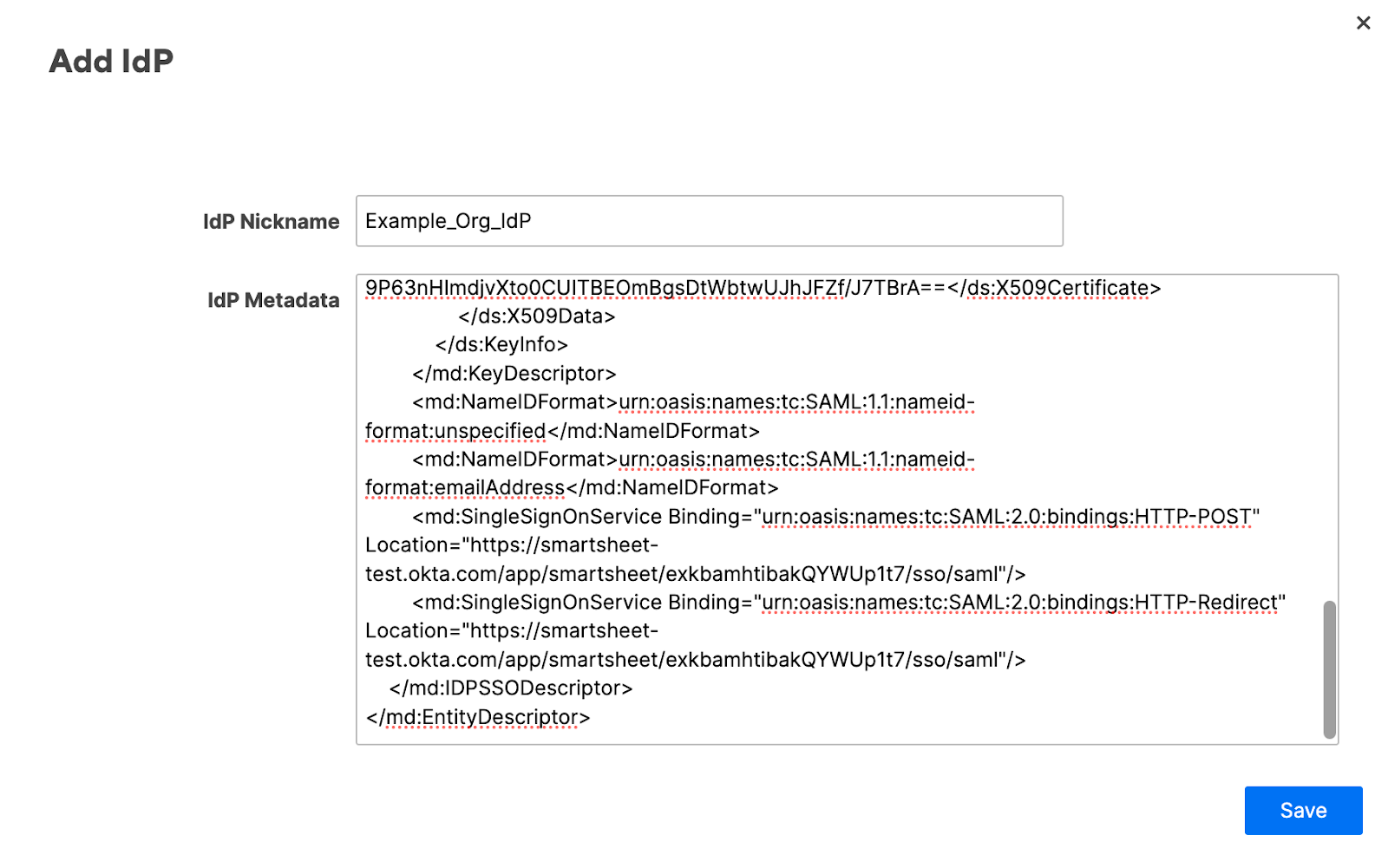

Введите псевдоним для своего поставщика удостоверений.

Процесс получения метаданных должен быть описан в документации поставщика удостоверений.

- Получите метаданные поставщика удостоверений и скопируйте их.

Вставьте метаданные поставщика удостоверений в соответствующее текстовое поле.

Brandfolder Image

- Скопируйте URL-адрес единого входа и вставьте его в поле поставщика удостоверений.

- Нажмите Сохранить. После сохранения изменений Smartsheet приступает к проверке метаданных.

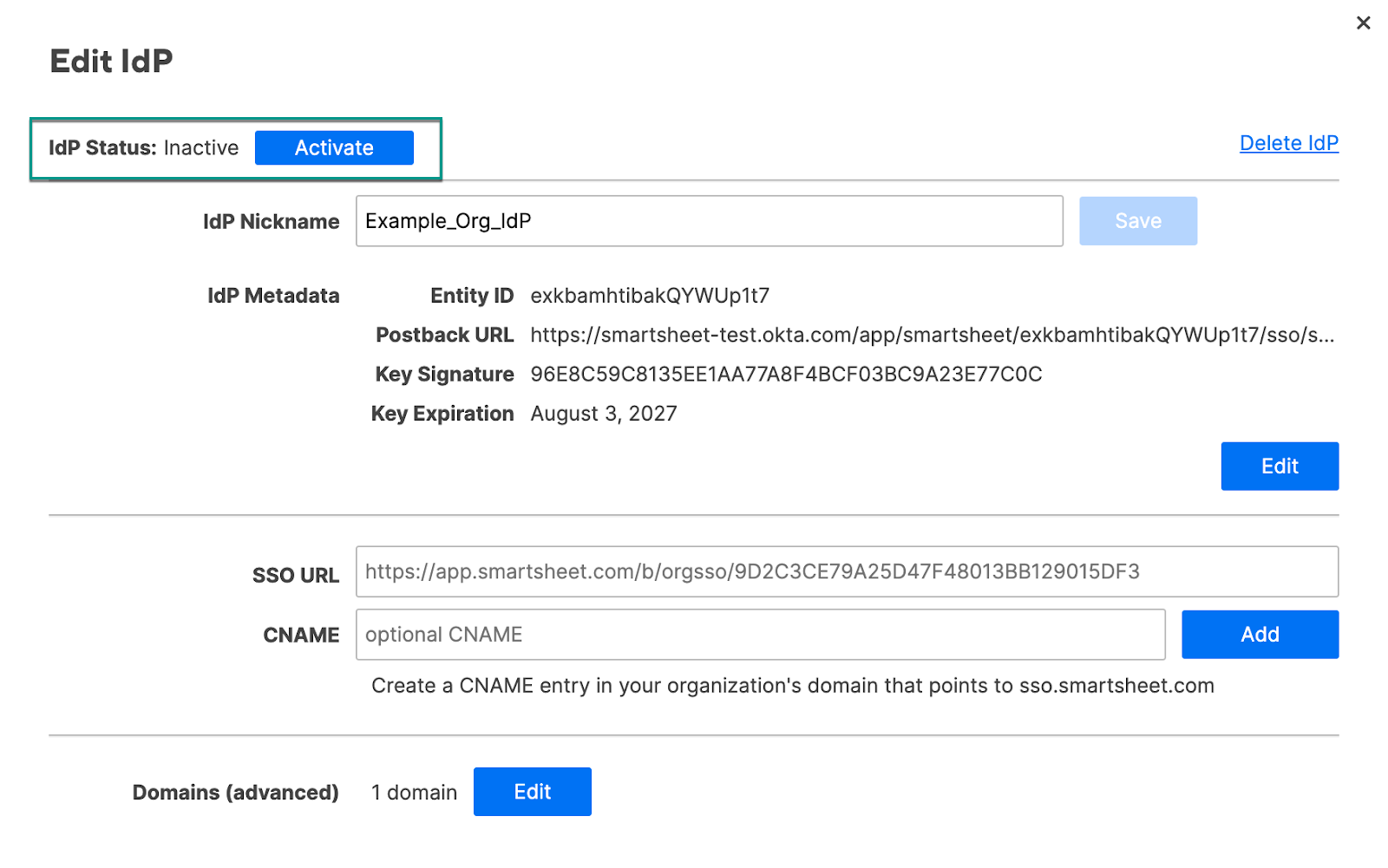

- Если проверка пройдёт успешно, отобразится форма "Изменение поставщика удостоверений".

- В случае ошибки см. статью "Часто задаваемые вопросы и типичные ошибки при настройке SAML".

- Вы можете добавить запись CNAME, которая будет перенаправлять пользователей, входящих в учётную запись, на страницу с более понятным адресом. Подробнее об этом рассказано в разделе Как направить пользователей на страницу входа с понятным URL-адресом с помощью записи CNAME ниже.

Чтобы активировать поставщика удостоверений в Smartsheet, нажмите Активировать. Статус поставщика Неактивен изменится на Активен, По умолчанию.

Brandfolder Image

Чтобы активировать SAML в рамках своего плана, в форме Аутентификация выберите SAML.

Перед включением протокола SAML у вас должен быть активен хотя бы один поставщик удостоверений.

Нажмите Сохранить.

Вот и всё! Теперь пользователи вашей учётной записи смогут входить в Smartsheet с помощью учётных данных организации.

Настройка дополнительных IdP

- Чаще всего организациям достаточно одного активного IdP, но ограничений на их количество нет.

- Чтобы изменить настройки уже существующих IdP или добавить дополнительные IdP, нажмите изменить конфигурацию рядом с флажком SAML. Откроется форма Администрирование SAML, в которой можно внести все необходимые изменения.

Если у вас есть несколько активных IdP, то проверка подлинности пользователей, которые входят в систему через SAML, будет выполняться IdP по умолчанию. Чтобы указать поставщика по умолчанию, в форме Изменение поставщика удостоверений выберите Использовать по умолчанию.

Brandfolder Image

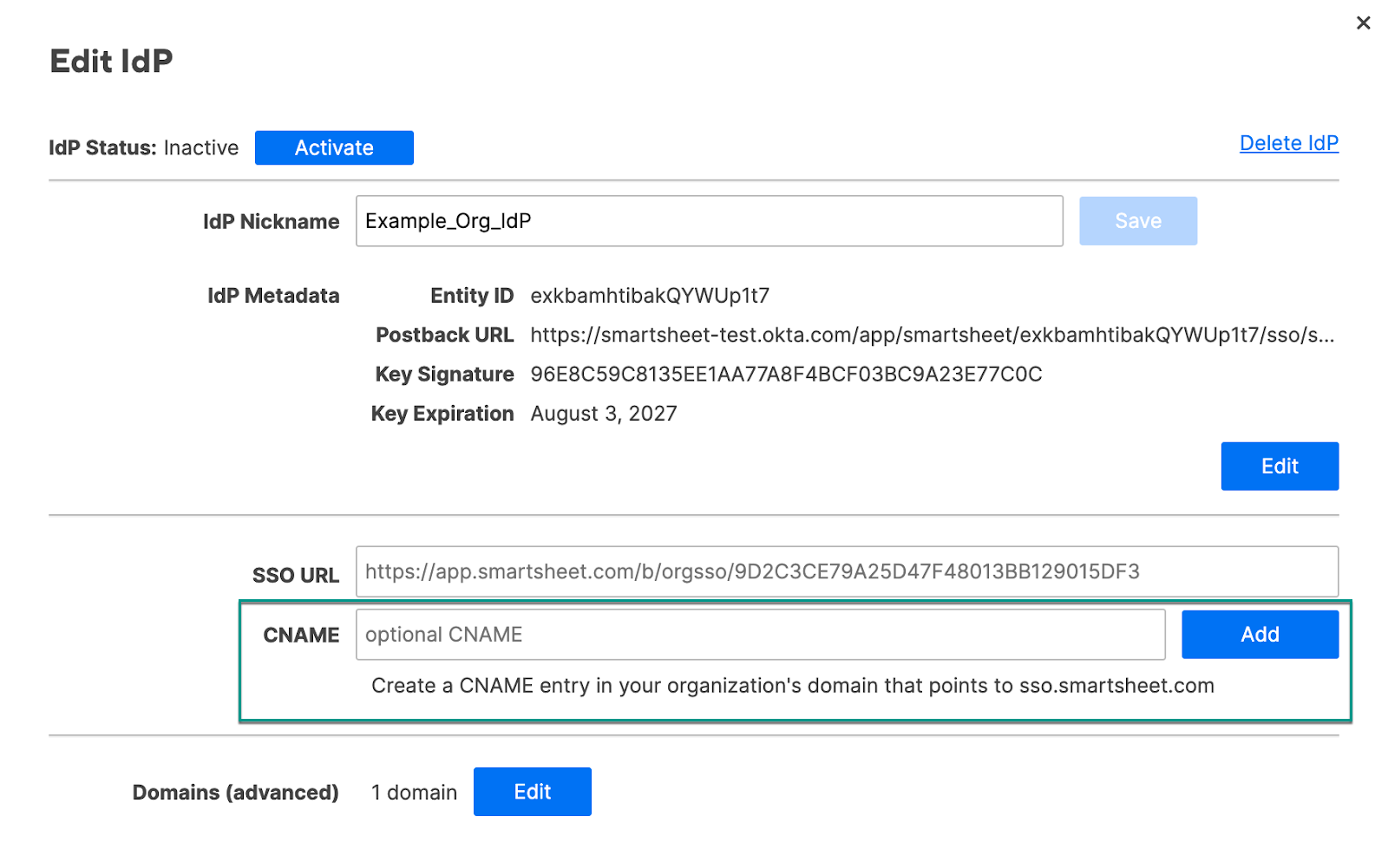

Как направить пользователей на страницу входа с понятным URL-адресом с помощью записи CNAME

Smartsheet по умолчанию предоставляет пользователям организации прямую ссылку, которая используется для единого входа. С помощью записи CNAME можно заменить эту ссылку понятным URL-адресом, более специфичным для вашей организации.

Не вводите адрес sso.smartsheet.com в поле CNAME формы Изменение поставщика удостоверений, так как это приведёт к проблемам при входе. Вместо этого используйте запись CNAME, созданную в вашей организации, и настройте её как указатель на адрес sso.smartsheet.com.

- Создайте запись DNS CNAME в своём домене и настройте её как указатель на адрес sso.smartsheet.com. Пример: smartsheet.example.org IN CNAME sso.smartsheet.com.

- Введите CNAME в форме Изменение IdP.

Нажмите Добавить.

Brandfolder Image

Напоминания

- На аутентификацию адреса, указанного в поле CNAME, может потребоваться до одного часа.

- Нельзя использовать HTTPS для URL-адреса CNAME. Поддерживается только HTTP.

- Чтобы запретить пользователю доступ в Smartsheet, недостаточно отменить для него аутентификацию через систему единого входа. Нужно полностью удалить этого пользователя из плана организации.

Состояния настройки SAML

Для стандарта SAML в системе предусмотрены указанные ниже состояния.

- Не настроено. Нет активных поставщиков удостоверений.

- Отключено. Есть по крайней мере один активный поставщик удостоверений. При этом в форме Аутентификация не установлен флажок SAML.

- Включено. Есть по крайней мере один активный поставщик удостоверений. При этом в форме Аутентификация установлен флажок SAML. IdP может быть присвоено одно из трёх состояний, указанных ниже.

- Не настроено. Истёк срок действия сертификата безопасности.

- Неактивно. Указаны правильные метаданные. Сертификат безопасности действителен

- Активно. Указаны правильные метаданные. Сертификат безопасности действителен. Доступ других активных поставщиков удостоверений к идентификатору сущности (entity ID) в вашей учётной записи закрыт. Поставщик активен.