Set up an allow list to ensure that others can share Smartsheet items only with people with a company email address. You can also restrict sharing by domain or by specific email addresses.

Prerequisites

- Before you turn on safe sharing, ensure you've added and validated at least one domain.

Once the policy is set up, Smartsheet automatically includes your activated domains in your allow list. Doing this will enable sharing with users in the allow list and those who belong to any validated domain. Learn more about the safe sharing policy.

To set up the policy

- Go to Admin Center and select the menu icon on the top-left corner.

- Navigate to Governance Controls.

Select Manage on the Safe Sharing Policy card.

Brandfolder Image

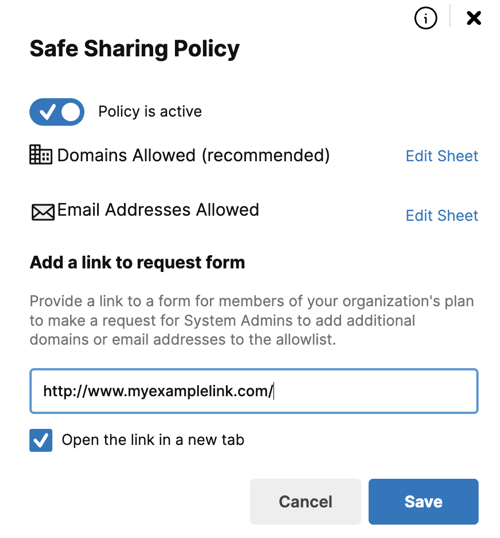

Slide the toggle to turn on the policy.

Brandfolder Image

Deactivate safe sharing

- In the Safe Sharing Policy right pane, slide the toggle to turn off the policy.

Disabling the safe sharing policy across your plan allows your users to share Smartsheet items with anyone outside of your organization.

Edit your allowlist

- Select Manage on the Safe Sharing Policy card.

- Select Edit Sheet on the list you'd like to edit:

- Domains allowed

- Email addresses allowed

- Add, edit, and remove domains or addresses from the list.

When adding domains, don't include the @. For example, @domain.com should be entered as domain.com.

If you've accidentally deleted your safe sharing list, you have 30 days to retrieve it from the recycle bin.

Enable requests for additional domains

When you activate safe sharing, you can share a link to a form. This form allows members of your organization's plan to request System Admins add extra domains or email addresses to the allow list. You can use the Input URL here field for this purpose.

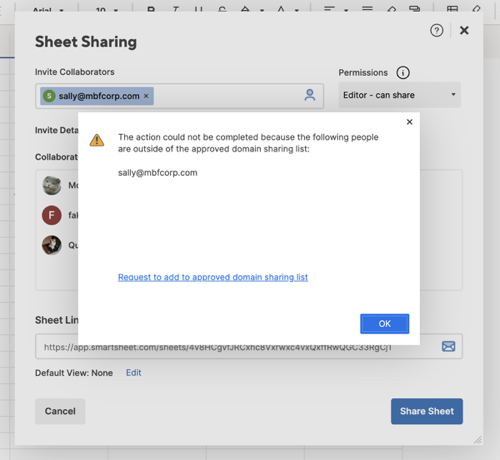

Once you do that, the link will appear in a Smartsheet window whenever someone attempts to share or email an item from Smartsheet to someone whose email address falls outside the allowlist.

Your link can be:

- A URL for an existing system your organization uses (such as an IT ticketing site)

- A Smartsheet form

Any Smartsheet items that you shared before enabling domain restrictions remain shared with anyone outside of the approved domains. You can generate a sheet access report to see shared items.

Safe sharing list and premium applications

Other premium applications may indirectly integrate with the safe sharing list or aren't necessary.

| Premium application | Integration with Safe Sharing List |

|---|---|

| Premium application Brandfolder | Integration with Safe Sharing List Depending on Admin settings, users can share assets privately or publicly as a link. There's no integration with the safe sharing list. |

| Premium application Bridge | Integration with Safe Sharing List Bridge supports the safe sharing list through modules in Bridge workflows. |

| Premium application Calendar | Integration with Safe Sharing List Calendar supports the safe sharing list. |

| Premium application Control Center | Integration with Safe Sharing List There's no integration with the safe sharing list. |

| Premium application DataMesh | Integration with Safe Sharing List DataMesh inherits access permissions and the safe sharing list from the signed-in user. These are both adhered to when creating and transferring DataMesh configurations. |

| Premium application Data Shuttle | Integration with Safe Sharing List There's no sharing model for Data Shuttle. |

| Premium application Data Tables | Integration with Safe Sharing List You can only share with others within a company, and you don't need the safe sharing list. |

| Premium application Dynamic View | Integration with Safe Sharing List Dynamic View supports the safe sharing list. |

| Premium application Pivot | Integration with Safe Sharing List Pivot only uses sheets which support the safe sharing list. |

| Premium application Resource Manager | Integration with Safe Sharing List You can only share Resource Management reports with other Resource Management users through a link. There is no integration with the safe sharing list. |