Antes de configurar el acceso gestionado por IdP en su plan de Smartsheet, asegúrese de que su sistema de Proveedor de Identidad (IdP) esté configurado para sincronizar los roles de usuario con Smartsheet. Verifique las instrucciones específicas para su IdP, ya sea Okta, Microsoft Entra ID u otro IdP.

USM Content

Requisitos previos

- El acceso gestionado por IdP requiere que SSO SAML a nivel de dominio ya esté configurado. Para continuar, su sistema IdP debe tener una integración SAML existente con Smartsheet.

- Asegúrese de que su sistema IdP incluya un atributo de perfil de usuario con datos de rol(es) de usuario. El tipo de dato del atributo de perfil debe ser un Cadena o Array de Cadenas.

Notas

- Los valores en el atributo de perfil de usuario no pueden tener caracteres UTF-8 de 4 bytes, que incluyen emojis y caracteres de ciertos idiomas. Si esos caracteres están presentes en los valores de rol, ocurrirá un error y el usuario no podrá iniciar sesión en Smartsheet.

- Los valores que contienen caracteres no alfanuméricos (excluyendo los caracteres “ . ”, “ - ”, “ * ” y “_”) serán codificados en formato URL en el lado de Smartsheet.

- La afirmación puede tener múltiples valores de atributo SAML si el atributo de rol de perfil de usuario es de tipo array de cadenas.

- En el lado de Smartsheet, los valores se colapsarán en una cadena delimitada por comas con corchetes de cierre ( [ ] ), que puede tener hasta 2048 caracteres de longitud.

- Si se excede la longitud máxima, los usuarios encontrarán un error al iniciar sesión en Smartsheet. Tenga en cuenta que los caracteres codificados en formato URL ocuparán espacios adicionales.

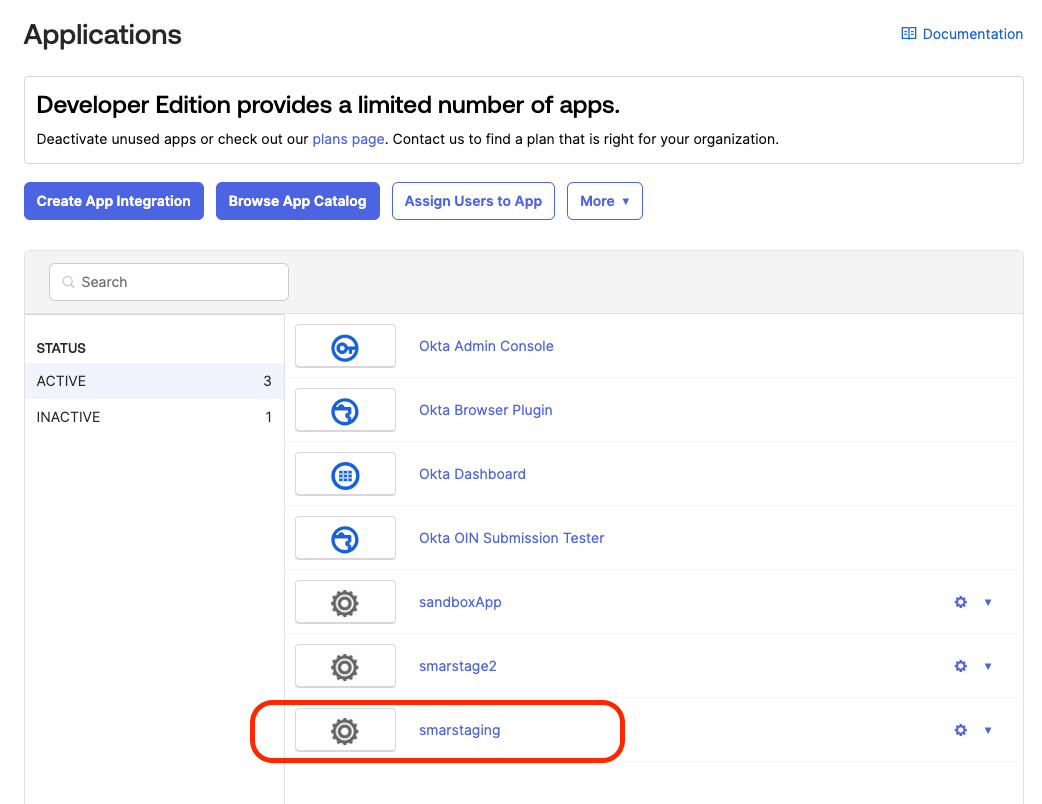

Okta

En la consola de administración de Okta, vaya a Aplicaciones > Aplicaciones, localice la integración existente de Okta con Smartsheet y ábrala.

Brandfolder Image

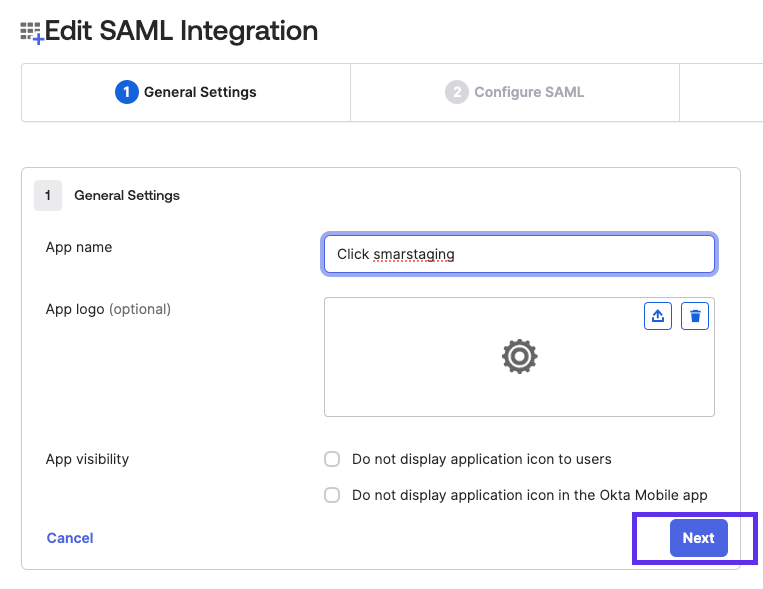

- En la Pestaña General, navegue a la Configuración SAML y seleccione Editar.

Seleccione Siguiente.

Las propiedades de la aplicación existente se completan automáticamente.

Brandfolder Image

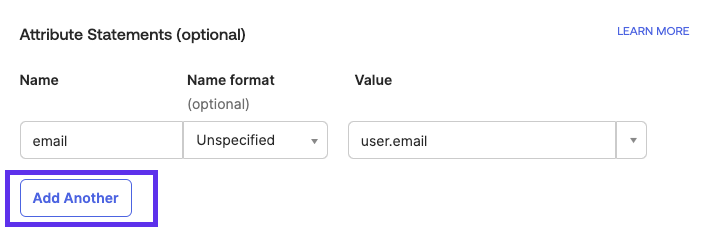

Vaya a la sección Declaraciones de Atributo (opcional) en la parte inferior y seleccione Agregar Otro.

Brandfolder Image

- Proporcione los siguientes valores:

- Nombre: http://schemas.smartsheet.com/ws/2022/03/identity/claims/idproles

- Formato de nombre: Referencia URI

- Valor: Utilice el atributo de perfil que tiene roles de usuario. El atributo de perfil debe tener "cadena" o "arreglo de cadenas" como tipo de dato

Seleccione Vista previa de la afirmación SAML. El siguiente elemento de atributo se muestra:

- Seleccione Siguiente > Finalizar.

Microsoft Azure (Solo en inglés)

- En el Portal de Azure, vaya a Microsoft Entra ID > Administrar > Aplicaciones empresariales y seleccione la aplicación empresarial de Smartsheet existente que permite a sus usuarios iniciar sesión en Smartsheet a través de SSO a nivel de dominio.

- Vaya a Administrar > Inicio de sesión único y elija Inicio de sesión basado en SAML si es necesario para ver la página Configurar inicio de sesión único con SAML.

- Vaya a Atributos y reclamaciones > Editar > Agregar una nueva reclamación y proporcione los siguientes valores:

- Nombre: idproles

- Espacio de nombres: http://schemas.smartsheet.com/ws/2022/03/identity/claims

- Formato de nombre: URI

- Origen: Atributo

- Atributo de origen: Seleccione el atributo de origen para sus usuarios que contiene los roles.

- Opciones avanzadas de reclamaciones SAML: Marque la casilla Exponer reclamación en tokens SAML además de tokens JWT

- Seleccione Save (Guardar).

- Cuando regrese a la Configurar inicio de sesión único con SAML página, la nueva reclamación agregada debería mostrarse en la lista.

Otros IdP

- Inicie sesión en la consola de administración de IdP y localice la aplicación de Smartsheet existente.

- Localice el lugar donde se definen los mapeos de atributos personalizados y configure lo siguiente:

- Nombre del atributo: http://schemas.smartsheet.com/ws/2022/03/identity/claims/idproles

Fuente del atributo: Seleccione el atributo de origen que contiene los roles.

Puede haber múltiples valores de atributo si los usuarios tienen múltiples roles.

Pruebe la configuración para verificar si el IdP admite tales pruebas. La aserción SAML resultante debería verse similar al ejemplo a continuación:

Dado que diferentes IdPs pueden manejar atributos personalizados de manera diferente, esto se proporciona solo como referencia.

role 1

role 2

role 3