Die Azure-Konfiguration auf Domänenebene ermöglicht Ihnen, eine planübergreifend einheitliche SAML-Einmalanmeldung (SSO) für Ihre Domäne zu implementieren.

Sie müssen Systemadmin in Smartsheet und Azure sein, um Azure für die SAML-Einmalanmeldung bei Smartsheet auf Domänenebene zu konfigurieren.

1. Schritt: Azure mit Smartsheet verbinden

- Melden Sie sich bei Azure AD an.

- Scrollen Sie auf der Startseite nach unten zu Azure services (Azure-Dienste).

- Gehen Sie zu Enterprise applications > New application > Create your own application > Name your application (Enterprise-Anwendungen > Neue Anwendung > Eigene Anwendung erstellen > Eigene Anwendung benennen). Beispiel: Smartsheet SAML SSO.

- Wählen Sie die Option Non Gallery application (Nicht-Galerie-Anwendung) aus.

- Wählen Sie in der neuen Anwendungskachel im Abschnitt Manage (Verwalten) Single sign-on > SAML (Einmalanmeldung > SAML) aus.

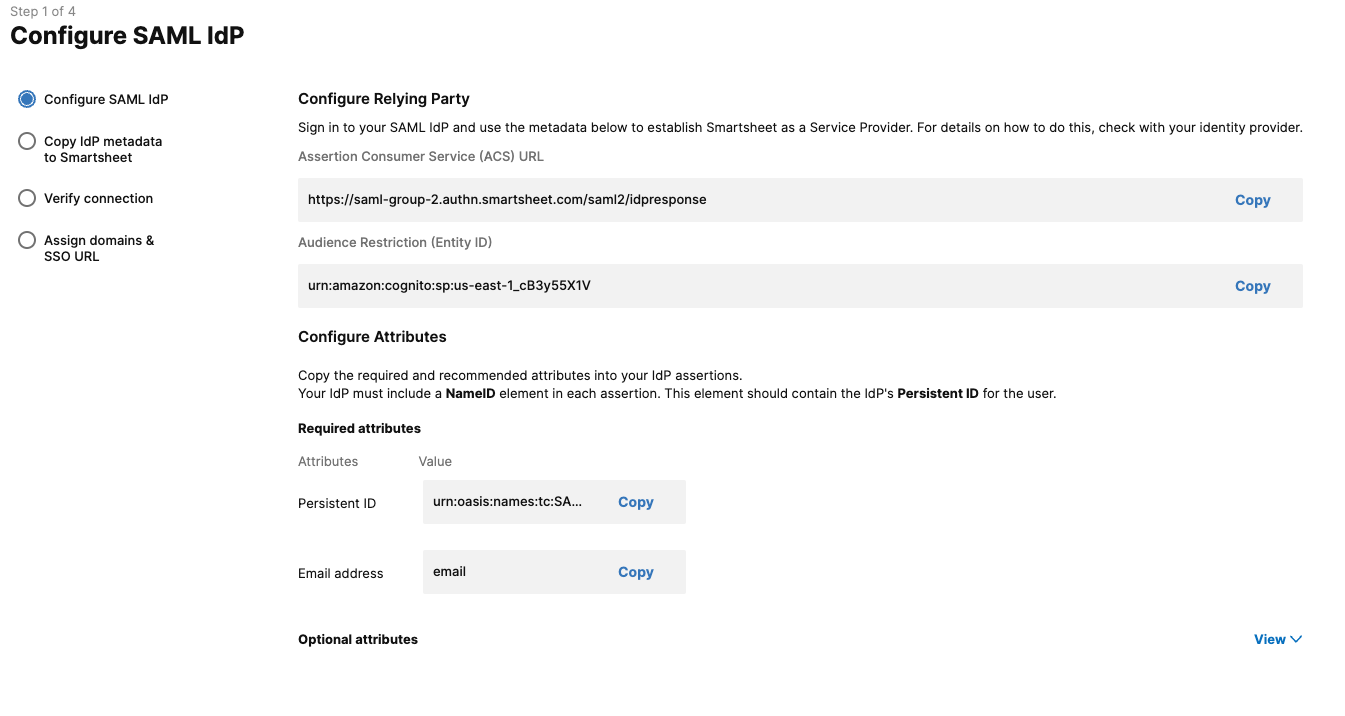

Greifen Sie unter Basic SAML Configuration (Grundlegende -Konfiguration) die Werte von der Seite Configure SAML IdP in Admin Center und geben Sie sie in die Felder Identifier/Entity ID (ID) und Antwort-URL/ACS-URL ein. Weitere Informationen zur Seite SAML IdP konfigurieren.

Diese Werte gelten nicht für SAML-Konfigurationen bei Gov-Plänen.

2. Schritt: Benutzerattribute und -ansprüche bearbeiten

- Beenden Sie Basic SAML Configuration (SAML-Grundkonfiguration) und wechseln Sie zu User Attributes & Claims (Benutzerattribute und -ansprüche).

- Öffnen Sie das Attribut Unique User Identifier (UID):

- Legen Sie für Source attribute (Quellattribut) user.userprincipalname ODER user.mail fest.

- Legen Sie für das Format Name identifier (Namenskennung) Email address (E-Mail-Adresse) fest.

- Vergewissern Sie sich, dass die nicht bearbeitbaren Felder wie folgt konfiguriert sind:

- Name: nameidentifier

- Namespace: http://schemas.xmlsoap.org/ws/2005/05/identity/claims

- Entfernen Sie alle zusätzlichen Ansprüche.

- Fügen Sie einen neuen Anspruch für den erforderlichen E-Mail-Anspruch hinzu:

- Name: email

- Namespace: Lassen Sie dieses Feld leer (standardmäßig).

- Source (Quelle): Attribut

Source attribute (Quellattribut): user.userprincipalname ODER user.mail

Das übergebene Quellattribut ist Ihnen als Kund*in überlassen. Es muss jedoch den Wert der E-Mail-Adresse an Smartsheet übergeben.

- (Optional) Fügen Sie weitere empfohlene Ansprüche hinzu:

- Fügen Sie den Anspruch Given Name (Vorname) hinzu:

- Name: givenName

- Namespace: Lassen Sie dieses Feld leer (standardmäßig).

- Source (Quelle): Attribut

- Source attribute (Quellattribut): user.givenname

- Fügen Sie den Anspruch Surname (Nachname) hinzu:

- Name: surname

- Namespace: Lassen Sie dieses Feld leer (standardmäßig).

- Source (Quelle): Attribut

- Source attribute (Quellattribut): user.surname

- Fügen Sie den Anspruch Given Name (Vorname) hinzu:

- Überprüfen Sie unter SAML Certificates (SAML-Zertifikate) Folgendes:

- Der Status lautet Active (Aktiv).

- Die E-Mail-Adresse für Benachrichtigungen ist korrekt. Dadurch werden Sie benachrichtigt, bevor das Zertifikat abläuft.

- Kopieren Sie die App Federation Metadata URL (App-Verbundmetadaten-URL) (empfohlen) oder laden Sie die Federation Metadata XML (Verbundmetadaten-XML) herunter und öffnen Sie die Datei in einem Editor oder einem Rohtext-Editor Ihrer Wahl.

- Wählen Sie im linken Bereich unter Manage (Verwalten) die Option Properties (Eigenschaften) aus und scrollen Sie nach unten, um die Option User assignment required? (Benutzerzuweisung erforderlich?) zu deaktivieren.

Sobald Sie sich vergewissert haben, dass die Funktion konfiguriert ist und wie erwartet funktioniert, können Sie zu dieser Seite zurückkehren, um sie wieder zu aktivieren und Benutzer*innen zuzuweisen.

3. Schritt: Azure in Smartsheet Admin Center konfigurieren

- Melden Sie sich bei Admin Center an.

- Wählen Sie oben links das Menüsymbol aus.

- Rufen Sie Einstellungen > Authentifizierung auf.

Wählen Sie SAML IdP hinzufügen oder für Ihren bestehenden IdP Konfigurieren aus.

Das Fenster SAML IdP konfigurieren wird angezeigt.

Brandfolder Image

Wählen Sie Weiter aus.

Sie müssen die Werte aus dem Fenster „SAML IdP konfigurieren“ nicht kopieren, da Sie Smartsheet bereits in Schritt 6 des Abschnitts Azure mit Smartsheet verbinden als abhängige Partei konfiguriert haben.

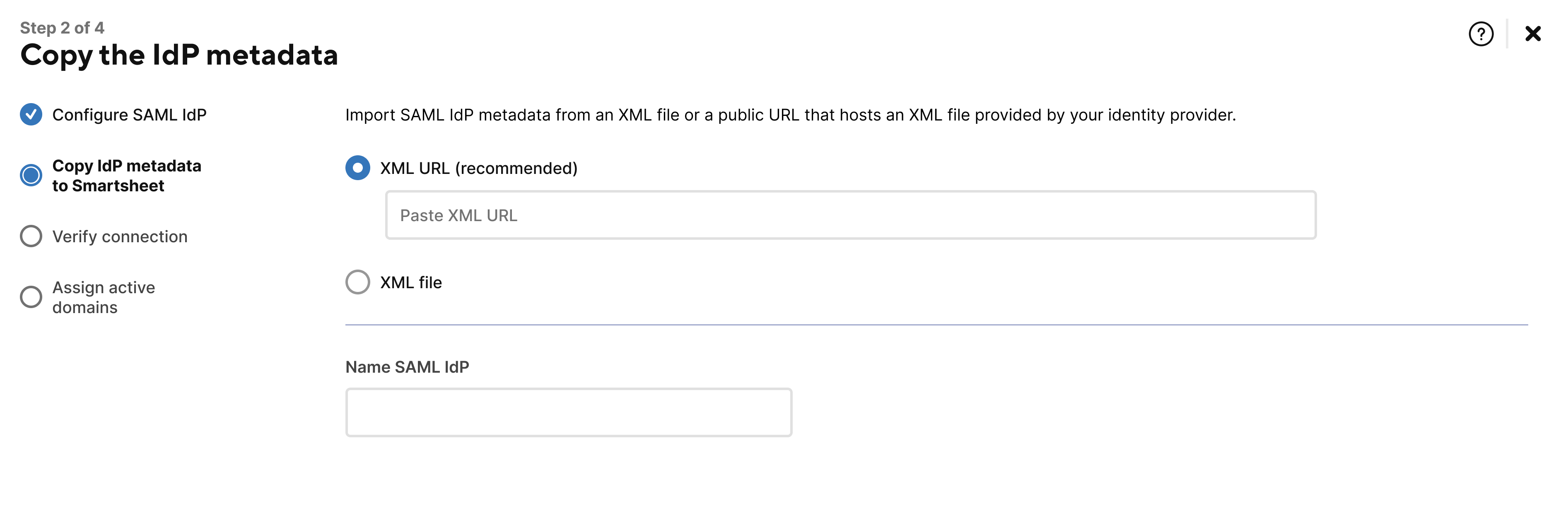

Fügen Sie die XML-URL oder XML-Datei auf der Seite IdP-Metadaten nach Smartsheet kopieren ein und geben Sie im Feld Name des SAML IdP einen Namen für Ihre benutzerdefinierte SAML-Konfiguration ein. Zum Beispiel: „Azure SAML SSO“.

Verwenden Sie die XML-URL oder die XML-Datei, die Sie aus Schritt 6 im Abschnitt Benutzerattribute und -ansprüche bearbeiten kopiert haben.

Brandfolder Image

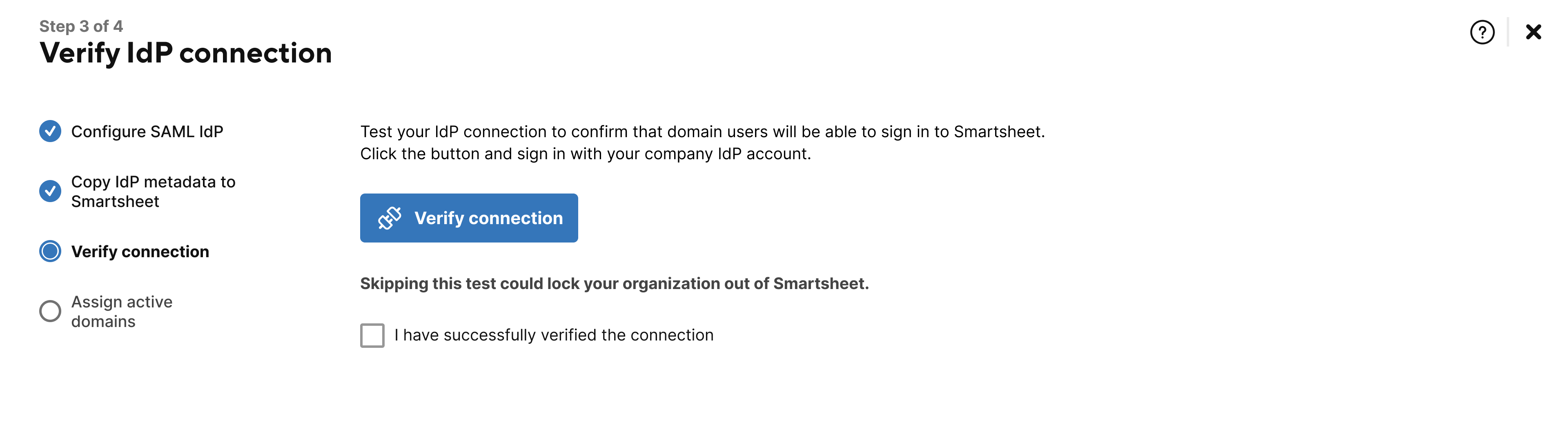

Sie müssen Ihre Verbindung testen, indem Sie sich mit Ihrem benutzerdefinierten SAML IdP bei Smartsheet anmelden. Wählen Sie Verbindung verifizieren aus. Markieren Sie nach der Verifizierung das Kästchen Ich habe die Verbindung erfolgreich verifiziert.

Brandfolder Image

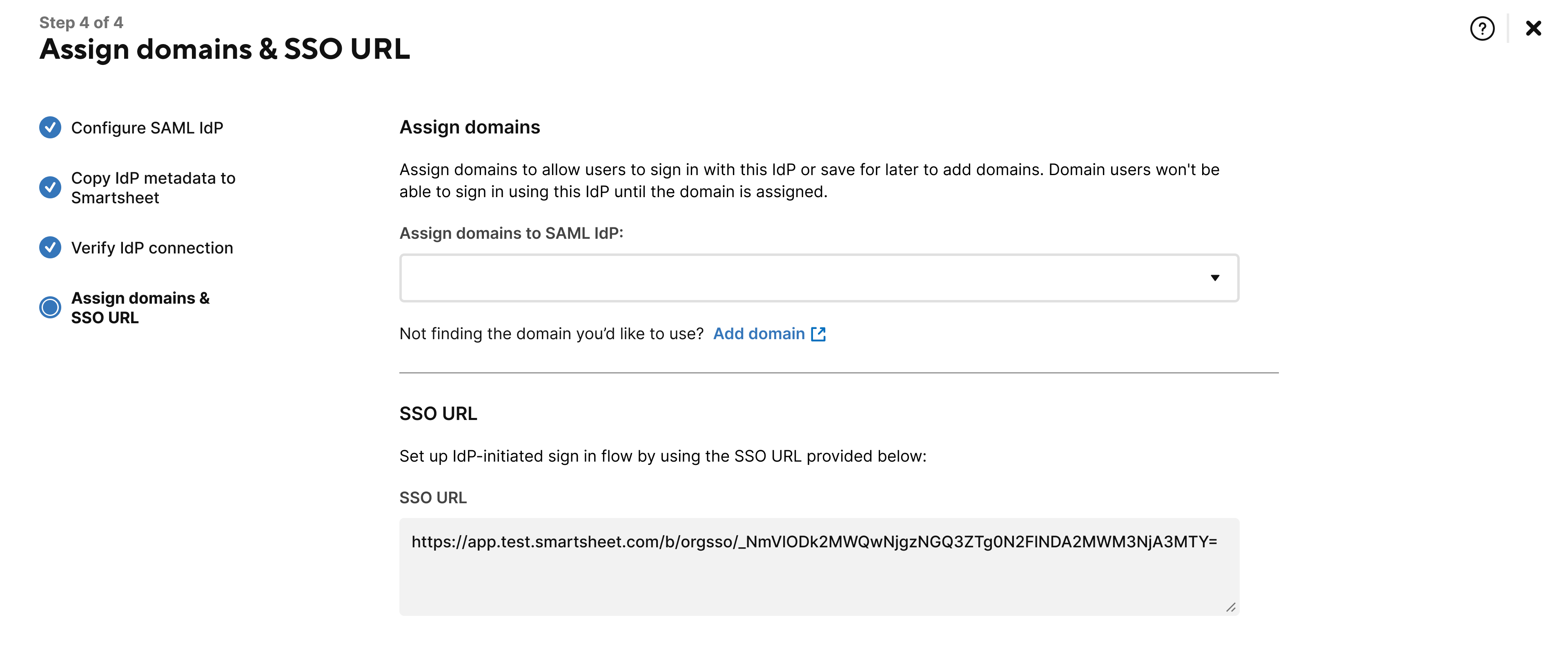

Weisen Sie Ihrem benutzerdefinierten Azure SAML IdP über das Dropdown-Feld Ihre aktiven Domänen zu oder wählen Sie Domäne hinzufügen aus, um die Domänen zu finden, die Sie hinzufügen möchten.

Um sich über die Kachel zu authentifizieren, kopieren Sie die SSO-URL aus Smartsheet und fügen Sie sie dem Feld Sign On URL (Anmelde-URL) in Ihrer Azure-Konfiguration hinzu. Wenn Sie die Anmelde-URL nicht hinzufügen, wird eine Fehlermeldung angezeigt, wenn Sie versuchen, sich über die Kachel zu authentifizieren.

Brandfolder Image

Wählen Sie Beenden > Aktivieren aus.

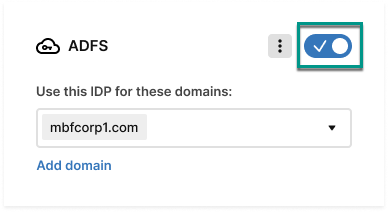

Kehren Sie zur Seite Authentifizierung in Admin Center zurück und vergewissern Sie sich, dass der Schalter aktiviert ist.

Brandfolder Image

Nach dem Sie die Azure-Konfiguration aktiviert haben, sollten Benutzer*innen der zugewiesenen Domäne auf der Smartsheet-Anmeldeseite die Schaltfläche Ihr Firmenkonto sehen, über die sie sich mit SAML anmelden können.