Prima di configurare l'accesso gestito da IdP sul tuo piano Smartsheet, assicurati che il sistema di Identity Provider ( IdP ) sia configurato per sincronizzare i ruoli utente con Smartsheet. Consulta le istruzioni specifiche per il tuo IdP, che si tratti di Okta, ID Microsoft Entra o di un altro IdP.

Prerequisiti

- IdP-managed access richiede SAML SSO a livello di dominio già configurati. Per continuare, il sistema di IdP deve disporre di un'integrazione SAML esistente con Smartsheet.

- Assicurati che il sistema IdP includa un attributo del profilo utente con i dati dei ruoli utente. Il tipo di dati dell'attributo profile deve essere String o String Array.

Note

- I valori nell'attributo del profilo utente non possono avere caratteri UTF-8 a 4 byte, che includono emoji e caratteri di determinate lingue. Se questi caratteri sono presenti nei valori di ruolo, si verificherà un errore e l'utente non sarà in grado di accedere a Smartsheet.

- I valori contenenti caratteri non alfanumerici (esclusi i caratteri " . ", " - ", " * " " " e "_") saranno codificati nel modulo URL lato Smartsheet.

- L'asserzione può avere più valori di attributo SAML se l'attributo del ruolo profilo utente è di tipo stringa.

- Sul lato Smartsheet, i valori vengono compressi in una stringa delimitata da virgole tra parentesi quadre ( [ ] ), che può contenere fino a 2048 caratteri.

- Se viene superata la lunghezza massima, gli utenti incontreranno un errore durante l'accesso a Smartsheet. Tieni presente che i caratteri con codifica nel modulo URL occuperanno spazi aggiuntivi.

Okta

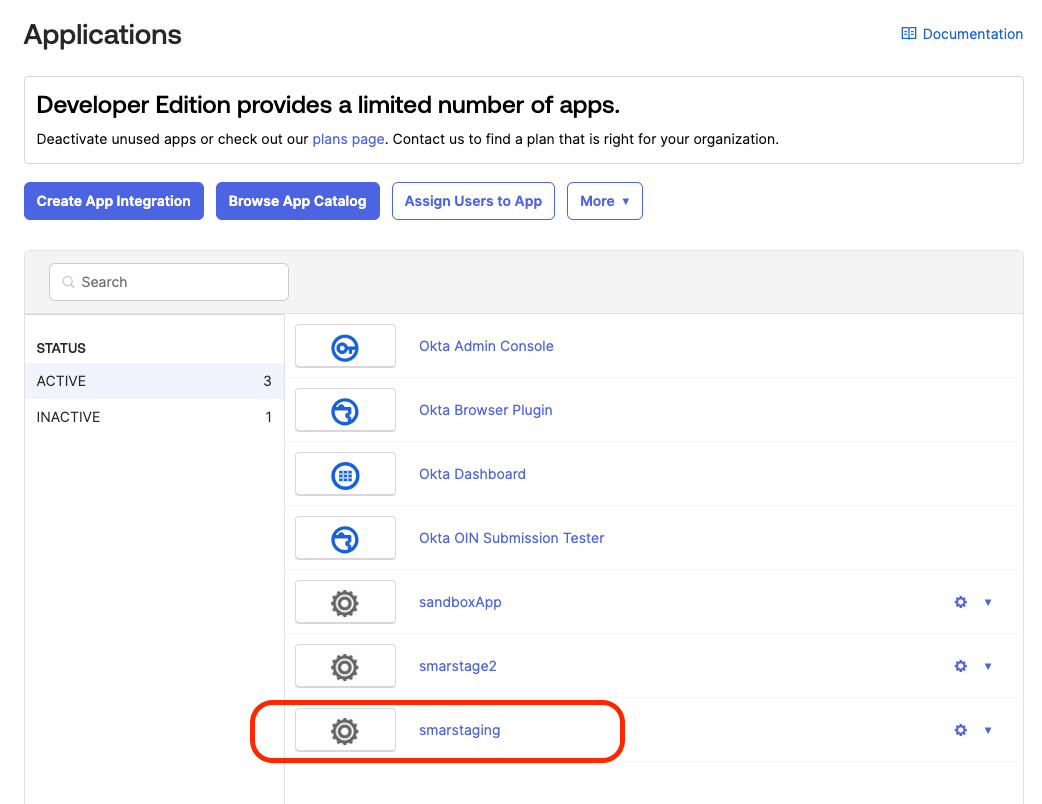

Nella Console di amministrazione Okta, vai su Applicazioni > Applicazioni, individua l'integrazione Okta esistente con Smartsheet e aprila.

Brandfolder Image

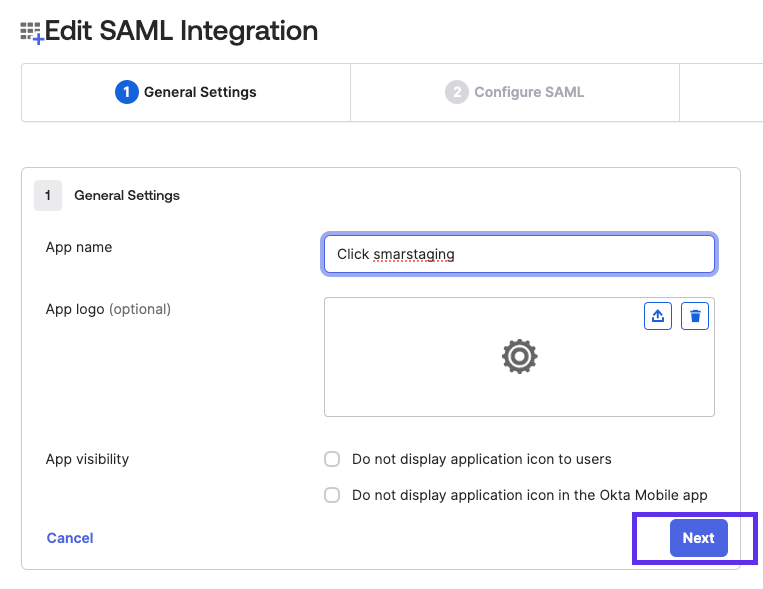

- Nella scheda Generale, vai alla scheda Impostazioni SAML e seleziona Modifica.

Seleziona Avanti.

Le proprietà dell'app esistenti vengono compilate automaticamente.

Brandfolder Image

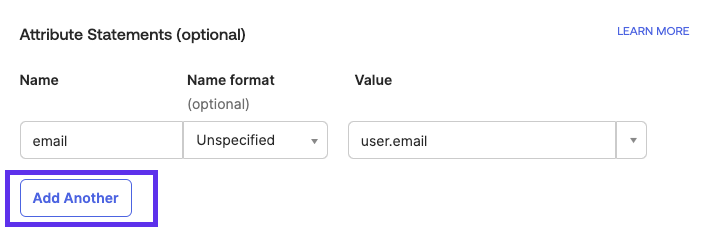

Vai alla sezione Istruzioni attributo (opzionale) in basso e seleziona Aggiungi un'altra.

Brandfolder Image

- Specificare i seguenti valori:

- Nome: http://schemas.smartsheet.com/ws/2022/03/identity/claims/idproles

- Formato nome: riferimento URI

- Valore: utilizza l'attributo profile che dispone di ruoli utente. L'attributo profile deve avere "string" o "string array" come tipo di dati

Seleziona Anteprima asserzione SAML. Viene visualizzato il seguente elemento attributo:

- Seleziona Avanti > Fine.

Microsoft Azure (Solo in inglese)

- Nel portale di Azure, vai a ID Microsoft Entra > Manage > Enterprise applications e seleziona l'applicazione Smartsheet Enterprise esistente che consente agli utenti di accedere a Smartsheet tramite SSO a livello di dominio.

- Vai a Gestisci >autenticazione singola e scegli Autenticazione basata su SAML, se necessario, per visualizzare la pagina Configura accesso Single Sign-On con SAML.

- Vai a Attributi e attestazioni > Modifica > Aggiungi una nuova richiesta e fornisci i seguenti valori:

- Nome: idproles

- Spazio dei nomi: http://schemas.smartsheet.com/ws/2022/03/identity/claims

- Formato nome: URI

- Origine: attributo

- Attributo sorgente: seleziona l'attributo sorgente per gli utenti che contiene i ruoli.

- Opzioni avanzate di rivendicazioni SAML: seleziona la casella Esponi attestazione in token SAML oltre ai token JWT

- Seleziona Save (Salva).

- Quando torni alla pagina Configura accesso Single Sign-On con SAML, l'attestazione appena aggiunta dovrebbe essere visualizzata nell'elenco.

Altro IdP

- Accedi alla Console di amministrazione IdP e individua l'applicazione Smartsheet esistente.

- Individuare il punto in cui sono definite le mappature degli attributi personalizzati e configurare quanto segue:

- Nome attributo: http://schemas.smartsheet.com/ws/2022/03/identity/claims/idproles

Attributo di origine: seleziona l'attributo di origine che contiene i ruoli.

Possono esserci più valori di attributo se gli utenti hanno più ruoli.

Testare la configurazione per verificare se il IdP supporta tali test. L'asserzione SAML risultante dovrebbe essere simile all'esempio seguente:

Poiché IdP diversi possono gestire gli attributi personalizzati in modo diverso, questo viene fornito solo come riferimento.

role 1 role 2 role 3