Bevor Sie den IdP-verwalteten Zugriff in Ihrem Smartsheet-Plan einrichten, stellen Sie sicher, dass Ihr Identity Provider-System (IdP) so konfiguriert ist, dass Benutzerrollen mit Smartsheet synchronisiert werden. Lesen Sie die spezifischen Anweisungen für Ihren IdP, unabhängig davon, ob es sich um Okta, Microsoft Entra ID oder einen anderen IdP handelt.

USM Content

Voraussetzungen

- Für den IDP-verwalteten Zugriff ist SAML-SSO auf Domänenebene erforderlich, das bereits eingerichtet ist. Um fortzufahren, muss Ihr IdP-System über eine bestehende SAML-Integration mit Smartsheet verfügen.

- Stellen Sie sicher, dass Ihr IdP-System ein Benutzerprofilattribut mit Benutzerrollendaten enthält. Der Datentyp des Profilattributs sollte ein String oder ein String Array sein.

Anmerkungen

- Werte im Benutzerprofilattribut dürfen keine 4-Byte-UTF-8-Zeichen enthalten, zu denen Emojis und Zeichen aus bestimmten Sprachen gehören. Wenn diese Zeichen in den Rollenwerten enthalten sind, tritt ein Fehler auf und der Benutzer kann sich nicht bei Smartsheet anmelden.

- Werte, die nicht alphanumerische Zeichen enthalten (mit Ausnahme der Zeichen „.“, „-“, „*“ und „_“), werden auf der Smartsheet-Seite per URL-Formular codiert.

- Die Assertion kann mehrere SAML-Attributwerte haben, wenn das Benutzerprofil-Rollenattribut vom Typ Zeichenkettenarray ist.

- Auf der Smartsheet-Seite werden die Werte zu einer kommagetrennten Zeichenfolge mit umschließenden Klammern ([]) zusammengefasst, die bis zu 2048 Zeichen lang sein kann.

- Wenn die maximale Länge überschritten wird, tritt bei Benutzern bei der Anmeldung bei Smartsheet ein Fehler auf. Beachten Sie, dass URL-formularkodierte Zeichen zusätzliche Leerzeichen beanspruchen.

Okta

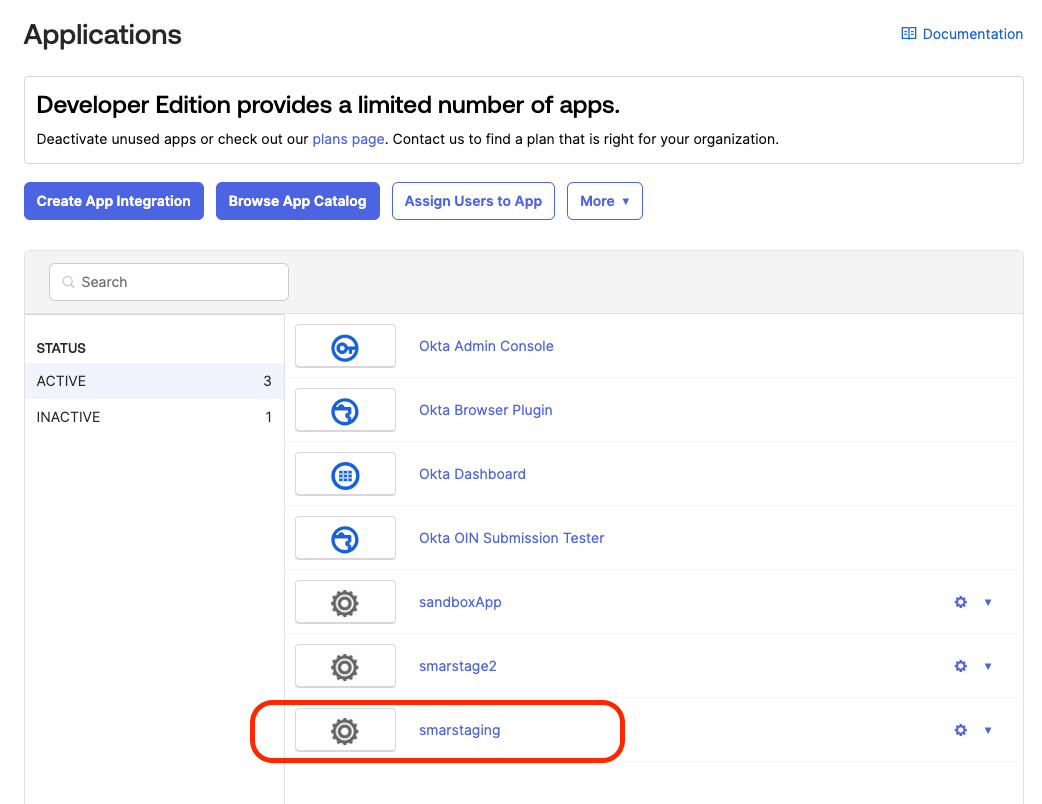

Gehen Sie in der Okta Admin-Konsole zu Anwendungen > Anwendungen, suchen Sie nach der vorhandenen Okta-Integration mit Smartsheet und öffnen Sie sie.

Brandfolder Image

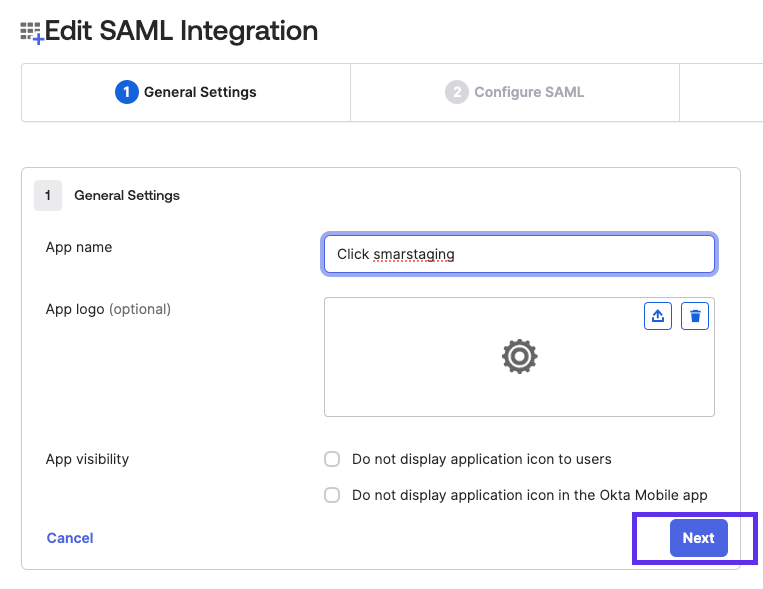

- Navigieren Sie auf der Registerkarte Allgemein zur Karte SAML-Einstellungen und wählen Sie Bearbeiten aus.

Wählen Sie Weiter aus.

Bestehende App-Eigenschaften werden automatisch ausgefüllt.

Brandfolder Image

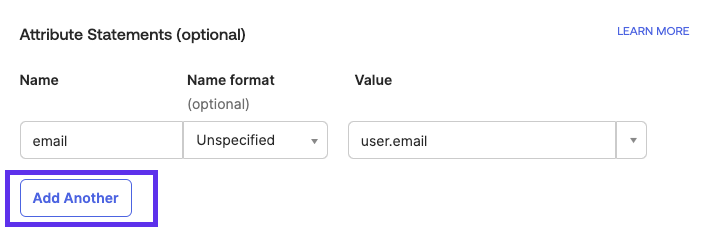

Gehen Sie unten zum Abschnitt Attributaussagen (optional) und wählen Sie Weitere hinzufügen aus.

Brandfolder Image

- Geben Sie die folgenden Werte an:

- Name: http://schemas.smartsheet.com/ws/2022/03/identity/claims/idproles

- Namensformat: URI-Referenz

- Wert: Verwenden Sie das Profilattribut, das Benutzerrollen hat. Das Profilattribut sollte „string“ oder „string array“ als Datentyp haben

Wählen Sie Vorschau der SAML-Assertion aus. Das folgende Attributelement wird angezeigt:

- Wählen Sie Weiter > Fertig stellen.

Microsoft Entra ID (Azure)

- Gehen Sie im Azure-Portal zu Microsoft Entra ID > Verwalten > Unternehmensanwendungen und wählen Sie die vorhandene Smartsheet Enterprise-Anwendung aus, mit der sich Ihre Benutzer über SSO auf Domänenebene bei Smartsheet anmelden können.

- Gehen Sie zu Verwalten > Single Sign-On und wählen Sie bei Bedarf SAML-basiertes Sign-On aus, um die Seite Single Sign-On mit SAML einrichten aufzurufen.

- Gehen Sie zu Attribute und Ansprüche > Bearbeiten > Neuen Anspruch hinzufügen und geben Sie die folgenden Werte ein:

- Name: Diproles

- Namespace: http://schemas.smartsheet.com/ws/2022/03/identity/claims

- Namensformat: URI

- Source: Attribut

- Quellattribut: Wählen Sie das Quellattribut für Ihre Benutzer aus, das die Rollen enthält.

- Erweiterte SAML-Anspruchsoptionen: Markieren Sie das Kästchen Anspruch auch in SAML-Token zusätzlich zu JWT-Token anzeigen

- Wählen Sie Speichern aus.

- Wenn Sie zur Seite Single Sign-On mit SAML einrichten zurückkehren, sollte der neu hinzugefügte Anspruch in der Liste angezeigt werden.

Andere IdPs

- Melden Sie sich bei der IdP Admin-Konsole an und suchen Sie nach der vorhandenen Smartsheet-Anwendung.

- Suchen Sie den Ort, an dem benutzerdefinierte Attributzuordnungen definiert sind, und konfigurieren Sie Folgendes:

- Attribute name: http://schemas.smartsheet.com/ws/2022/03/identity/claims/idproles

Quellattribut: Wählen Sie das Quellattribut aus, das die Rollen enthält.

Es kann mehrere Attributwerte geben, wenn Benutzer mehrere Rollen haben.

Testen Sie die Konfiguration, um zu überprüfen, ob der IdP solche Tests unterstützt. Die resultierende SAML-Assertion sollte dem folgenden Beispiel ähneln:

Da verschiedene IdPs benutzerdefinierte Attribute unterschiedlich behandeln können, wird dies nur als Referenz bereitgestellt.

role 1

role 2

role 3