適用対象

- Enterprise

機能

この機能を使用できるユーザー

外部共有に対して「組織/団体アカウントを要求する」および「MFA を要求する」ガバナンス ポリシーを有効にするには、ライセンスのあるシステム管理者である必要があります。

外部の共同作業者に対するガバナンス ポリシー

「組織/団体アカウントを要求する」および「MFA を要求する」ポリシーを有効にすることにより、外部の共同作業者は共有するコンテンツにアクセスする際に、シングル サインオン (SSO) と追加の認証レイヤー (MFA が求められる) でサインインすることが求められます。これにより外部共有のセキュリティが強化されます。

外部の共同作業者とは

外部の共同作業者とは、シートまたはワークスペースを使用して共同作業するために招待されているものの、そのシートまたはワークスペースを所有する組織またはドメインのメンバーではないユーザーを指します。

これらのポリシーは、外部の共同作業者が安全なログイン方法を使用できるようにするものですが、あなたが共同作業をしようとしている組織にその個人が在籍していることを受動的に検証するものでもあります。

SSO/MFA でログインしていない外部の共同作業者が、SSO/MFA を必要とするアセットにアクセスしようとすると、そのアセットにアクセスするには SSO を使用してログインする必要があることを示すメッセージが表示されます。

「組織/団体アカウントを要求する」は、プランレベルで設定されていますが、「MFA を要求する」はアカウント全体または特定のワークスペースに適用できます。システム管理者は、ワークスペース管理者が所有する特定のワークスペースに追加のセキュリティ レイヤーを適用するかどうかを決定する権限を与えることができます。

これらのポリシーは、ワークスペースに関連付けることができるシート、レポート、ダッシュボードなど、すべてのアイテムに適用されます。

組織/団体アカウントを要求する

「組織/団体アカウントを要求する」は、Smartsheet へのアクセスを企業認証された資格情報 (SSO) を持つユーザーに制限することで、潜在的な不正アクセスのリスクを軽減する、プランレベルのポリシーです。

サポートしている手法

- Azure ワーク アカウント

- Google ワーク アカウント

- SAML SSO

MFA を要求する

このポリシーは、外部の共同作業者に対して、多要素認証 (MFA) による認証を行うよう要求するもので、検証レイヤーを追加することでセキュリティが強化されます。これにより、パスワードが侵害された場合でも、MFA 機能によって不正なアクセスを防止することができます。

- このポリシーを有効にするには、まず「組織/団体アカウントを要求する」ポリシーを有効にする必要があります。

外部の共同作業者の ID プロバイダー (IdP) が MFA をサポートしていない場合、または Smartsheet に MFA の完了ステータスを伝えられない場合は、独自の電子メールベースの MFA がバックアップとして機能します。

サポートしている手法

- SAML (Okta、Azure、AD FS)

- Microsoft ワーク アカウント

電子メールのワンタイム パスワード

電子メールベースの MFA

これは、電子メールで提供される一度きりの時間制限付きパスワード メカニズム (OTP) であり、共同作業者の IdP を介した標準的な MFA が利用できない状況に対応することを目的としています。

ポリシーが適用されるアセットで外部の共同作業者が MFA を完了したとシステムが判断できない場合、そのアセットをクリックするとすぐに電子メールが彼らのアカウントに送信されます。

ユーザーが確認コードを 3 回続けて間違って入力した場合は、30 分間待機してやり直す必要があります。

モバイル アプリについて

- 現在、システム管理者がアセットに一方または両方のポリシーを適用すると、モバイル アプリでは外部の共同作業者によるアセットへのアクセスが自動的に制限されます。

- SSO ポリシーを満たす外部の共同作業者は、モバイル アプリを通じてセキュリティで保護されたアセットにアクセスできます。

システム管理者

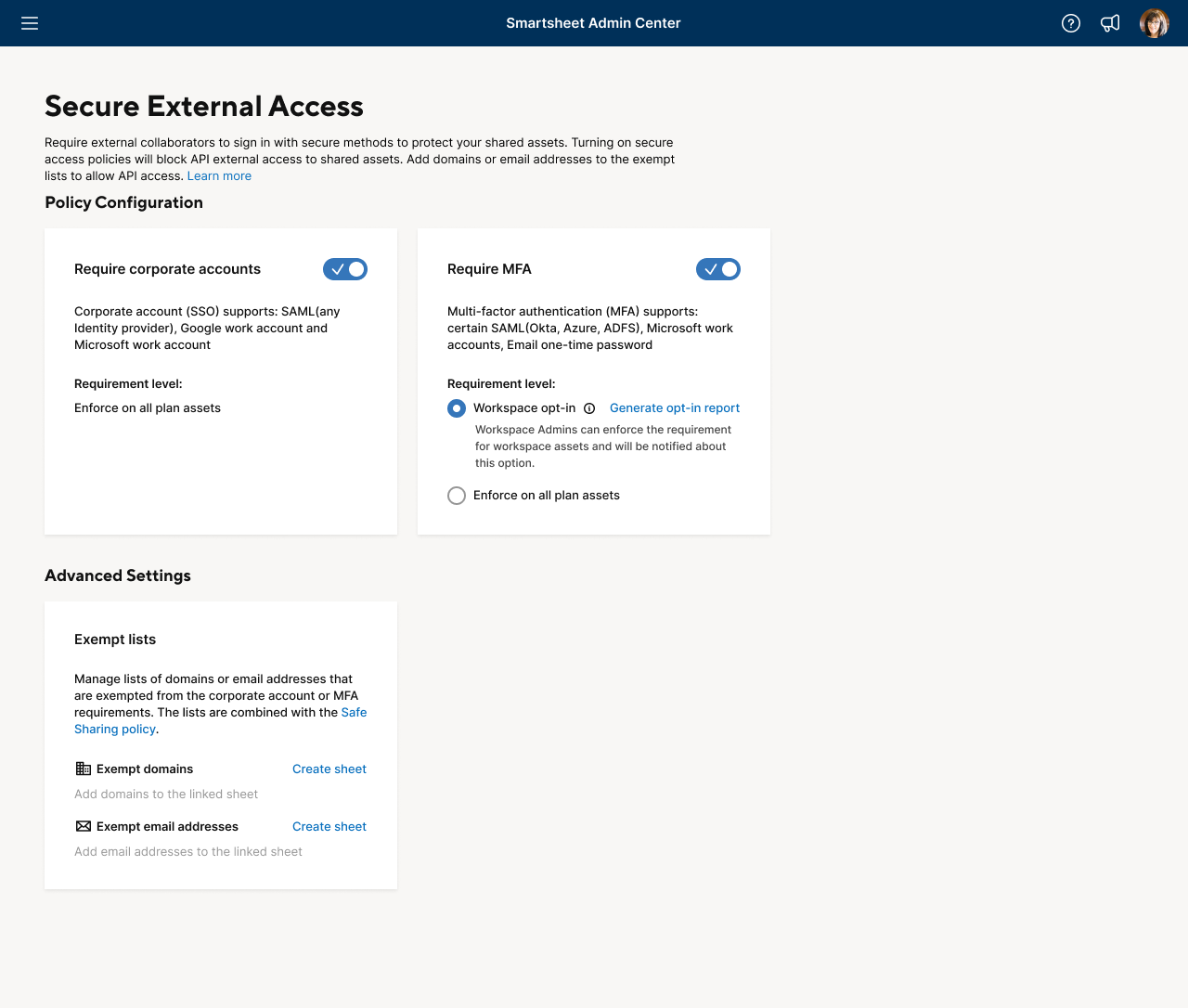

「組織/団体アカウントを要求する」ポリシーを有効にするには:

- [管理センター] に移動します。

- [メニュー] アイコンを選択し、[設定] > [セキュア外部アクセス] へ進みます。

トグルをスライドして「組織/団体アカウントを要求する」ポリシーをオンにします。

内部サインイン オプションで SSO が有効になっていない場合、「組織/団体アカウントを要求する」ポリシーは自動的に無効になります。

「MFA を要求する」ポリシーを有効にするには:

- [管理センター] に移動します。

- [メニュー] アイコンを選択し、[設定] > [セキュア外部アクセス] へ進みます。

- トグルをスライドして「MFA を要求する」ポリシーをオンにします。

- ワークスペース管理者が特定のワークスペースにポリシーを適用できるようにするには、[ワークスペースのオプトイン] ボタンをクリックします。

- すべてのプラン アセットにポリシーを適用するには、[すべてのプラン アセットに適用] を選択します。

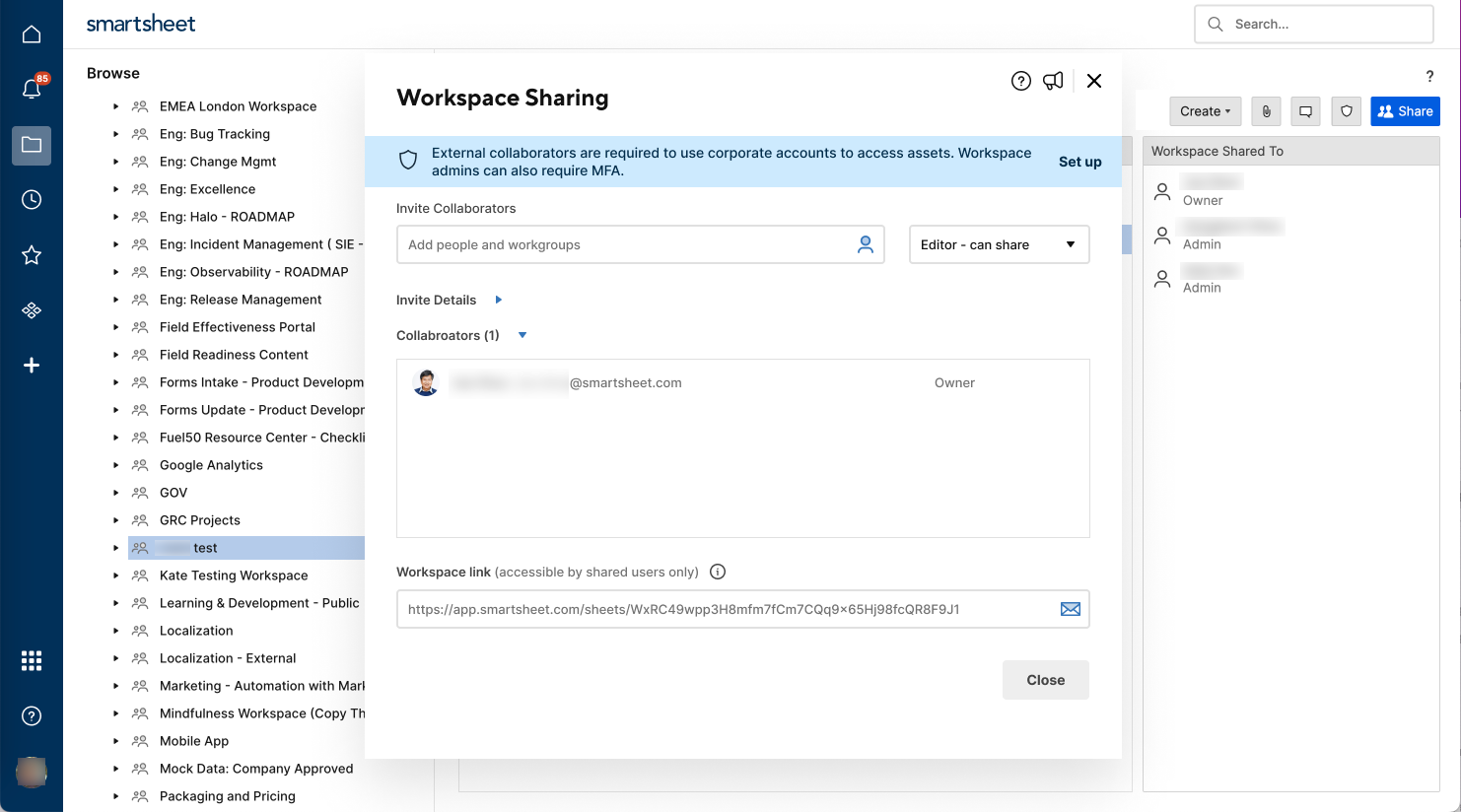

ワークスペース管理者

- ワークスペースの管理者は、プランレベルの「組織/団体アカウントを要求する」ポリシーを設定することはできません。システム管理者による設定が必要です。

- システム管理者が [ワークスペースのオプトイン] を有効にした場合、ワークスペース管理者は特定のワークスペースに「MFA を要求する」ポリシーを適用できます。

ワークスペースにアクセスするための MFA をアクティブ化するには:

- ワークスペースに移動し、右上にある [共有] を選択します。

- 共有ウィンドウの上部から [設定] を選択します。

- トグルをスライドして「MFA を要求する」をオンにします。設定は個々のアイテムではなく、ワークスペース内のすべてのアイテムに適用されます。

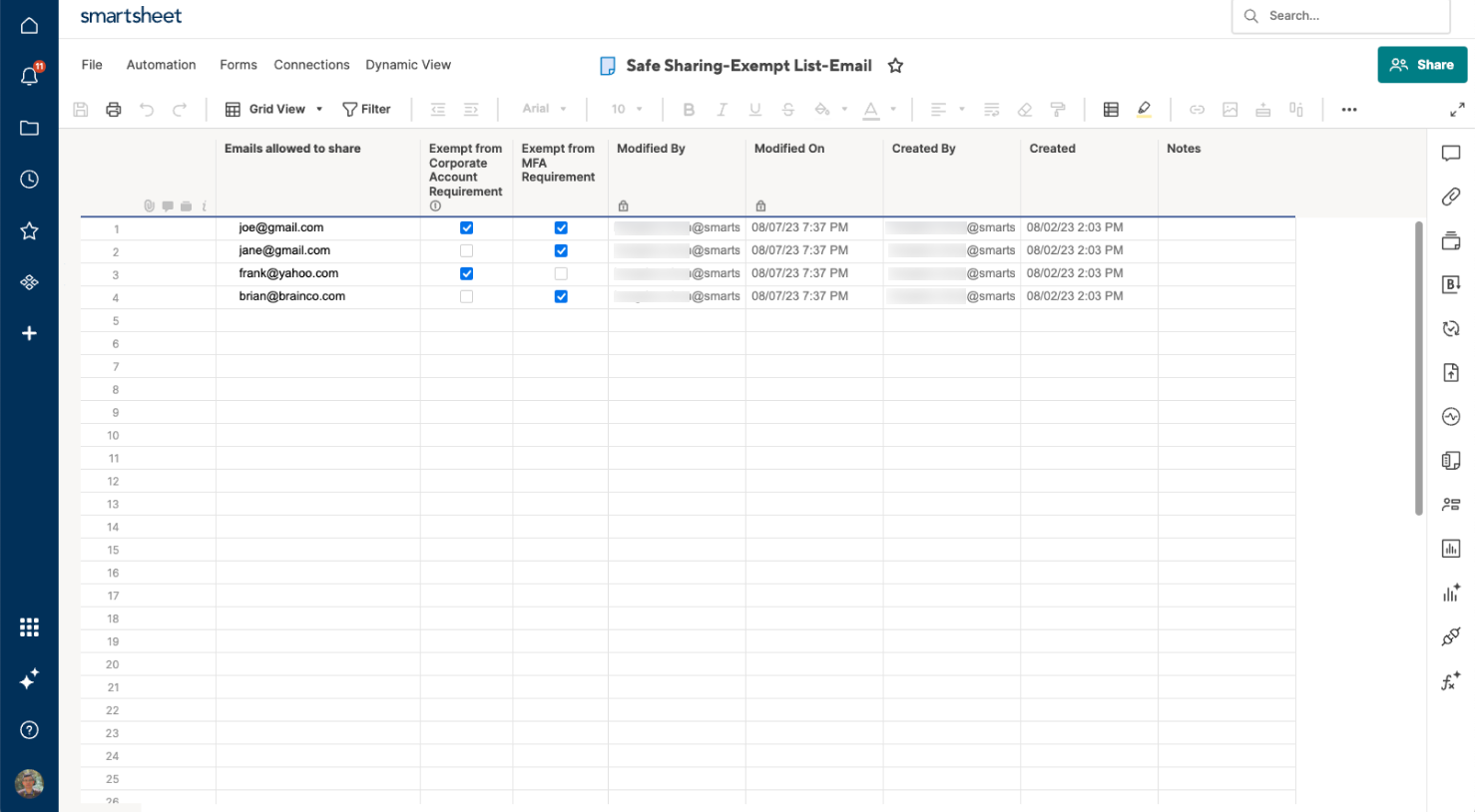

除外リスト

システム管理者は、除外リスト (信頼できるドメイン リストとも呼ばれます) を使用して、ポリシーから除外するドメインと個々のメール アドレスを指定できます。

除外リストを有効にすると、特定の列を含むシートの作成が開始されます。システム管理者は全員、このシートにアクセスできます。

除外リストを作成するには:

- [管理センター] に移動します。

- [メニュー] アイコンを選択し、[設定] > [セキュア外部アクセス] へ進みます。

- [詳細設定] で、次のいずれかの [シートを作成] を選択します。

- 除外するドメイン

- 除外するメール アドレス

- 新しいドメインまたはメール アドレスを除外リストに追加するには、「共有が許可されたドメイン/メール アドレス」列にそれらを入力し、チェックボックス列を使用して、それがポリシーから除外されているかどうかを示します。

除外リスト シート

システム管理者は、シートの行の追加、編集、削除のみを実行できます。シートには以下の列が含まれています。

- 共有が許可されたドメイン/メール アドレス: コンテンツの共有が許可されているドメイン/メール アドレスの一覧。

- 組織/団体アカウント要件から除外: オンにすると、そのドメイン/メール アドレスから共有コンテンツにアクセスする際に、組織/団体アカウント資格情報が要求されなくなるチェックボックス。

- MFA 要件から除外: オンにすると、そのドメイン/メール アドレスから共有コンテンツにアクセスする際に、MFA の使用を要求されなくなるチェックボックス。

- 更新者: 行を最後に変更したユーザーを表示。

- 更新日時: 行の最終更新日時を表示。

- 作成者: シートのエントリを最初に作成したユーザーを表示。

- 作成日時: エントリが作成された日時を表示。

- メモ: ドメイン/メール アドレスのステータスに関する追加情報やコメントを入力するためのオープン フィールド。

API 呼び出し

パブリック API 呼び出しを使用して「組織/団体アカウントを要求する」または「MFA を要求する」ポリシーで保護されている共有の Smartsheet アセットにアクセスする外部の共同作業者は、そのドメインまたはメール アドレスが除外リストに含まれている場合、またはそれがプランの検証済みのドメインである場合にのみ、Smartsheet API を介してそれらのアセットにアクセスできます。

外部の共同作業者が共有アセットへアクセスできない場合は、それらのアセットが属しているプランのシステム管理者に連絡する必要があります。

その他の注意事項

- これらのポリシーは、ポリシーを有効にしたプランの検証済みドメイン、またはこれらのポリシーの除外リストに記載されたドメイン/メール アドレスの一部ではないユーザーに適用されます。

- 発行された OTP の期間は 10 分間です。有効期限が切れた場合、ユーザーは新しい OTP を生成する必要があります。

- システム管理者が、「MFA を要求する」がオンになっている状態で「組織/団体アカウントを要求する」ポリシーをオフにした場合、「組織/団体アカウントを要求する」ポリシーを無効にすると「MFA を要求する」ポリシーが自動的に無効になる旨のアラート メッセージが表示されます。

- 現システム管理者は、新任のシステム管理者または今後システム管理者になるユーザーに、除外リスト シートへのアクセス権を付与する責任があります。

- 除外リストの更新 (新しい除外エントリ) には、最大 3 分かかります。

「MFA を要求する」ポリシーを有効にすると、電子メールベースの MFA 機能を無効にできますか?

いいえ。一度、「MFA を要求する」ポリシーを有効にすると、システム管理者は電子メールベースの MFA 機能を無効にすることはできません。これは、主要な MFA メソッドが使用できない場合でも、継続的なセキュリティを確保するためのバックアップとして設計されています。

特に、独立系コンサルタントなど、「企業アカウントを要求する」/「MFA を要求する」を設定している組織に所属していない外部の共同作業者は、どうすればシステムへアクセスできますか?

- Google SSO や Microsoft オプション (gmail.com、live.com ) などのソーシャル ログインを利用できます。

- 検証用の電子メールベースのコード (電子メールベースの MFA) を受け取ることができます。

- システム管理者は、必要に応じて除外リストにユーザーを追加できます。

外部の共同作業者が「組織/団体アカウントを要求する」ポリシーに対応するのに必要な Microsoft または Google を使用していない場合、異議申し立てに対しどのように対処すればよいですか?

「組織/団体アカウントを要求する」ポリシーに対しては、現在、Google/Microsoft SSO、または SAML ベースの組織/団体用ログインのみをサポートしています。

ワークスペース管理者は誰でもこれらのポリシーを実装できますか?

システム管理者がワークスペース レベルで「MFA を要求する」ポリシーを有効にしている場合、ワークスペース管理者はワークスペース レベルで「MFA を要求する」ポリシーを有効にすることができます。ワークスペース管理者は、「組織/団体アカウントを要求する」ポリシーを設定することはできません。

除外リストに自動的に追加されるドメインはありますか?

はい。プラン内の検証済みドメインはすべて、「組織/団体アカウントを要求する」と「MFA を要求する」の両方のポリシーから自動的に除外されます。これは、これらのドメインのユーザーがプランの内部ユーザーとして扱われるためです。